idNSA.id - The National Security Agency (NSA) dan lembaga

mitra keamanan siber hari ini mengeluarkan saran yang merekomendasikan

administrator sistem menggunakan PowerShell untuk mencegah dan mendeteksi

aktivitas berbahaya pada Windows.

PowerShell sering digunakan dalam serangan siber, sebagian

besar dimanfaatkan pada tahap pasca-eksploitasi, tetapi kemampuan keamanan yang

tertanam dalam alat otomatisasi dan konfigurasi Microsoft juga dapat bermanfaat

bagi pembela HAM dalam upaya forensik, meningkatkan respons insiden, dan untuk

mengotomatiskan tugas yang berulang.

NSA, cyber security centres in the U.S. (CISA), New Zealand

(NZ NCSC), dan the U.K. (NCSC-UK) telah membuat serangkaian rekomendasi untuk

menggunakan PowerShell guna mengurangi ancaman siber.

Mengurangi risiko pelaku ancaman yang menyalahgunakan

PowerShell memerlukan peningkatan kemampuan dalam kerangka kerja seperti

PowerShell remoting, yang tidak mengekspos kredensial teks biasa saat

menjalankan perintah dari jarak jauh di host Windows.

Administrator harus menyadari bahwa mengaktifkan fitur ini di

jaringan pribadi secara otomatis menambahkan aturan baru di Windows Firewall

yang mengizinkan semua koneksi.

Menyesuaikan Windows Firewall untuk mengizinkan koneksi hanya

dari titik akhir dan jaringan tepercaya membantu mengurangi peluang penyerang

untuk gerakan lateral yang berhasil.

Untuk koneksi jarak jauh, agensi menyarankan untuk

menggunakan protokol Secure Shell (SSH), yang didukung di PowerShell 7, untuk

menambah kenyamanan dan keamanan otentikasi kunci publik:

koneksi jarak jauh tidak memerlukan HTTPS dengan sertifikat

SSL

tidak perlu Host Tepercaya, seperti yang diperlukan saat

melakukan remote melalui WinRM di luar domain

amankan manajemen jarak jauh melalui SSH tanpa kata sandi

untuk semua perintah dan koneksi

Remote PowerShell antara host Windows dan Linux

Rekomendasi lain adalah untuk mengurangi operasi PowerShell

dengan bantuan AppLocker atau Windows Defender Application Control (WDAC) untuk

mengatur alat agar berfungsi dalam Constraint Language Model (CLM), sehingga

menolak operasi di luar kebijakan yang ditentukan oleh administrator.

Merekam aktivitas PowerShell dan memantau log adalah dua

rekomendasi yang dapat membantu administrator menemukan tanda-tanda potensi

penyalahgunaan.

NSA dan mitranya mengusulkan untuk mengaktifkan fitur-fitur

seperti Deep Script Block Logging (DSBL), Module Logging, dan Over-the-Shoulder

transcription (OTS).

Dua yang pertama memungkinkan pembuatan database log

komprehensif yang dapat digunakan untuk mencari aktivitas PowerShell yang

mencurigakan atau berbahaya, termasuk tindakan tersembunyi dan perintah serta

skrip yang digunakan dalam proses.

Dengan OTS, administrator mendapatkan catatan dari setiap

input atau output PowerShell, yang dapat membantu menentukan niat penyerang di

lingkungan.

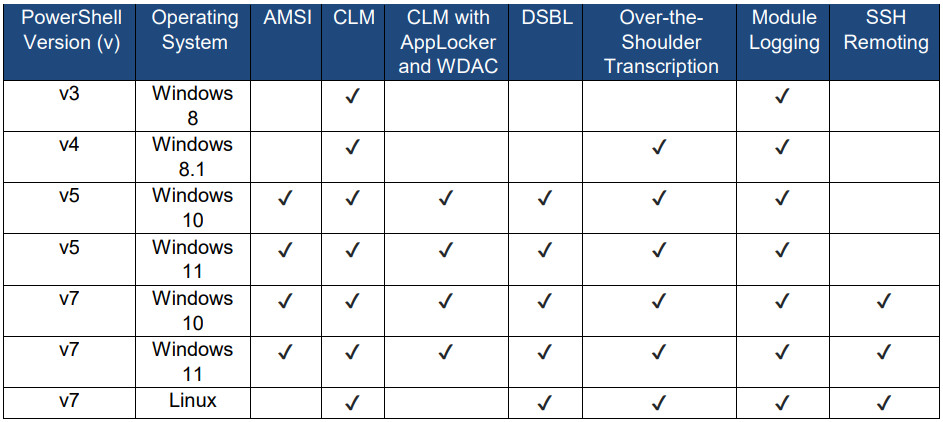

Administrator dapat menggunakan tabel di bawah ini untuk memeriksa fitur yang disediakan oleh berbagai versi PowerShell untuk membantu mengaktifkan pertahanan yang lebih baik di lingkungan mereka:

Dokumen yang dirilis NSA hari ini menyatakan bahwa

“PowerShell sangat penting untuk mengamankan sistem operasi Windows,” terutama

versi yang lebih baru yang mengatasi batasan sebelumnya.

Jika dikonfigurasi dan dikelola dengan benar, PowerShell

dapat menjadi alat yang andal untuk pemeliharaan sistem, forensik, otomatisasi,

dan keamanan.

Dokumen lengkap berjudul “Menjaga PowerShell: Tindakan

Keamanan untuk Digunakan dan Dirangkul” download di sini [PDF].