idNSA.id - Perusahaan keamanan siber Slovakia ESET menjuluki wiper

ketiga "CaddyWiper," yang katanya pertama kali diamati pada 14 Maret

sekitar pukul 09:38 UTC. Metadata yang terkait dengan executable ("caddy.exe")

menunjukkan bahwa malware dikompilasi pada 7:19 pagi UTC, sedikit lebih dari

dua jam sebelum penyebarannya.

CaddyWiper terkenal karena tidak memiliki kesamaan dengan

wiper yang ditemukan sebelumnya di Ukraina, termasuk HermeticWiper (alias

FoxBlade atau KillDisk) dan IsaacWiper (alias Lasainraw), keduanya telah

digunakan dalam sistem milik pemerintah dan komersial entitas.

"Tujuan akhir penyerang sama dengan IsaacWiper dan

HermeticWiper: membuat sistem tidak dapat digunakan dengan menghapus data

pengguna dan informasi partisi," Jean-Ian Boutin¸ kepala penelitian ancaman

di ESET, berkata. "Semua organisasi yang menjadi sasaran serangan wiper

baru-baru ini berada di sektor pemerintahan atau keuangan."

Tidak seperti CaddyWiper, keluarga malware HermeticWiper dan IsaacWiper dikatakan telah dikembangkan selama berbulan-bulan sebelum dirilis, dengan sampel tertua yang diketahui dikumpulkan masing-masing pada 28 Desember dan 19 Oktober 2021.

Tetapi wiper yang baru ditemukan berbagi satu tumpang tindih

taktis dengan HermeticWiper di mana malware, dalam satu contoh, disebarkan

melalui pengontrol domain Windows, yang menunjukkan bahwa penyerang telah

mengambil alih server Active Directory.

"Menariknya, CaddyWiper menghindari penghancuran data

pada pengontrol domain," kata perusahaan itu. "Ini mungkin cara bagi

penyerang untuk menjaga akses mereka di dalam organisasi sambil tetap

mengganggu operasi."

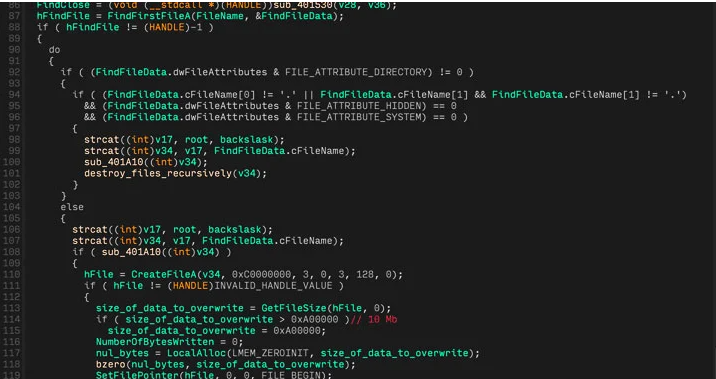

Wiper diprogram untuk secara sistematis menghancurkan semua

file yang terletak di "C:\Users," sebelum pindah ke drive letter

berikutnya dan menghapus file hingga mencapai drive "Z", yang berarti

CaddyWiper juga akan mencoba menghapus drive yang dipetakan jaringan melekat

pada sistem.

"Algoritme pemusnahan file terdiri dari dua tahap: tahap

pertama untuk menimpa file dan tahap lainnya untuk menghancurkan tata letak

disk fisik dan tabel partisi yang menyertainya," kata peneliti Cisco Talos

dalam analisis malware. "Menghancurkan awal file dan tabel partisi adalah

teknik umum yang terlihat pada wiper lain, dan sangat efektif dalam mencegah

pemulihan file."

Microsoft, yang mengaitkan serangan HermeticWiper dengan

klaster ancaman yang dilacak sebagai DEV-0665, mengatakan "tujuan yang

dimaksudkan dari serangan ini adalah gangguan, degradasi, dan penghancuran

sumber daya yang ditargetkan" di negara tersebut.

Perkembangan juga terjadi ketika penjahat dunia maya secara

oportunistik dan semakin memanfaatkan konflik untuk merancang umpan phishing,

termasuk tema bantuan kemanusiaan dan berbagai jenis penggalangan dana, untuk

mengirimkan berbagai backdoor seperti Remcos.

"Kepentingan global dalam perang yang sedang berlangsung

di Ukraina menjadikannya acara berita yang nyaman dan efektif untuk

dieksploitasi oleh penjahat dunia maya," kata peneliti Cisco Talos .

"Jika topik umpan tertentu akan meningkatkan kemungkinan calon korban

memasang muatan mereka, mereka akan menggunakannya."