idNSA.id - Hacker membobol basis data, mencuri konten, menahannya untuk tebusan selama 9 hari, dan kemudian menjualnya kepada penawar tertinggi jika pemilik DB tidak mau membayar permintaan tebusan.

Lebih dari 85.000 database SQL saat ini dijual di portal dark web dengan harga hanya $ 550 per database.

Peretas telah membobol database SQL, mengunduh tabel, menghapus yang asli, dan meninggalkan catatan tebusan, memberi tahu pemilik server untuk menghubungi penyerang untuk mendapatkan data mereka kembali.

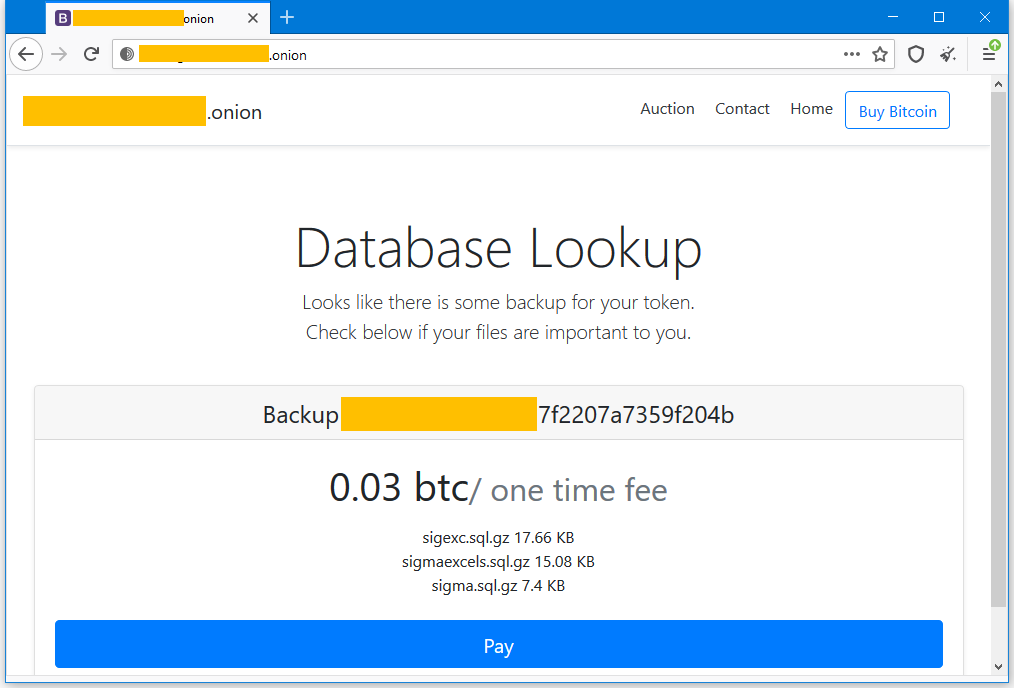

Sementara catatan tebusan awal meminta korban untuk menghubungi penyerang melalui email, seiring dengan berkembangnya operasi sepanjang tahun, para penyerang juga mengotomatiskan skema tebusan DB mereka dengan bantuan portal web, pertama kali dihosting secara online di sqldb.to dan dbrestore.to, dan lalu memindahkan alamat Onion, di dark web.

Korban yang mengakses situs geng diminta memasukkan ID unik yang ada di catatan tebusan, sebelum diberi halaman tempat datanya dijual.

Jika korban tidak membayar dalam jangka waktu sembilan hari, data mereka akan dilelang di bagian lain portal.

Harga untuk memulihkan atau membeli database SQL yang dicuri harus dibayarkan dalam bitcoin. Harga sebenarnya bervariasi sepanjang tahun karena nilai tukar BTC / USD berfluktuasi tetapi biasanya tetap berpusat di sekitar angka $ 500 untuk setiap situs, terlepas dari konten yang disertakan.

Ini menunjukkan bahwa intrusi DB dan halaman web tebusan / lelang dilakukan secara otomatis dan bahwa penyerang tidak menganalisis database yang diretas untuk data yang dapat berisi informasi pribadi atau keuangan dengan konsentrasi lebih tinggi.

Serangan sebelumnya mudah untuk diidentifikasi karena grup tersebut biasanya menempatkan permintaan tebusan mereka dalam tabel SQL berjudul "PERINGATAN." Berdasarkan keluhan yang telah ditinjau untuk artikel ini, sebagian besar database tampaknya adalah server MySQL; Namun, kami tidak mengesampingkan bahwa sistem database relasional SQL lainnya seperti PostgreSQL dan MSSQL juga bisa terkena.

Tanda-tanda serangan tebusan ini telah menumpuk selama tahun 2020, dengan jumlah keluhan dari pemilik server yang menemukan catatan tebusan di dalam database mereka bermunculan di Reddit, forum MySQL, forum dukungan teknis, post Medium, dan blog pribadi.

Alamat Bitcoin yang digunakan untuk permintaan tebusan juga telah menumpuk di BitcoinAbuse.com [1, 2, 3, 4, 5, 6, 7, 8], sebuah situs web yang mengindeks alamat Bitcoin yang digunakan dalam operasi kejahatan dunia maya.

Serangan ini menandai upaya paling terpadu untuk menebus database SQL sejak 2017 ketika hackers menyerang server MySQL dalam serangkaian serangan yang juga menargetkan server MongoDB, Elasticsearch, Hadoop, Cassandra, dan CouchDB.

Sumber Artikel/Foto: ZDNet