idNSA.id - Detail telah muncul tentang backdoor PowerShell

yang sebelumnya tidak terdokumentasi dan fully undetectable (FUD) yang

mendapatkan siluman dengan menyamar sebagai bagian dari proses pembaruan

Windows.

"Tool rahasia yang dikembangkan sendiri dan perintah C2

terkait tampaknya merupakan pekerjaan dari aktor ancaman yang canggih dan tidak

dikenal yang telah menargetkan sekitar 100 korban," Tomer Bar, direktur

penelitian keamanan di SafeBreach, mengatakan dalam sebuah laporan baru.

Dikaitkan dengan pelaku kejahatan yang tidak disebutkan

namanya , rantai serangan yang melibatkan malware dimulai dengan dokumen

Microsoft Word yang dipersenjatai yang, menurut perusahaan, diunggah dari

Yordania pada 25 Agustus 2022.

Metadata yang terkait dengan dokumen iming-iming menunjukkan bahwa vektor intrusi awal adalah serangan spear-phishing berbasis LinkedIn, yang pada akhirnya mengarah pada eksekusi skrip PowerShell melalui sepotong kode makro yang disematkan.

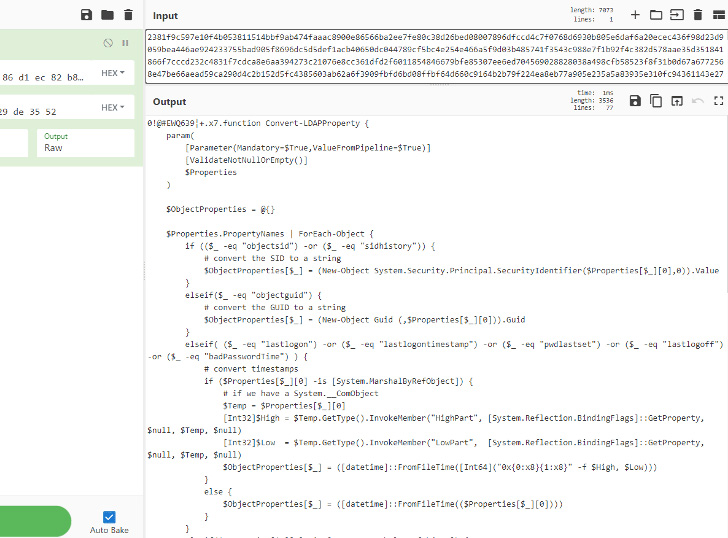

Skrip PowerShell ( Script1.ps1 ) dirancang untuk terhubung ke

server remote command-and-control (C2) dan mengambil perintah yang akan

diluncurkan pada mesin yang disusupi melalui skrip PowerShell kedua ( temp.ps1

).

Tetapi kesalahan keamanan operasional yang dibuat oleh pelaku

dengan menggunakan pengenal tambahan sepele untuk mengidentifikasi secara unik

setiap korban (yaitu, 0, 1, 2, dll.) memungkinkan untuk merekonstruksi command

yang dikeluarkan oleh server C2.

Beberapa perintah penting yang dikeluarkan terdiri dari

exfiltrating daftar proses yang sedang berjalan, enumerasi file di folder

tertentu, meluncurkan whoami, dan menghapus file di bawah folder pengguna

publik.

Pada saat penulisan, 32 vendor keamanan dan 18 mesin anti-malware menandai dokumen umpan dan skrip PowerShell masing-masing sebagai berbahaya.

Temuan ini muncul saat Microsoft telah mengambil langkah

untuk memblokir makro Excel 4.0 (XLM atau XL4) dan Visual Basic for

Applications (VBA) secara default di seluruh aplikasi Office, mendorong pelaku ancaman

untuk beralih ke metode pengiriman alternatif.