idNSA.id - Microsoft telah menambal kerentanan worm-like dalam obrolan video dan platform kolaborasi tempat kerja Tim yang bisa memungkinkan penyerang mengambil alih seluruh daftar tim di Teams hanya dengan mengirimkan peserta link malicious ke gambar yang tampak tidak ada apaapa.

Cacat tersebut, yang memengaruhi versi desktop dan web dari aplikasi tersebut, ditemukan oleh para peneliti keamanan siber di CyberArk. Setelah temuan itu diungkapkan dengan bukti pada 23 Maret, Microsoft menambal kerentanan dalam pembaruan yang dirilis pada 20 April.

"Bahkan jika seorang penyerang tidak mengumpulkan banyak informasi dari akun Teams, mereka masih bisa menggunakan akun tersebut untuk melintasi seluruh organisasi. (just like worm), "kata Omer Tsarfati dari CyberArk .

"Akhirnya, penyerang dapat mengakses semua data dari akun Tim organisasi Anda - mengumpulkan informasi rahasia, informasi rapat dan kalender, data kompetitif, rahasia, kata sandi, informasi pribadi, rencana bisnis, dll."

Perkembangan ini muncul ketika perangkat lunak konferensi video seperti Zoom dan Microsoft Team sedang menyaksikan lonjakan permintaan yang belum pernah terjadi sebelumnya ketika bisnis, mahasiswa, dan bahkan pegawai pemerintah di seluruh dunia dipaksa untuk bekerja dan bersosialisasi dari rumah selama pandemi coronavirus.

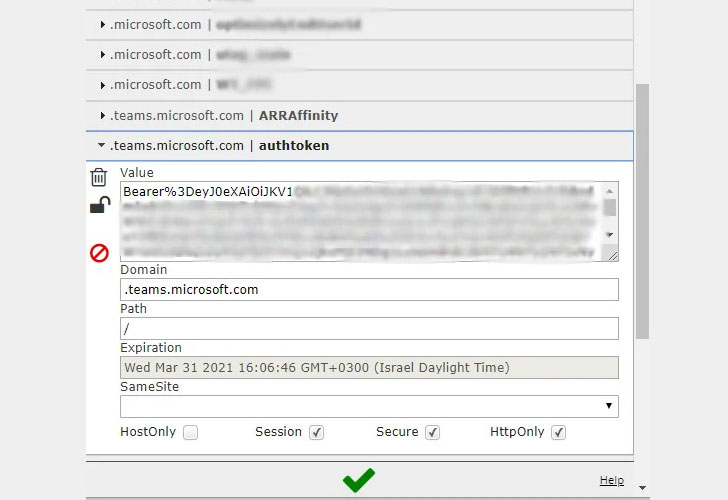

Kelemahannya berasal dari cara Microsoft Teams menangani otentikasi ke sumber daya gambar. Setiap kali aplikasi dibuka, token akses, JSON Web Token (JWT) dibuat selama proses, memungkinkan pengguna untuk melihat gambar yang dibagikan oleh individu atau orang lain dalam percakapan.

Peneliti CyberArk menemukan bahwa mereka dapat memperoleh cookie (disebut "authtoken") yang memberikan akses ke server sumber daya (api.spaces.skype.com), dan menggunakannya untuk membuat "skype token," yang disebutkan di atas sehingga memberikan mereka izin untuk mengirim pesan, membaca pesan, membuat grup, menambahkan pengguna baru atau menghapus pengguna dari grup, mengubah izin dalam grup melalui API Teams.

Bukan itu saja. Karena cookie authtoken akan dikirim ke teams.microsoft.team atau salah satu subdomainnya, para peneliti mengatakan mereka menemukan dua subdomain (aadsync-test.teams.microsoft.com dan data-dev.teams.microsoft.com) yang rentan terhadap serangan pengambilalihan.

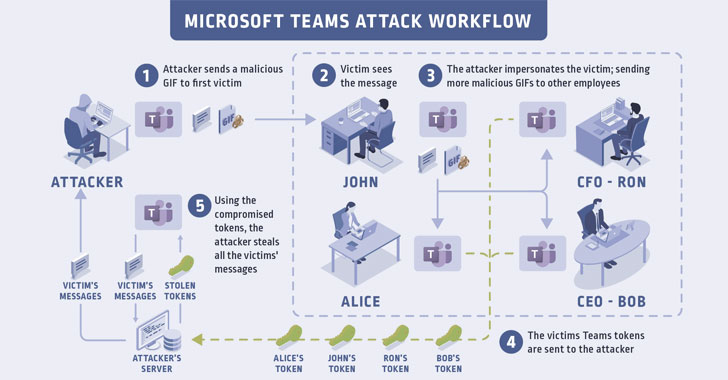

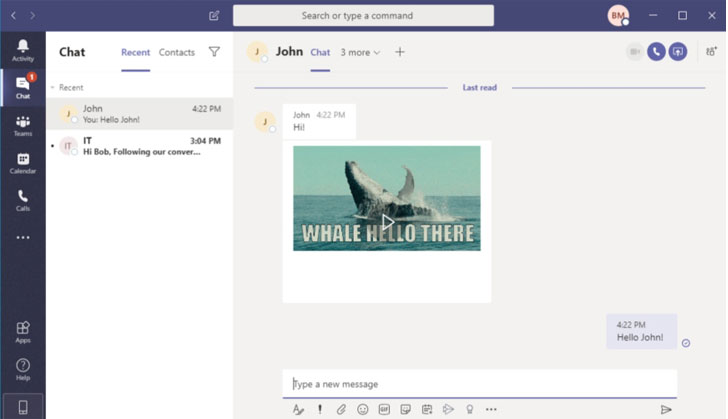

Sekarang dipersenjatai dengan subdomain yang dikompromikan, penyerang dapat mengeksploitasi kelemahan dengan hanya mengirim tautan jahat, katakan GIF, kepada korban yang tidak curiga, atau ke semua anggota obrolan grup . Jadi ketika penerima membuka pesan, browser mencoba memuat gambar, tetapi tidak sebelum mengirim cookie authtoken ke sub-domain yang dikompromikan.

Aktor yang buruk kemudian dapat menyalahgunakan cookie authtoken ini untuk membuat token skype dan karenanya mengakses semua data korban. Lebih buruk lagi, serangan itu dapat dipasang oleh orang luar selama interaksi melibatkan antarmuka obrolan, seperti undangan ke panggilan konferensi untuk wawancara kerja potensial.

"Korban tidak akan pernah tahu bahwa mereka telah diserang, membuat eksploitasi kerentanan ini tersembunyi dan berbahaya," kata para peneliti.

Serangan Bertema Perusahaan Video conferencing pada Naik

Pergeseran ke pekerjaan jarak jauh di tengah pandemi COVID-19 yang sedang berlangsung dan meningkatnya permintaan layanan konferensi video telah menjadi taktik yang menguntungkan bagi penyerang untuk mencuri kredensial dan mendistribusikan malware.

Penelitian terbaru dari Proofpoint dan Abnormal Security mengungkap kampanye rekayasa sosial yang meminta pengguna untuk bergabung dengan rapat Zoom atau mengatasi kerentanan keamanan Cisco WebEx dengan mengeklik tautan berbahaya yang dirancang untuk mencuri kredensial masuk.

Dalam menghadapi ancaman yang muncul seperti itu, disarankan agar pengguna waspada terhadap penipuan phishing dan memastikan perangkat lunak konferensi video tetap diperbarui.

Sumber: TheHackerNews