idNSA.id - Pernah bertanya-tanya bagaimana peretas dapat meretas Smartphone Anda dari jarak jauh?

Dalam sebuah laporan yang dibagikan dengan The Hacker News, para peneliti Check Point mengungkapkan rincian tentang kerentanan kritis di aplikasi Android Instagram yang memungkinkan penyerang jarak jauh untuk mengambil kendali atas perangkat yang ditargetkan hanya dengan mengirimkan korban gambar yang dibuat khusus.

Yang lebih mengkhawatirkan adalah bahwa kekurangannya tidak hanya memungkinkan penyerang melakukan tindakan atas nama pengguna dalam aplikasi Instagram — termasuk memata-matai pesan pribadi korban dan bahkan menghapus atau memposting foto dari akun mereka — tetapi juga mengeksekusi kode arbitrer di perangkat.

Menurut penasehat yang diterbitkan oleh Facebook, masalah keamanan heap overflow (dilacak sebagai CVE-2020-1895 , skor CVSS: 7.8) memengaruhi semua versi aplikasi Instagram sebelum 128.0.0.26.128, yang dirilis pada 10 Februari tahun sebelumnya.

"[Cacat] ini mengubah perangkat menjadi alat untuk memata-matai pengguna yang ditargetkan tanpa sepengetahuan mereka, serta memungkinkan manipulasi berbahaya dari profil Instagram mereka," kata Check Point Research dalam analisis yang diterbitkan hari ini.

"Dalam kedua kasus tersebut, serangan tersebut dapat menyebabkan invasi besar-besaran terhadap privasi pengguna dan dapat memengaruhi reputasi - atau mengarah pada risiko keamanan yang bahkan lebih serius."

Setelah temuan tersebut dilaporkan ke Facebook, perusahaan media sosial tersebut mengatasi masalah tersebut dengan pembaruan tambalan yang dirilis enam bulan lalu. Pengungkapan publik ditunda selama ini untuk memungkinkan sebagian besar pengguna Instagram memperbarui aplikasi, sehingga mengurangi risiko yang mungkin ditimbulkan oleh kerentanan ini.

Meskipun Facebook mengonfirmasi tidak ada tanda-tanda bahwa bug ini dieksploitasi secara global, perkembangannya adalah pengingat lain mengapa penting untuk selalu memperbarui aplikasi dan memperhatikan izin yang diberikan kepada mereka.

Kerentanan Heap Overflow

Menurut Check Point, kerentanan kerusakan memori memungkinkan eksekusi kode jarak jauh yang, dengan izin ekstensif Instagram untuk mengakses kamera, kontak, GPS, perpustakaan foto, dan mikrofon pengguna, dapat dimanfaatkan untuk melakukan tindakan jahat apa pun pada perangkat yang terinfeksi.

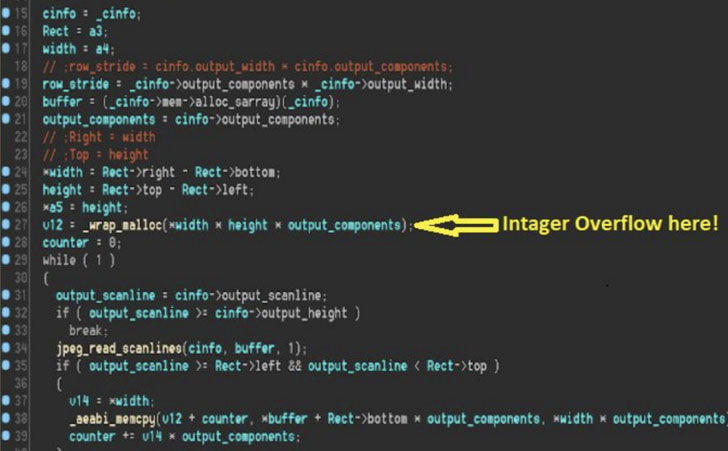

Adapun kekurangan itu sendiri, itu berasal dari cara Instagram mengintegrasikan MozJPEG - perpustakaan encoder JPEG sumber terbuka yang bertujuan untuk menurunkan bandwidth dan memberikan kompresi yang lebih baik untuk gambar yang diunggah ke layanan - menghasilkan luapan bilangan bulat ketika fungsi rentan tersebut dipertanyakan ( "read_jpg_copy_loop") mencoba mengurai gambar berbahaya dengan dimensi yang dibuat secara khusus.

Dengan melakukan itu, musuh dapat memperoleh kendali atas ukuran memori yang dialokasikan ke gambar, panjang data yang akan ditimpa, dan terakhir, konten dari wilayah memori yang meluap, pada gilirannya memberi penyerang kemampuan untuk merusak lokasi di tumpukan dan alihkan eksekusi kode.

Konsekuensi dari kerentanan semacam itu adalah bahwa yang perlu dilakukan oleh aktor jahat hanyalah mengirim gambar JPEG yang rusak ke korban melalui email atau WhatsApp. Setelah penerima menyimpan gambar ke perangkat dan meluncurkan Instagram, eksploitasi terjadi secara otomatis, memberi penyerang kendali penuh atas aplikasi.

Lebih buruk lagi, eksploit dapat digunakan untuk merusak aplikasi Instagram pengguna dan membuatnya tidak dapat diakses kecuali dihapus dan dipasang ulang lagi di perangkat.

Jika ada, kerentanan menunjukkan bagaimana menggabungkan pustaka pihak ketiga ke dalam aplikasi dan layanan dapat menjadi tautan lemah untuk keamanan jika integrasi tidak dilakukan dengan benar.

"Mengaburkan kode yang terbuka memunculkan beberapa kerentanan baru yang telah diperbaiki," kata Gal Elbaz dari Check Point. "Tampaknya, dengan upaya yang cukup, salah satu kerentanan ini dapat dimanfaatkan untuk RCE dalam skenario serangan tanpa klik.

"Sayangnya, ada kemungkinan juga bahwa bug lain tetap ada atau akan diperkenalkan di masa mendatang. Dengan demikian, pengujian fuzz berkelanjutan untuk kode parsing format media ini dan serupa, baik di pustaka sistem operasi dan pustaka pihak ketiga, mutlak diperlukan. "

Yaniv Balmas, kepala penelitian dunia maya di Check Point, memberikan tip keselamatan berikut untuk pengguna ponsel cerdas:

- Memperbarui! Memperbarui! Memperbarui! Pastikan Anda memperbarui aplikasi seluler dan sistem operasi seluler Anda secara rutin. Lusinan tambalan keamanan penting dikirim dalam pembaruan ini setiap minggu, dan masing-masing berpotensi berdampak buruk pada privasi Anda.

- Pantau izin. Lebih memperhatikan aplikasi yang meminta izin. Sangat mudah bagi pengembang aplikasi untuk meminta izin yang berlebihan kepada pengguna, dan juga sangat mudah bagi pengguna untuk mengeklik 'Izinkan' tanpa berpikir dua kali.

- Pikirkan dua kali tentang persetujuan. Luangkan beberapa detik untuk berpikir sebelum Anda menyetujui sesuatu. Tanyakan: "apakah saya benar-benar ingin memberikan aplikasi ini akses semacam ini, apakah saya benar-benar membutuhkannya?" jika jawabannya tidak, JANGAN SETUJU.

Sumber Artikel: TheHackerNews