idNSA.id - Apple baru-baru ini memperbaiki kerentanan keamanan di sistem operasi macOS yang berpotensi dieksploitasi oleh hacker untuk "secara trivially dan reliably" melewati "segudang mekanisme keamanan macOS dasar" dan menjalankan kode arbitrer.

Peneliti keamanan Patrick Wardle merinci penemuan itu dalam serangkaian tweet pada hari Kamis. Dilacak sebagai CVE-2021-30853 (skor CVSS: 5.5), masalah tersebut terkait dengan skenario di mana aplikasi macOS yang tidak baik dapat menghindari pemeriksaan Gatekeeper, yang memastikan bahwa hanya aplikasi tepercaya yang dapat dijalankan dan telah melewati proses otomatis yang disebut "app notarization.”

Pembuat iPhone, yang memuji Gordon Long of Box karena melaporkan kekurangan tersebut, mengatakan bahwa pihaknya mengatasi kelemahan tersebut dengan pemeriksaan yang ditingkatkan sebagai bagian dari pembaruan macOS 11.6 yang secara resmi dirilis pada 20 September 2021.

“Bug seperti itu seringkali sangat berdampak bagi pengguna macOS sehari-hari karena mereka menyediakan sarana bagi pembuat adware dan malware untuk menghindari mekanisme keamanan macOS, mekanisme yang jika tidak akan menggagalkan upaya infeksi,” kata Wardle dalam penulisan teknis tentang kelemahan tersebut.

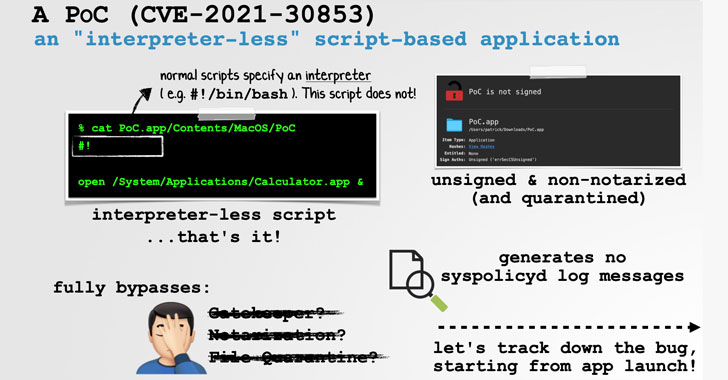

Secara khusus, bug tidak hanya mengatasi Gatekeeper, tetapi juga File Quarantine dan persyaratan notaris macOS, yang secara efektif memungkinkan file PDF yang tampaknya tidak berbahaya membahayakan seluruh sistem hanya dengan membukanya. Menurut Wardle, masalah ini berakar pada fakta bahwa aplikasi berbasis skrip yang tidak ditandatangani dan tidak disahkan tidak dapat secara eksplisit menentukan intrepreter, yang menghasilkan bypass lengkap.

Perlu dicatat bahwa direktif penerjemah shebang — misalnya #!/bin/sh atau #!/bin/bash — biasanya digunakan untuk mengurai dan menginterpretasikan program shell. Namun dalam serangan kasus tepi ini, musuh dapat membuat aplikasi sedemikian rupa sehingga garis shebang digabungkan tanpa menyediakan juru bahasa (yaitu, #!) dan masih mendapatkan sistem operasi yang mendasarinya untuk meluncurkan skrip tanpa meningkatkan peringatan apa pun.

Ini karena "macOS akan (kembali) mencoba untuk mengeksekusi ['interpreter-less' script-based app] yang gagal melalui shell ('/bin/sh')" setelah kegagalan awal, Wardle menjelaskan.

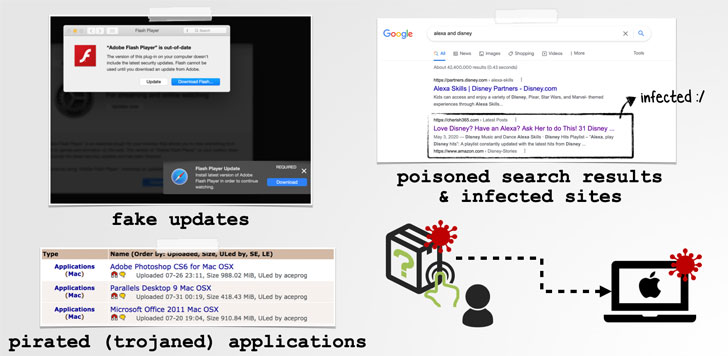

Dengan kata lain, pelaku ancaman dapat mengeksploitasi kelemahan ini dengan menipu target mereka untuk membuka aplikasi jahat yang dapat disamarkan sebagai pembaruan Adobe Flash Player atau versi trojan dari aplikasi sah seperti Microsoft Office, yang pada gilirannya, dapat dikirimkan melalui metode yang disebut search poisoning di mana penyerang secara artifisial meningkatkan peringkat mesin pencari situs web yang menghosting malware mereka untuk memikat calon korban.

Ini bukan pertama kalinya ditemukan kekurangan dalam proses Gatekeeper. Awal April ini, Apple bergerak untuk segera menambal cacat zero-day yang kemudian secara aktif dieksploitasi ( CVE-2021-30657 ) yang dapat menghindari semua perlindungan keamanan, sehingga memungkinkan perangkat lunak yang tidak disetujui untuk dijalankan di Mac.

Kemudian pada bulan Oktober, Microsoft mengungkapkan kerentanan yang dijuluki "Shrootless" ( CVE-2021-30892 ), yang dapat dimanfaatkan untuk melakukan operasi sewenang-wenang, meningkatkan hak istimewa untuk melakukan root, dan menginstal rootkit pada perangkat yang disusupi. Apple mengatakan telah mengatasi masalah dengan pembatasan tambahan sebagai bagian dari pembaruan keamanan yang didorong pada 26 Oktober 2021.