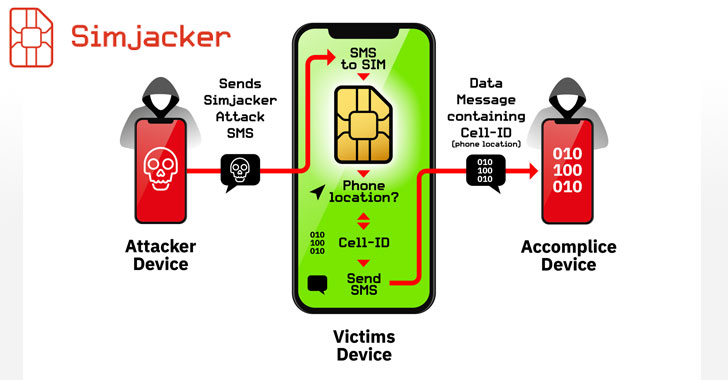

Peneliti cybersecurity hari ini mengungkapkan adanya kerentanan kritis baru dan yang sebelumnya tidak terdeteksi dalam kartu SIM yang dapat memungkinkan penyerang jarak jauh untuk mengkompromikan ponsel yang ditargetkan dan memata-matai korban hanya dengan mengirim SMS.

Dijuluki " SimJacker ," kerentanan berada di bagian tertentu dari perangkat lunak, yang disebut S @ T Browser (toolkit SIM dinamis), tertanam pada sebagian besar kartu SIM yang banyak digunakan oleh operator seluler di setidaknya 30 negara dan dapat dieksploitasi terlepas dari handset mana yang digunakan korban.

Apa yang mengkhawatirkan? Perusahaan swasta tertentu yang bekerja dengan pemerintah secara aktif mengeksploitasi kerentanan SimJacker dari setidaknya dua tahun terakhir untuk melakukan pengawasan yang ditargetkan pada pengguna ponsel di beberapa negara.

S @ T Browser , kependekan dari SIMalliance Toolbox Browser, adalah aplikasi yang terpasang pada berbagai kartu SIM, termasuk eSIM, sebagai bagian dari SIM Tool Kit (STK) dan telah dirancang untuk memungkinkan operator seluler menyediakan beberapa layanan dasar, berlangganan , dan layanan bernilai tambah melalui udara kepada pelanggan mereka.

Karena S @ T Browser berisi serangkaian instruksi STK — seperti mengirim pesan singkat, mengatur panggilan, meluncurkan browser, menyediakan data lokal, menjalankan perintah, dan mengirim data — yang dapat dipicu hanya dengan mengirim SMS ke perangkat, perangkat lunak menawarkan lingkungan eksekusi untuk menjalankan perintah jahat di ponsel juga.

Bagaimana Kerentanan Simjacker Bekerja?

Diungkapkan oleh para peneliti di AdaptiveMobile Security dalam penelitian baru yang diterbitkan hari ini, kerentanan dapat dieksploitasi menggunakan modem GSM $ 10 untuk melakukan beberapa tugas, yang tercantum di bawah ini, pada perangkat yang ditargetkan hanya dengan mengirim SMS yang berisi jenis kode khusus seperti spyware.

Mengambil lokasi perangkat yang ditargetkan dan informasi IMEI, Menyebarkan informasi salah dengan mengirimkan pesan palsu atas nama korban, Melakukan penipuan tarif premium dengan memutar nomor tarif premium, Memata-matai sekitar korban dengan menginstruksikan perangkat untuk memanggil nomor telepon penyerang, Menyebarkan malware dengan memaksa browser ponsel korban untuk membuka halaman web berbahaya, Melakukan penolakan serangan layanan dengan menonaktifkan kartu SIM, dan Mengambil informasi lain seperti bahasa, jenis radio, level baterai, dll.

"Selama serangan itu, pengguna sama sekali tidak menyadari bahwa mereka menerima serangan itu, bahwa informasi itu diambil, dan bahwa itu berhasil dieksfiltrasi," jelas para peneliti.

"Informasi lokasi ribuan perangkat diperoleh dari waktu ke waktu tanpa sepengetahuan atau persetujuan dari pengguna ponsel yang ditargetkan. Namun serangan Simjacker dapat, dan telah diperluas lebih jauh untuk melakukan jenis serangan tambahan."

"Serangan ini juga unik, karena Pesan Serangan Simjacker secara logis dapat diklasifikasikan sebagai membawa muatan malware yang lengkap, khususnya spyware. Ini karena itu berisi daftar instruksi yang harus dijalankan oleh kartu SIM."

Meskipun rincian teknis, makalah terperinci dan bukti konsep kerentanan dijadwalkan akan dirilis secara publik pada Oktober tahun ini, para peneliti mengatakan mereka telah mengamati serangan nyata terhadap pengguna dengan perangkat dari hampir setiap produsen, termasuk Apple, ZTE, Motorola, Samsung, Google, Huawei, dan bahkan perangkat IoT dengan kartu SIM.

Menurut para peneliti, semua produsen dan model ponsel rentan terhadap serangan SimJacker karena kerentanan mengeksploitasi teknologi warisan yang tertanam pada kartu SIM, yang spesifikasinya belum diperbarui sejak 2009, berpotensi menempatkan lebih dari satu miliar orang dalam bahaya.

Kerentanan Simjacker Dieksploitasi di Alam Liar

Para peneliti mengatakan, serangan Simjacker bekerja dengan sangat baik dan telah berhasil dieksploitasi selama bertahun-tahun "karena mengambil keuntungan dari kombinasi antarmuka yang kompleks dan teknologi yang tidak jelas, menunjukkan bahwa operator seluler tidak dapat mengandalkan pertahanan standar yang ditetapkan."

"Simjacker merupakan bahaya yang jelas bagi operator seluler dan pelanggan. Ini berpotensi serangan paling canggih yang pernah dilihat melalui jaringan seluler inti," kata Cathal McDaid, CTO, AdaptiveMobile Security dalam siaran pers.

"Ini panggilan bangun utama yang menunjukkan aktor-aktor yang bermusuhan berinvestasi besar-besaran dalam cara-cara yang semakin kompleks dan kreatif untuk merusak keamanan jaringan. Ini membahayakan keamanan dan kepercayaan pelanggan, operator seluler, dan berdampak pada keamanan nasional seluruh negara."

Terlebih lagi, sekarang setelah kerentanan ini diumumkan secara terbuka, para peneliti berharap para peretas dan aktor jahat lainnya akan mencoba untuk "mengembangkan serangan-serangan ini ke area lain."

Para peneliti secara terbuka mengungkapkan rincian kerentanan ini kepada Asosiasi GSM, badan dagang yang mewakili komunitas operator seluler, serta aliansi SIM yang mewakili produsen Kartu SIM / UICC utama.

SIMalliance telah mengakui masalah ini dan memberikan rekomendasi bagi produsen kartu SIM untuk menerapkan keamanan untuk pesan push S @ T.

Operator seluler juga dapat segera mengurangi ancaman ini dengan mengatur proses untuk menganalisis dan memblokir pesan mencurigakan yang berisi perintah S @ T Browser.

Sebagai korban potensial, tampaknya, tidak banyak yang dapat dilakukan oleh pengguna perangkat seluler jika mereka menggunakan kartu SIM dengan teknologi S @ T Browser yang digunakan, kecuali meminta penggantian SIM yang memiliki mekanisme keamanan eksklusif di tempatnya.