idNSA.id – DdoS protection pages dikaitkan dengan pemeriksaan

browser yang dilakukan oleh layanan WAF/CDN yang memverifikasi apakah

pengunjung situs adalah manusia atau bot.

Baru-baru ini pakar keamanan dari Sucuri, melihat Injection

JavaScript yang menargetkan situs WordPress untuk menampilkan Fake DDoS Protection

page yang mengarahkan korban untuk mengunduh malware trojan akses jarak jauh.

“Sayangnya, penyerang mulai memanfaatkan aset keamanan yang sudah dikenal ini dalam kampanye malware mereka sendiri. Kami baru-baru ini menemukan injeksi JavaScript berbahaya yang memengaruhi situs web WordPress yang menghasilkan popup perlindungan CloudFlare fake DDoS.” membaca posting yang diterbitkan oleh Sucuri.

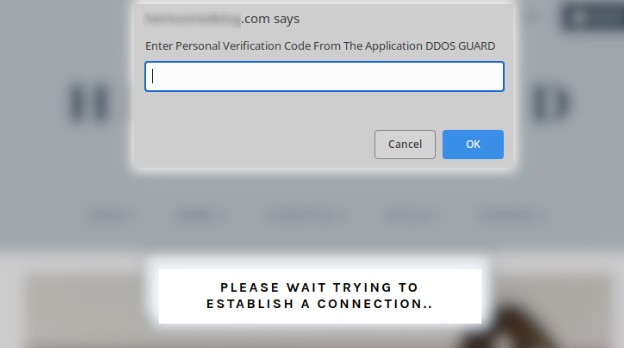

Halaman tersebut meminta pengunjung mengklik tombol untuk melewati perlindungan DDoS dan mengunjungi situs. Namun, setelah mengklik tombol, file 'security_install.iso' diunduh ke mesin pengunjung. File berperan sebagai tool yang diperlukan untuk melewati verifikasi DDoS. Untuk mengelabui pengunjung agar membuka file, pesan baru memberi tahu mereka bahwa kode verifikasi untuk mengakses situs web terdapat dalam file.

Setelah membuka file, file gambar dipasang dan kontennya

ditampilkan kepada pengunjung. Drive yang dipasang berisi file bernama

security_install.exe, yang sebenarnya merupakan pintasan Windows yang

menjalankan perintah PowerShell yang terdapat dalam file debug.txt di drive

yang sama.

Meluncurkan security_install.exe, rantai infeksi dimulai saat

kode fake DDoS ditampilkan. Pada akhirnya, ini menyebabkan skrip chain

dijalankan yang menampilkan kode fake DDoS yang diperlukan untuk melihat situs.

Proses ini mengarah ke instalasi trojan akses jarak jauh NetSupport RAT.

Skrip juga akan menginfeksi komputer korban dengan trojan

pencuri info Raccoon Stealer yang memungkinkan operator mencuri kredensial

login, cookie, data pengisian otomatis, dan kartu kredit yang disimpan di

browser web, bersama dengan dompet cryptocurrency.

Pemilik situs web disarankan untuk melakukan beberapa Tindakan

seperti berikut: Perbarui semua perangkat lunak di situs web, Gunakan kata

sandi yang kuat, Gunakan 2FA di

panel administrative, Tempatkan situs web di belakang layanan firewall.

sedangkan pengunjung website biasa dianjurkan untuk melakukan

hal-hal berikut: Pastikan komputer menjalankan program antivirus yang kuat, Tempatkan

2FA di semua login penting (seperti bank, media sosial), Latih kebiasaan

menjelajah yang baik; jangan buka file aneh!, Perbarui/Patch browser, dan semua

perangkat lunak di komputer, Gunakan

pemblokir skrip di browser.