idNSA.id - Grup APT yang terkait dengan Rusia TA505 (misalnya Evil Corp) memanfaatkan file Office yang ringan dalam kampanye malware baru, dilacak sebagai MirrorBlast, menargetkan lembaga keuangan di berbagai wilayah.

Kelompok peretasan TA505 telah aktif sejak tahun 2014 dengan fokus pada sektor Ritel dan perbankan. Grup ini juga dikenal dengan beberapa teknik mengelak yang mereka lakukan dari waktu ke waktu untuk menghindari kontrol keamanan dan menembus batas perusahaan dengan beberapa jenis malware, misalnya menyalahgunakan apa yang disebut LOLBins (Living Off The Land Binaries), program yang sah secara teratur digunakan oleh korban, atau juga penyalahgunaan muatan yang ditandatangani secara kriptografis yang valid.

Grup TA505 terlibat dalam kampanye yang bertujuan mendistribusikan Trojan perbankan Dridex, bersama dengan keluarga ransomware Locky, BitPaymer, Philadelphia, GlobeImposter, dan Jaff .

Pakar keamanan dari perusahaan keamanan siber Prevailion melaporkan bahwa TA505 telah membahayakan lebih dari 1.000 organisasi.

Pada bulan September, peneliti dari Morphisec mengamati kampanye malspam yang mengirimkan dokumen Excel yang dipersenjatai dan menargetkan berbagai sektor dari beberapa negara, termasuk Kanada, Amerika Serikat, Hong Kong, dan Eropa.

The MirrorBlast kampanye ini mirip dengan kegiatan lain pada bulan April 2021, rantai serangan kompatibel dengan taktik, teknik, dan prosedur umumnya terkait dengan kelompok TA505.

Rantai infeksi dimulai dengan dokumen lampiran email, tetapi penelitian juga mengamati pelaku ancaman menggunakan URL feedproxy Google dengan SharePoint dan umpan OneDrive, yang menyamar sebagai permintaan berbagi file.

Setelah mengklik URL yang dibagikan dengan penerima, mereka akan diarahkan ke SharePointm yang disusupi, situs OneDrive palsu, atau persyaratan masuk (SharePoint) dalam upaya menghindari sandbpx.

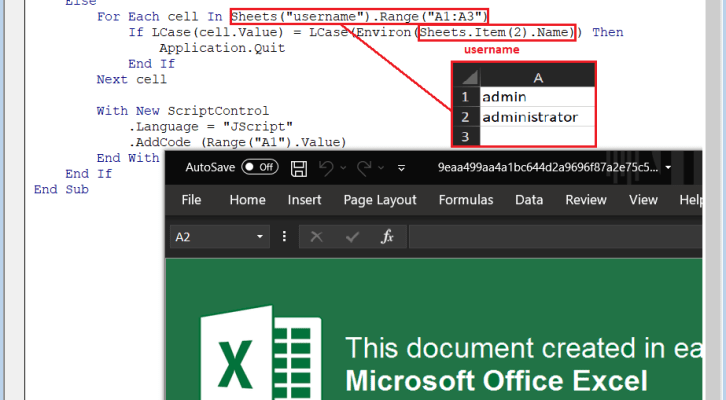

Para ahli memperhatikan bahwa dokumen Excel dipersenjatai dengan kode makro yang sangat ringan. Kode makro yang digunakan dalam kampanye ini hanya dapat dijalankan pada Office versi 32-bit karena masalah kompatibilitas ActiveX, kode ini digunakan untuk membuat pemeriksaan anti-sandbox.

“Kode makro hanya dapat dijalankan pada Office versi 32-bit karena alasan kompatibilitas dengan objek ActiveX ( kompatibilitas kontrol ActiveX ).” membaca analisis yang diterbitkan oleh para ahli. “Kode makro melakukan anti sandboxing dengan memeriksa apakah kueri berikut ini benar:

· Nama komputer sama dengan domain pengguna.

· Username sama dengan admin atau administrator .

Kami telah mengamati berbagai varian dokumen, pada varian pertama tidak ada anti-sandboxing dan kode makro disembunyikan di balik properti informasi dokumen Bahasa dan Kode, kemudian dipindahkan ke cell sheet. Selain itu, kode telah ditambahkan satu obfuscation layer di atas obfuscation sebelumnya.”

Penyerang menggunakan setidaknya dua varian penginstal MSI, KiXtart dan REBOL, yang keduanya dihasilkan menggunakan Windows Installer XML Toolset (WiX) versi 3.11.0.1528.

Setelah menjalankan penginstal, mereka menjatuhkan dua file ke direktori acak di ProgramData, satu adalah penerjemah bahasa perangkat lunak yang sah yang dapat dieksekusi (KiXtart atau REBOL) dan yang lainnya adalah skrip berbahaya.

“TA505 adalah salah satu dari banyak kelompok ancaman bermotivasi finansial yang saat ini aktif di pasar. Mereka juga salah satu yang paling kreatif, karena mereka memiliki kecenderungan untuk terus-menerus mengubah serangan yang mereka manfaatkan untuk mencapai tujuan mereka. Chain Attack baru untuk MirrorBlast ini tidak terkecuali untuk TA505 atau untuk kelompok ancaman inovatif lainnya.” Kesimpulan laporan.“ Kemampuan serangan MirrorBlast untuk memiliki deteksi yang sangat rendah di VirusTotal juga menunjukkan fokus yang dimiliki sebagian besar kelompok untuk menghindari solusi yang berpusat pada deteksi. Sekali lagi, jelas bahwa ketergantungan pasar pada deteksi dan respons membuat mereka terbuka terhadap lebih banyak serangan daripada yang diselesaikan. Diperlukan cara baru ke depan.”