idNSA.id - Seorang pelaku dengan motif finansial telah

menyebarkan rootkit yang tidak dikenal sebelumnya, menargetkan sistem Oracle

Solaris dengan tujuan mengkompromikan jaringan switching ATM dan melakukan

penarikan tunai tidak sah di berbagai bank menggunakan kartu penipuan.

Perusahaan intelijen ancaman dan respons insiden Mandiant

melacak cluster di bawah moniker UNC2891, dengan beberapa taktik, teknik, dan

prosedur grup berbagi tumpang tindih dengan cluster lain yang dijuluki UNC1945.

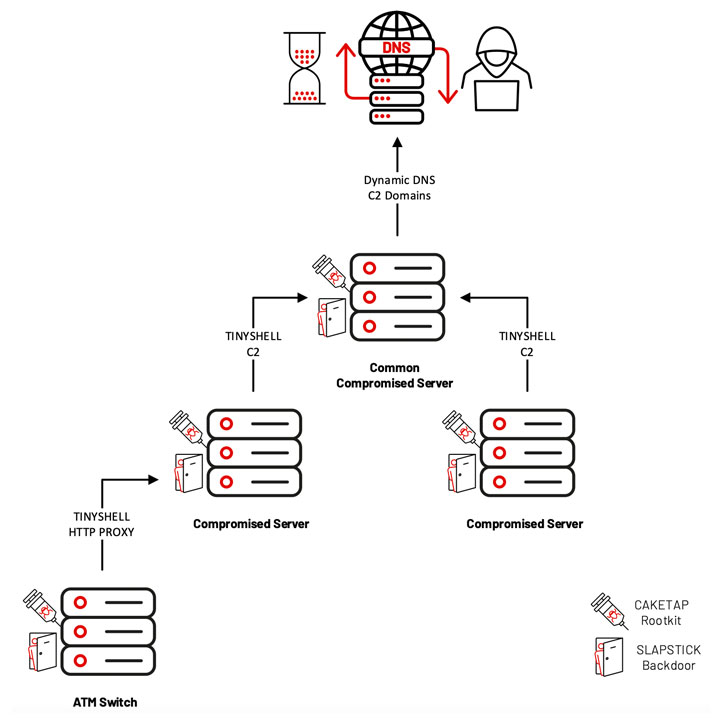

Penyusupan yang dilakukan oleh pelaku tersebut melibatkan

"OPSEC tingkat tinggi dan memanfaatkan malware, utilitas, dan skrip publik

dan swasta untuk menghapus bukti dan menghambat upaya respons," katapeneliti Mandiant dalam laporan baru yang diterbitkan.

Yang lebih memprihatinkan, serangan tersebut berlangsung

beberapa tahun dalam beberapa kasus, selama keseluruhannya pelaku tetap tidak

terdeteksi dengan memanfaatkan rootkit yang disebut CAKETAP, yang dirancang

untuk menyembunyikan koneksi jaringan, proses, dan file.

Mandiant, yang mampu memulihkan data forensik memori dari salah satu server switch ATM yang menjadi korban, mencatat bahwa satu varian dari rootkit kernel datang dengan fitur khusus yang memungkinkannya untuk mencegat pesan verifikasi kartu dan PIN dan menggunakan data yang dicuri untuk melakukan penipuan uang tunai, penarikan dari terminal ATM.

Juga digunakan adalah dua backdoor yang dikenal sebagai

SLAPSTICK dan TINYSHELL, keduanya dikaitkan dengan UNC1945 dan digunakan untuk

mendapatkan akses jarak jauh yang persisten ke sistem mission-critical serta

eksekusi shell dan transfer file melalui rlogin, telnet, atau SSH.

"Sejalan dengan keakraban grup dengan sistem berbasis

Unix dan Linux, UNC2891 sering menamai dan mengonfigurasi backdoor TINYSHELL

mereka dengan nilai yang menyamar sebagai layanan sah yang mungkin diabaikan

oleh penyelidik, seperti systemd (SYSTEMD), name service cache daemon (NCSD) ,

dan Linux di daemon (ATD)," para peneliti menunjukkan.

"[UNC2891] menggunakan keahlian dan pengalaman mereka

untuk memanfaatkan sepenuhnya penurunan visibilitas dan langkah-langkah

keamanan yang sering ada di lingkungan Unix dan Linux," kata para

peneliti. "Sementara beberapa tumpang tindih antara UNC2891 dan UNC1945

penting, itu tidak cukup meyakinkan untuk menghubungkan intrusi ke satu

kelompok ancaman."