idNSA.id - Kampanye cryptojacking baru telah ditemukan yang

menargetkan infrastruktur Docker dan Kubernetes yang rentan sebagai bagian dari

serangan oportunistik yang dirancang untuk menambang cryptocurrency secara

ilegal.

Perusahaan cybersecurity CrowdStrike menjuluki aktivitas

Kiss-a-dog dengan infrastruktur komando dan kontrolnya yang tumpang tindih

dengan yang terkait dengan grup lain seperti TeamTNT, yang diketahui menyerang

instance Docker dan Kubernetes yang salah konfigurasi.

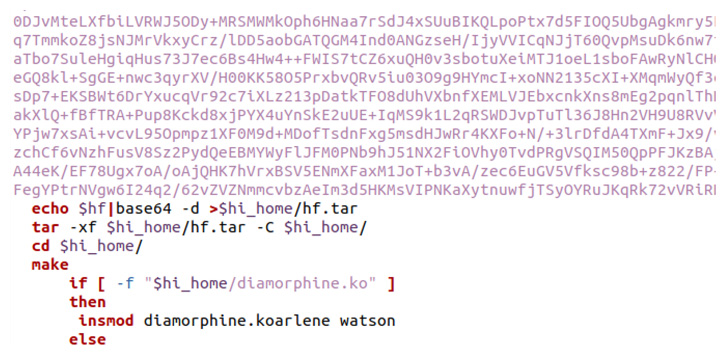

Intrusi, terlihat pada September 2022, mendapatkan namanya

dari domain bernama "kiss.a-dog[.]top" yang digunakan untuk memicu

muatan skrip shell pada wadah yang disusupi menggunakan perintah Python yang disandikan

Base64.

"URL yang digunakan dalam payload dikaburkan dengan

garis miring terbalik untuk mengalahkan decoding otomatis dan pencocokan regex

untuk mengambil domain jahat," kata peneliti CrowdStrike Manoj Ahuje dalam

analisis teknis.

Rantai serangan kemudian mencoba untuk keluar dari wadah dan bergerak secara lateral ke jaringan yang dilanggar, sembari secara bersamaan mengambil langkah-langkah untuk menghentikan dan menghapus layanan pemantauan cloud.

Sebagai metode tambahan untuk menghindari deteksi, kampanye

menggunakan rootkit Diamorphine dan libprocesshide untuk menyembunyikan proses

berbahaya dari pengguna, yang terakhir dikompilasi sebagai pustaka bersama dan

path ditetapkan sebagai nilai untuk variabel lingkungan LD_PRELOAD.

"Ini memungkinkan penyerang untuk menyuntikkan

perpustakaan bersama yang berbahaya ke dalam setiap proses yang muncul pada

wadah yang disusupi," kata Ahuje.

Tujuan akhir dari kampanye ini adalah untuk menambang

cryptocurrency secara diam-diam menggunakan perangkat lunak penambangan XMRig

serta untuk backdoor Redis dan Docker instance untuk penambangan dan serangan

lanjutan lainnya.

“Karena harga cryptocurrency telah turun, kampanye ini telah

diredam dalam beberapa bulan terakhir hingga beberapa kampanye diluncurkan pada

bulan Oktober untuk memanfaatkan lingkungan persaingan yang rendah,” catat

Ahuje.

Temuan ini juga muncul saat para peneliti dari Sysdig

menyelesaikan operasi penambangan kripto canggih lainnya yang dijuluki

PURPLEURCHIN, yang memanfaatkan komputasi yang dialokasikan untuk akun uji coba

gratis di seluruh GitHub, Heroku, dan Buddy[.]Berfungsi untuk menskalakan

serangan.

Sebanyak 30 akun GitHub, 2.000 akun Heroku, dan 900 akun

Buddy dikatakan telah digunakan dalam kampanye freejacking otomatis.

Serangan tersebut memerlukan pembuatan akun GitHub yang

dikendalikan aktor, masing-masing berisi repositori yang pada gilirannya,

memiliki GitHub Action untuk menjalankan operasi penambangan dengan meluncurkan

image Docker Hub.

"Menggunakan akun gratis mengalihkan biaya menjalankan

cryptominers ke penyedia layanan," kata para peneliti. "Namun,

seperti banyak kasus penggunaan penipuan, penyalahgunaan akun gratis dapat

mempengaruhi orang lain. Biaya yang lebih tinggi untuk penyedia akan

menyebabkan harga yang lebih tinggi untuk pelanggan yang sah."