idNSA.id – Peneliti cybersecurity telah menemukan beberapa kerentanan keamanan dalam software kolaborasi email Zimbra yang berpotensi dieksploitasi untuk menyusupi akun email dengan mengirimkan pesan berbahaya dan bahkan sampai pengambilalihan penuh server email saat dihosting di infrastruktur cloud.

Zimbra adalah paket email, kalender, dan kolaborasi berbasis cloud untuk perusahaan dan tersedia baik sebagai versi open source maupun versi yang didukung secara komersial dengan fitur tambahan seperti API konektor berpemilik untuk menyinkronkan email, kalender, dan kontak ke Microsoft Outlook , diantara yang lain.

Cacat — dilacak sebagai CVE-2021-35208 dan CVE-2021-35208 — ditemukan dan dilaporkan di Zimbra 8.8.15 oleh para peneliti dari kualitas kode dan penyedia solusi keamanan SonarSource pada Mei 2021. Mitigasi telah dirilis di Zimbra versi 8.8. 15 Patch 23 dan 9.0.0 Patch 16.

CVE-2021-35208 (skor CVSS: 5,4) - Kerentanan XSS Tersimpan di ZmMailMsgView.java

CVE-2021-35209 (skor CVSS: 6.1) - Kerentanan Pengalihan Terbuka Servlet Proxy

"Kombinasi dari kerentanan ini dapat memungkinkan penyerang yang tidak diautentikasi untuk mengkompromikan server webmail Zimbra lengkap dari organisasi yang ditargetkan," kata peneliti kerentanan SonarSource, Simon Scannell, yang mengidentifikasi kelemahan keamanan. "Akibatnya, penyerang akan mendapatkan akses tak terbatas ke semua email yang dikirim dan diterima dari semua karyawan."

CVE-2021-35208 menyangkut kerentanan cross-site scripting ( XSS ) dalam komponen Undangan Kalender yang dapat dipicu di browser korban saat melihat pesan email yang dibuat khusus yang berisi muatan JavaScript yang ketika dijalankan, memberikan akses ke target seluruh kotak masuk serta sesi klien web, yang kemudian dapat disalahgunakan untuk meluncurkan serangan lebih lanjut.

Masalahnya berasal dari fakta bahwa klien web Zimbra — klien desktop berbasis Ajax, klien HTML statis, dan klien yang dioptimalkan untuk seluler — melakukan sanitasi konten HTML dari email masuk di sisi server dan dengan cara yang memungkinkan aktor jahat untuk menyuntikkan kode JavaScript berbahaya, dikutip dari Thehackernews.

"Kelemahan menggunakan sanitasi sisi server adalah bahwa ketiga klien dapat mengubah HTML tepercaya dari email setelahnya untuk menampilkannya dengan cara unik mereka," kata Scannell. "Transformasi input HTML yang sudah dibersihkan dapat menyebabkan kerusakan pada HTML dan kemudian ke serangan XSS."

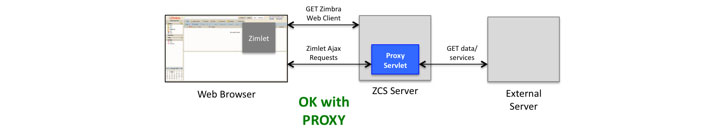

Di sisi lain, CVE-2021-35208 berkaitan dengan server side request forgery( SSRF ) di mana anggota yang diautentikasi dari suatu organisasi dapat menghubungkan cacat dengan masalah XSS yang telah disebutkan untuk mengarahkan klien HTTP yang digunakan oleh Zimbra ke URL arbitrer dan mengekstrak informasi sensitif dari cloud, termasuk token akses Google Cloud API dan kredensial IAM dari AWS, yang mengarah ke komprominya.

"Zimbra ingin mengingatkan pelanggannya bahwa ada kemungkinan bagi mereka untuk memperkenalkan kerentanan keamanan SSRF di Proxy Servlet," perusahaan tersebut mencatat dalam sarannya. "Jika servlet ini dikonfigurasi untuk mengizinkan domain tertentu (melalui pengaturan konfigurasi zimbraProxyAllowedDomains ), dan domain tersebut diselesaikan ke alamat IP internal (seperti 127.0.0.1), penyerang mungkin dapat mengakses layanan yang berjalan pada port berbeda di server yang sama , yang biasanya tidak akan diekspos ke publik."

Foto sampul: Zimbra