Hari Selasa Microsoft membahas kuartet kelemahan keamanan sebagai bagian dari pembaruan Patch Tuesday yang dapat disalahgunakan oleh musuh untuk menargetkan pelanggan cloud Azure dan meningkatkan hak akses serta memungkinkan pengambilalihan sistem yang rentan dari jarak jauh.

Daftar kelemahan, yang secara kolektif disebut OMIGOD oleh para peneliti dari Wiz, mempengaruhi agen perangkat lunak yang kurang dikenal yang disebut Infrastruktur Manajemen Terbuka yang secara otomatis digunakan di banyak layanan Azure -

- CVE-2021-38647 (skor CVSS: 9,8) - Kerentanan Eksekusi Kode Jarak Jauh Infrastruktur Manajemen Terbuka

- CVE-2021-38648 (skor CVSS: 7,8) - Peningkatan Infrastruktur Manajemen Terbuka dari Kerentanan Hak Istimewa

- CVE-2021-38645 (skor CVSS: 7,8) - Peningkatan Infrastruktur Manajemen Terbuka dari Kerentanan Hak Istimewa

- CVE-2021-38649 (skor CVSS: 7.0) - Peningkatan Infrastruktur Manajemen Terbuka dari Kerentanan Hak Istimewa

Open Management Infrastructure ( OMI ) adalah open-source analog yang setara dengan Windows Management Infrastructure (WMI) tetapi dirancang untuk sistem Linux dan UNIX seperti CentOS, Debian, Oracle Linux, Red Hat Enterprise Linux Server, SUSE Linux, dan Ubuntu yang memungkinkan untuk pemantauan, manajemen inventaris, dan sinkronisasi konfigurasi di seluruh lingkungan TI.

"Ketika pengguna mengaktifkan salah satu layanan populer ini, OMI secara diam-diam diinstal pada mesin virtual mereka, berjalan dengan hak akses tertinggi," menurut peneliti keamanan Wiz Nir Ohfeld . "Ini terjadi tanpa persetujuan atau sepengetahuan pelanggan secara eksplisit. Pengguna cukup mengeklik setuju untuk mengumpulkan log selama menyiapkan dan mereka secara tidak sadar telah ikut serta."

Karena agen OMI berjalan sebagai root dengan hak akses tertinggi, kerentanan yang disebutkan di atas dapat disalahgunakan oleh peretas atau pengguna dengan hak akses rendah untuk mengeksekusi kode dari jarak jauh pada mesin target dan meningkatkan hak akses, sehingga memungkinkan pelaku ancaman untuk memanfaatkan izin yang ditingkatkan untuk melakukan serangan canggih.

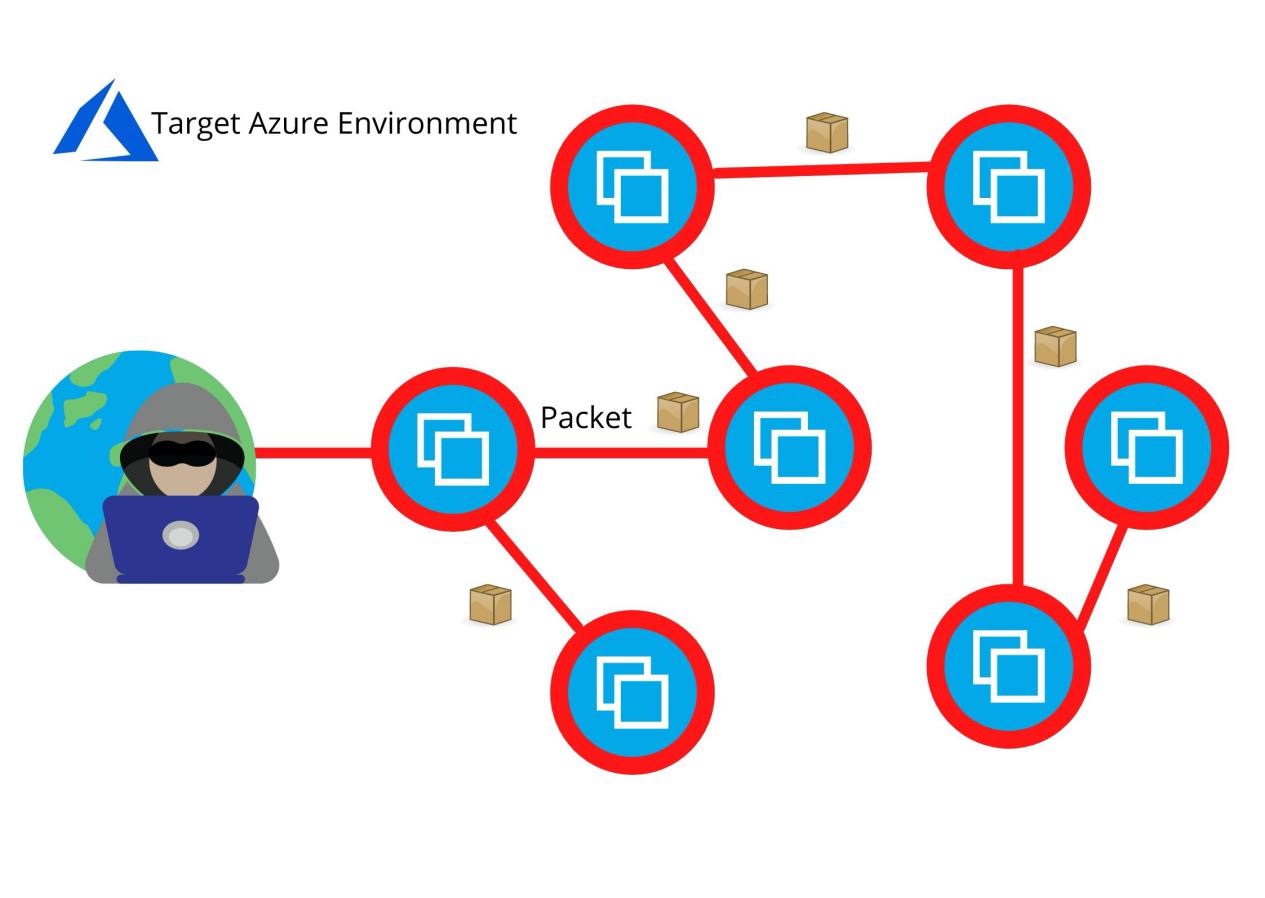

Yang paling kritis dari empat kelemahan adalah kelemahan akses jarak jauh yang muncul dari port HTTPS yang terpapar internet seperti 5986, 5985, atau 1270, yang memungkinkan penyerang mendapatkan akses ke lingkungan Azure dan kemudian bergerak secara lateral di dalam jaringan.

"OMI hanyalah salah satu contoh agen perangkat lunak 'rahasia' yang telah diinstal sebelumnya dan diterapkan secara diam-diam di lingkungan cloud. Penting untuk dicatat bahwa agen ini tidak hanya ada di Azure tetapi di [Amazon Web Services] dan [Google Cloud Platform] sebagai dengan baik."

Pembaruan: Kamis Microsoft menerbitkan panduan tambahan untuk kerentanan OMIGOD , mendesak pelanggan untuk menerapkan pembaruan secara manual saat dan ketika tersedia sesuai jadwal yang diuraikan di sini . Masalah keamanan berdampak pada semua versi OMI di bawah 1.6.8-1 .

"Beberapa ekstensi manajemen Azure Virtual Machine (VM) menggunakan kerangka kerja [OMI] untuk mengatur manajemen konfigurasi dan pengumpulan log pada VM Linux," Berdasarkan Pusat Respons Keamanan Microsoft dalam buletin. "Kerentanan eksekusi kode jarak jauh hanya berdampak pada pelanggan yang menggunakan solusi manajemen Linux (SCOM lokal atau Konfigurasi Status Otomatisasi Azure atau ekstensi Konfigurasi Status yang diinginkan Azure) yang memungkinkan manajemen OMI jarak jauh."