idNSA.id - Seorang peneliti keamanan (yang online dengan

moniker h4x0r_dz) telah menemukan kelemahan yang belum dipatch di PayPal yang

dapat memungkinkan penyerang untuk mengelabui pengguna agar menyelesaikan

transaksi yang dikendalikan oleh penyerang dengan satu klik.

Jenis serangan ini memanfaatkan halaman overlay yang tidak terlihat atau elemen HTML yang ditampilkan di atas halaman yang terlihat. Setelah mengklik halaman yang sah, pengguna sebenarnya mengklik elemen yang dikendalikan oleh penyerang yang melapisi konten yang sah.

Pakar melaporkan bug ke program hadiah bug PayPal tujuh bulanan, menunjukkan bahwa penyerang dapat mencuri uang pengguna dengan mengeksploitasi Clickjacking.

Peneliti menemukan kerentanan pada endpoint “www.paypal[.]com/agreements/approve”, yang dirancang untuk Perjanjian Penagihan.

Endpoint seharusnya hanya menerima billingAgreementToken,

tetapi pakar menemukan bahwa itu tidak benar.

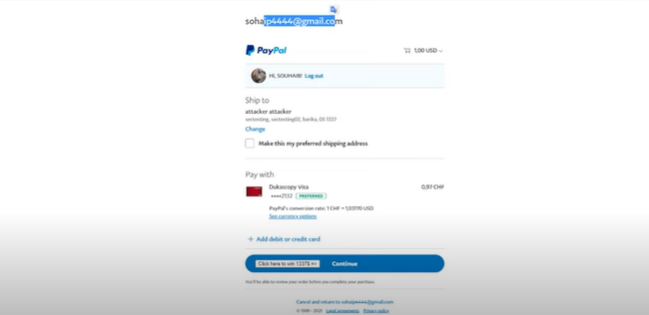

“Saya menemukan bahwa kami dapat melewati jenis token lain,

dan ini mengarah pada pencurian uang dari akun PayPal korban.” membaca posting

yang diterbitkan oleh peneliti. “seperti yang terlihat pada gambar, penyerang

dapat memuat endpoint paypal.com yang

sensitif dalam Iframe, dan ketika

penyerang mengklik “near to click hear” Dia akan membeli sesuatu.”

Korban harus mengklik di mana saja di halaman, dan itu akan

mengirim uang ke PayPal penyerang. Masalah ini juga dapat dimanfaatkan untuk

berlangganan layanan yang memungkinkan pembayaran PayPal.

“Ada layanan online yang memungkinkan Anda menambahkan saldo menggunakan Paypal ke akun Anda, misalnya steam! Saya dapat menggunakan eksploitasi yang sama dan memaksa pengguna untuk menambahkan uang ke akun saya!” membaca posting yang diterbitkan oleh para peneliti. “Saya dapat mengeksploitasi bug ini dan membiarkan korban membuat/membayar akun Netflix untuk saya!.”

Para ahli menerbitkan eksploitasi PoC untuk masalah ini, yang

menurut para ahli belum diperbaiki. PayPal belum memberikan penghargaan atas

bug tersebut saat postingan ini diterbitkan.