idNSA.id - Para peneliti telah mengungkapkan kelemahan

keamanan yang memengaruhi tiga plugin WordPress berbeda yang memengaruhi lebih

dari 84.000 situs web dan dapat disalahgunakan oleh pelaku cyber untuk

mengambil alih situs yang rentan.

"Cacat ini memungkinkan penyerang untuk memperbarui opsi

situs sewenang-wenang di situs yang rentan, asalkan mereka dapat mengelabui

administrator situs untuk melakukan tindakan, seperti mengklik tautan,"

kata perusahaan keamanan WordPress Wordfence dalam sebuah laporan.

Dilacak sebagai CVE-2022-0215, cacat cross-site request

forgery( CSRF ) dinilai 8,8 pada skala CVSS dan berdampak pada tiga plugin yang

dikelola oleh Xootix Login/Signup Popup (Inline form + Woocommerce), Side Cart

Woocommerce (Ajax), dan, Waitlist Woocommerce (Back in stock notifier)

Cross-site request forgery, juga dikenal sebagai one-click attack atau session riding, terjadi ketika end user yang diautentikasi ditipu oleh penyerang untuk mengirimkan permintaan web yang dibuat secara khusus. "Jika korban adalah akun administratif, CSRF dapat membahayakan seluruh aplikasi web," catat OWASP dalam dokumentasinya.

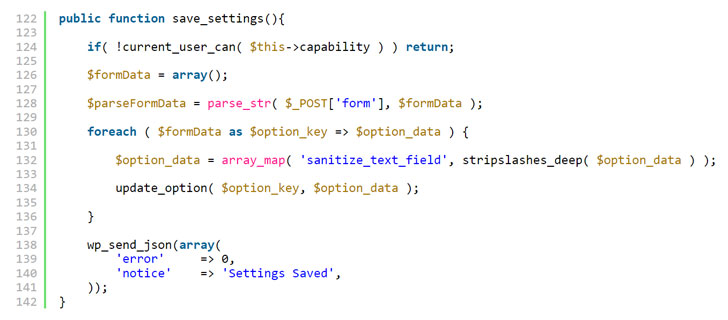

Secara khusus, kerentanan berasal dari kurangnya validasi

saat memproses AJAX request, yang secara efektif memungkinkan penyerang

memperbarui opsi "users_can_register" (yaitu, siapa pun dapat

mendaftar) di situs ke true dan menyetel pengaturan "default_role"

(yaitu, peran default pengguna yang mendaftar di blog) ke administrator,

memberikan kontrol penuh.

Masuk/Daftar Popup diinstal di lebih dari 20.000 situs,

sementara Woocommerce Side Cart dan Waitlist Woocommerce masing-masing telah

diinstal di lebih dari 4.000 dan 60.000 situs.

Setelah pengungkapan yang bertanggung jawab oleh peneliti

Wordfence pada November 2021, masalah tersebut telah diatasi di Popup

Login/Daftar versi 2.3, Side Cart Woocommerce versi 2.1, dan Waitlist Woocommerce

versi 2.5.2.

Temuan ini muncul lebih dari sebulan setelah penyerang

mengeksploitasi kelemahan dalam empat plugin dan 15 tema Epsilon Framework

untuk menargetkan 1,6 juta situs WordPress sebagai bagian dari kampanye

serangan skala besar yang berasal dari 16.000 alamat IP.

"Meskipun kerentanan Cross-site request forgery (CSRF)

ini kecil kemungkinannya untuk dieksploitasi karena memerlukan interaksi

administrator, ini dapat berdampak signifikan pada situs yang berhasil

dieksploitasi dan, dengan demikian, ini berfungsi sebagai sangat penting

pengingat untuk tetap waspada saat mengklik tautan atau lampiran dan untuk

memastikan bahwa Anda selalu memperbarui plugin dan tema Anda," kata Chloe

Chamberland dari Wordfence.