idNSA.id - Peneliti keamanan independen Park Minchan mengungkapkan kerentanan zero-day di MacOS Finder Apple yang dapat dieksploitasi oleh penyerang untuk menjalankan perintah sewenang-wenang pada sistem Mac yang menjalankan versi macOS apa pun.

Cacatnya adalah karena cara macOS menangani file inetloc yang menyebabkannya menjalankan perintah yang disematkan di dalamnya. Menurut penasihat SSD Secure Disclosure, perintah yang dijalankannya dapat bersifat lokal ke macOS yang memungkinkan eksekusi perintah sewenang-wenang oleh pengguna tanpa diminta.

File lokasi Internet adalah semacam penanda sistem, setelah mengklik dua kali, sumber online atau file lokal (file://) akan dibuka.

Awalnya, cacat itu ditangani secara diam-diam oleh Apple, tetapi Minchan memperhatikan bahwa raksasa TI itu hanya mengatasi sebagian kekurangannya. Namun, ahli menemukan bahwa masih mungkin untuk mengeksploitasi kelemahan menggunakan protokol yang berbeda, dari file:// ke FiLe://, untuk menjalankan perintah yang disematkan.

Kerentanan dalam cara macOS memproses inetloc file menyebabkannya menjalankan perintah yang disematkan di dalamnya, perintah yang dijalankannya dapat bersifat lokal ke macOS yang memungkinkan eksekusi perintah sewenang-wenang oleh pengguna tanpa peringatan / perintah apa pun.” membaca nasihat SSD Secure Disclosure . “Versi macOS yang lebih baru (dari Big Sur) telah memblokir file:// awalan (di com.apple.generic-internet-location) namun mereka melakukan pencocokan kasus yang menyebabkan File:// atau file:// melewati memeriksa."

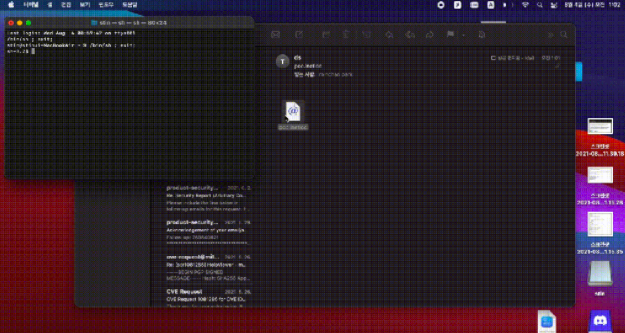

Peneliti juga mengeksploitasi kode PoC untuk masalah ini dan demo video:

Pada saat penulisan ini, kode PoC memiliki tingkat Detection rate nol VirusTotal, dikutip dari BleepingComputer.