idnsa.id – Campaign malicious baru terlihat memanfaatkan

event log Windows untuk menyimpan potongan shellcode untuk pertama kalinya di

internet.

"Ini memungkinkan trojan tahap terakhir 'fileless’

disembunyikan dari penglihatan biasa di sistem file," kata peneliti

Kaspersky, Denis Legezo dalam penulisan teknis yang telah diterbitkan.

Proses infeksi tersembunyi yang tidak dikaitkan dengan pelaku

yang diketahui, diyakini telah dimulai pada September 2021 ketika target yang

dimaksud dibujuk untuk mengunduh file .RAR terkompresi yang berisi Cobalt

Strike dan Silent Break.

Modul perangkat lunak simulasi musuh kemudian digunakan

sebagai landasan peluncuran untuk memasukkan kode ke dalam proses sistem

Windows atau aplikasi terpercaya.

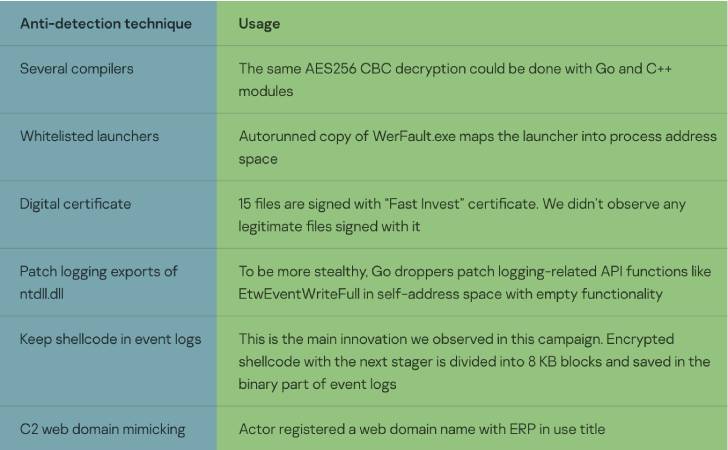

Juga penting adalah penggunaan anti-detection sebagai bagian dari perangkat, menunjukkan upaya pada bagian dari operator untuk terbang di bawah radar.

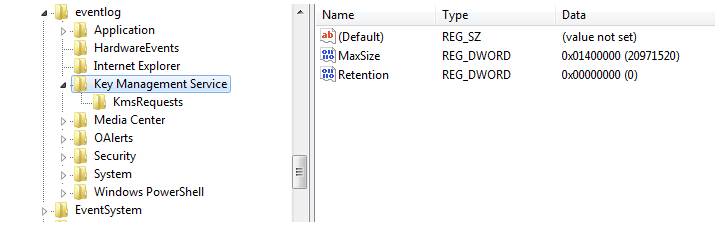

Salah satu metode kuncinya adalah menyimpan shellcode terenkripsi yang berisi malware tahap berikutnya sebagai kepingan 8KB dalam event log, teknik yang belum pernah dilihat sebelumnya dalam serangan cyber, yang kemudian digabungkan dan dieksekusi.

Payload terakhir adalah satu set trojan yang menggunakan dua

mekanisme komunikasi yang berbeda — HTTP dengan enkripsi RC4 dan tidak

terenkripsi dengan named pipes — yang memungkinkannya menjalankan arbitrary

commands, mengunduh file dari URL, meningkatkan hak istimewa, dan mengambil

tangkapan layar.

Indikator lain dari taktik penghindaran pelaku adalah

penggunaan informasi yang diperoleh dari pengintaian awal untuk mengembangkan

tahap berikutnya dari attack chain, termasuk penggunaan server jarak jauh yang

meniru perangkat lunak sah yang digunakan oleh korban.

"Pelaku di balik kampanye ini cukup mumpuni," kata

Legezo. "Kodenya cukup unik, tidak ada kemiripan dengan malware yang

dikenal."

Pengungkapan ini muncul saat para peneliti Sysdig

mendemonstrasikan cara untuk mengkompromikan container read-only dengan malware

tanpa file yang dijalankan dalam memori dengan memanfaatkan kelemahan kritis di

server Redis.