idNSA.id - Para peneliti dari Black Lotus Labs, divisi

intelijen ancaman Lumen Technologies, telah menemukan trojan akses jarak jauh

(RAT) baru yang disebut ZuoRAT, yang menargetkan perangkat kantor kecil/kantor

rumah (SOHO) pekerja jarak jauh selama pandemi COVID-19. Malware ini dirancang

untuk menargetkan router dari ASUS, Cisco, DrayTek, dan NETGEAR.

Para ahli percaya bahwa serangan adalah bagian dari kampanye

canggih yang tidak terdeteksi selama hampir dua tahun. Tingkat kerumitan

taktik, teknik, dan prosedur (TTPs) yang diamati oleh para peneliti membuat

mereka percaya bahwa kampanye tersebut dilakukan oleh aktor negara-bangsa.

“Kami mengidentifikasi Remote Access Trojan (RAT) multistage yang dikembangkan untuk

perangkat SOHO yang memberi pelaku kemampuan untuk berporos ke jaringan lokal

dan mendapatkan akses ke sistem tambahan di LAN dengan membajak komunikasi

jaringan untuk mempertahankan pijakan yang tidak terdeteksi.” membaca laporan

yang diterbitkan oleh Lumen.

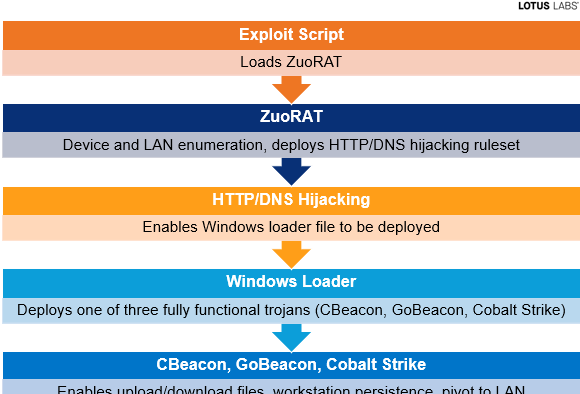

Rantai serangan dimulai dengan memindai perangkat yang rentan terhadap masalah yang diketahui untuk memuat alat akses jarak jauh dan mendapatkan pijakan di jaringan target. Kemudian kode berbahaya menjatuhkan pemuat shellcode yang digunakan untuk menjatuhkan suar Cobalt Strike dan backdoor khusus seperti CBeacon dan GoBeacon.

ZuoRAT RAT memungkinkan operator untuk melakukan pengintaian

mendalam terhadap jaringan target, pengumpulan lalu lintas, dan pembajakan

komunikasi jaringan. RAT terdiri dari dua komponen, yang pertama menyertakan

fungsi yang akan dijalankan secara otomatis saat file dieksekusi dan yang

pertama menyertakan fungsi yang disematkan ke dalam file tetapi tidak dipanggil

secara eksplisit. Para ahli percaya bahwa fungsi-fungsi ini diimplementasikan

untuk dipanggil oleh perintah tambahan. Para ahli berspekulasi ZuoRAT

didasarkan pada malware Mirai, tetapi ini adalah versi yang sangat

dimodifikasi.

Komponen pertama mencakup beberapa fungsi yang memungkinkan

operator mengumpulkan lalu lintas jaringan pada UDP, DNS, dan beberapa koneksi

TCP.

“Sebuah fungsi kemudian diinisialisasi untuk mengumpulkan

koneksi TCP melalui port yang ditentukan berikut: 20, 21 (terkait dengan

koneksi FTP), 80, 8080, 443 dan 8443 (terkait dengan aktivitas berbasis web).

Ini dapat memungkinkan aktor ancaman untuk mendapatkan kredensial yang

diteruskan dengan jelas, dan mendapatkan wawasan tentang aktivitas penelusuran

yang dilakukan oleh pengguna akhir di belakang router yang disusupi.”

melanjutkan laporannya.

ZuoRAT juga mampu membajak permintaan DNS dan HTTPS, dan

mengarahkan korban ke domain berbahaya.

Malware menyembunyikan lalu lintasnya melalui infrastruktur

C2 multi-tahap yang dikaburkan, pelaku ancaman juga mengirimkan muatan tahap

pertama dari Virtual Private Server (VPS) khusus yang menghosting konten yang

tidak berbahaya. Kemudian mereka mengandalkan router sebagai proxy C2 yang

bersembunyi di depan mata melalui komunikasi router-ke-router untuk menghindari

deteksi. Operator juga merotasi router proxy secara berkala untuk terbang di

bawah radar.

Para ahli tidak mengaitkan kampanye tersebut dengan pelaku

tertentu, tetapi penyelidikan menunjukkan keterlibatan pelaku dari China.

“Kemampuan yang ditunjukkan dalam kampanye ini — mendapatkan

akses ke perangkat SOHO dari berbagai merek dan model, mengumpulkan informasi

host dan LAN untuk menginformasikan penargetan, pengambilan sampel, dan

pembajakan komunikasi jaringan untuk mendapatkan akses yang berpotensi

persisten ke perangkat dalam negeri dan secara sengaja menyembunyikan

infrastruktur C2 yang memanfaatkan multistage komunikasi router ke router -

menunjuk ke pelaku yang sangat canggih, ” para peneliti menyimpulkan.