Ingat Serangan Reverse RDP ?

Awal tahun ini, para peneliti mengungkapkan masalah pembajakan clipboard dan jalur-traversal pada klien RDP bawaan Windows Microsoft yang dapat memungkinkan server RDP berbahaya untuk membahayakan komputer klien, secara terbalik.

(Anda dapat menemukan perincian dan demonstrasi video untuk kerentanan keamanan ini, bersama dengan puluhan kelemahan kritis pada klien RDP pihak ketiga lainnya, dalam artikel sebelumnya yang ditulis oleh Swati Khandelwal untuk The Hacker News.)

Pada saat itu ketika para peneliti dengan bertanggung jawab melaporkan hal ini masalah path-traversal ke Microsoft, pada Oktober 2018, perusahaan mengakui masalah tersebut, juga dikenal sebagai " Kerentanan RDP yang Teracuni ," tetapi memutuskan untuk tidak mengatasinya.

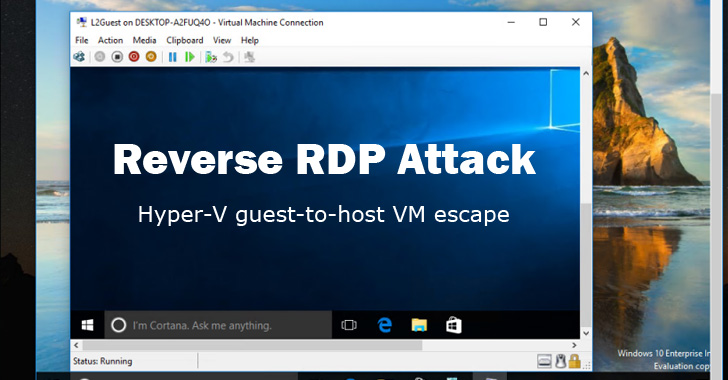

Sekarang, ternyata Microsoft secara diam-diam memperbaiki kerentanan ini (CVE-2019-0887) bulan lalu sebagai bagian dari pembaruan Patch Tuesday Juli setelah Eyal Itkin, peneliti keamanan di CheckPoint, menemukan masalah yang sama yang mempengaruhi teknologi Hyper-V Microsoft juga. .

Microsoft Hyper-V adalah teknologi virtualisasi yang terintegrasi dengan sistem operasi Windows, yang memungkinkan pengguna untuk menjalankan beberapa sistem operasi sekaligus dengan mesin virtual. Layanan cloud Azure Microsoft juga menggunakan Hyper-V untuk virtualisasi server.

Mirip dengan teknologi virtualisasi lainnya, Hyper-V juga dilengkapi dengan antarmuka pengguna grafis yang memungkinkan pengguna untuk mengelola mesin virtual lokal dan jarak jauh (VM).

Menurut sebuah laporan, para peneliti CheckPoint berbagi dengan The Hacker News, Enhanced Session Mode di Microsoft Hyper-V Manager, di balik layar, menggunakan implementasi yang sama seperti Windows Remote Desktop Services untuk membiarkan mesin host terhubung ke mesin virtual tamu dan berbagi sumber daya yang disinkronkan seperti data clipboard.

"Ternyata RDP digunakan di belakang layar sebagai bidang kontrol untuk Hyper-V. Alih-alih menerapkan kembali berbagi layar, keyboard jarak jauh, dan clipboard yang disinkronkan, Microsoft memutuskan bahwa semua fitur ini sudah diterapkan sebagai bagian dari RDP, jadi mengapa tidak menggunakannya dalam kasus ini juga? " kata peneliti.

Ini berarti, Hyper-V Manager akhirnya mewarisi semua kerentanan keamanan yang berada di Windows RDP, termasuk kerentanan pembajakan clipboard dan jalur-traversal yang dapat menyebabkan serangan VM pelarian ke host, "secara efektif memungkinkan seseorang untuk keluar dari Mesin Virtual dan mencapai mesin hosting, hampir menghancurkan mitigasi keamanan terkuat yang disediakan oleh lingkungan virtualisasi. "

Seperti yang diperlihatkan sebelumnya, kelemahan dapat memungkinkan mesin tamu berbahaya atau dikompromikan untuk mengelabui pengguna host agar secara tidak sengaja menyimpan file berbahaya dalam folder startup Windows-nya, yang secara otomatis akan dieksekusi setiap kali sistem boot.

"Server RDP jahat dapat mengirim konten clipboard transfer file yang dibuat yang akan menyebabkan Path-Traversal pada mesin klien," jelas para peneliti.

Tidak seperti sebelumnya, kali ini, Microsoft memutuskan untuk menambal kerentanan segera setelah para peneliti mengungkapkan implikasi Hyper-V dari cacat ini, yang sekarang diidentifikasi sebagai CVE-2019-0887 .

"Clipboard bersama memungkinkan pengguna untuk menyalin sekelompok file dari satu komputer dan menempelkan file tersebut di komputer lain. Jika klien gagal mengkanonikkan dan membersihkan jalur file yang diterimanya dengan benar, itu mungkin rentan terhadap serangan jalur traversal, memungkinkan server RDP jahat untuk menjatuhkan file sewenang-wenang di jalur sewenang-wenang di mesin klien, "kata Microsoft saat menjelaskan kerentanan dalam posting blog terbarunya .

"Seorang penyerang yang berhasil mengeksploitasi kerentanan ini dapat mengeksekusi kode arbitrer pada sistem korban. Seorang penyerang kemudian dapat menginstal program; melihat, mengubah, atau menghapus data; atau membuat akun baru dengan hak pengguna penuh."

Para peneliti menguji dan mengkonfirmasi tambalan untuk kerentanan Path-Traversal dan sangat merekomendasikan semua pengguna untuk menginstal tambalan keamanan dalam upaya untuk melindungi koneksi RDP mereka serta lingkungan Hyper-V mereka.

Sumber Artikel : TheHackerNews