idNSA.id - Topik kami untuk hari ini tampaknya berpusat di

sekitar 10 serangan DNS yang paling umum dan cara menguranginya secara efektif.

Kami akan menyelami detail setiap serangan, potensi dampaknya, dan

langkah-langkah yang direkomendasikan untuk membantu melindunginya.

DNS adalah singkatan dari sistem,

yang tetap berada di bawah serangan konstan, dan dengan demikian, kita dapat mengasumsikan

tidak ada akhir yang terlihat karena ancaman semakin meningkat.

DNS umumnya menggunakan UDP pada

dasarnya dan, dalam beberapa kasus, menggunakan TCP juga. Ini menggunakan

protokol UDP, yang tanpa koneksi dan dapat diakali dengan mudah.

Dengan demikian, protokol DNS

sangat populer sebagai alat DDoS. DNS diakui sebagai buku telepon internet,

komponen dari fondasi internet global yang mentransmisikan antara nama-nama

terkenal dan nomor yang dibutuhkan komputer untuk memasuki situs web dan

mengirim email.

DNS telah lama menjadi target

penyerang yang ingin mengambil semua data perusahaan dan rahasia; Oleh karena

itu, peringatan tahun lalu menunjukkan kondisi yang memburuk.

Sesuai penelitian IDC, biaya

rata-rata yang berkorelasi dengan penjambretan DNS naik 49% dibandingkan dengan

tahun sebelumnya. Namun, di AS, harga rata-rata serangan DNS lebih dari $ 1,27

juta.

Sekitar setengah dari responden

(48%) mengatakan mereka menghabiskan lebih dari $ 500.000 untuk serangan DNS,

dan sekitar 10% mengatakan mereka kehilangan lebih dari $ 5 juta pada setiap

istirahat. Dalam perluasan, sebagian besar perusahaan AS mengatakan butuh lebih

dari satu hari untuk menentukan serangan DNS.

Yang mengejutkan, sesuai

informasi, baik aplikasi in-house maupun cloud hancur, dan pertumbuhan ancaman

100% dalam selingan aplikasi in-house sekarang merupakan kehancuran paling luas

yang dialami oleh IDC.

Dengan demikian, "serangan

DNS melarikan diri dari kekuatan brutal nyata ke serangan yang lebih rumit yang

berjalan dari jaringan internal. Dengan demikian, serangan yang rumit akan

mendorong organisasi untuk menggunakan alat mitigasi cerdas sehingga mereka

dapat dengan mudah mengatasi ancaman orang dalam. "

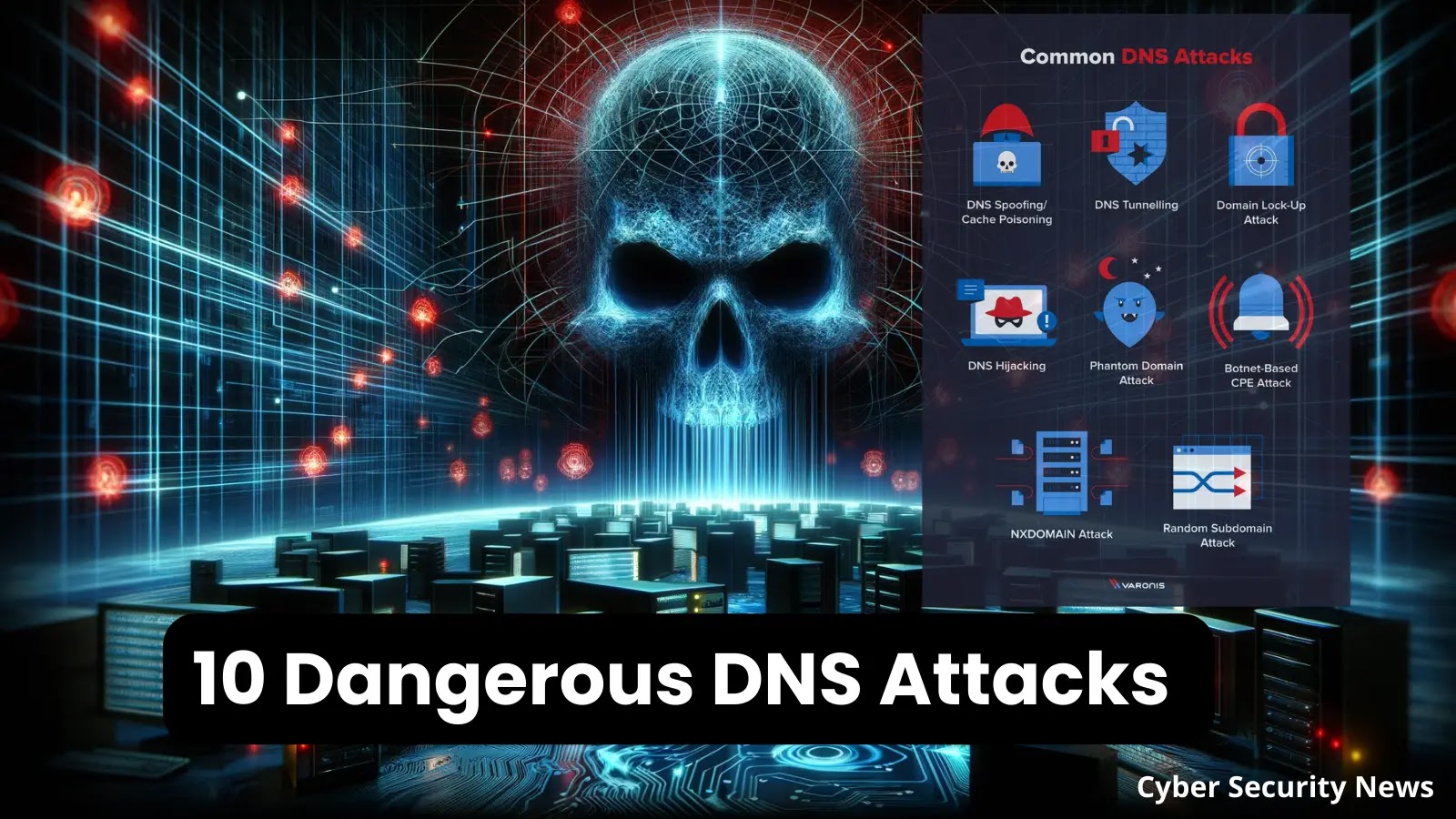

Oleh karena itu, kami telah

menyediakan 10 serangan DNS teratas dan solusi yang tepat untuk memperbaikinya,

sehingga memudahkan organisasi untuk mengenali serangan dan menyelesaikannya

dengan cepat.

Serangan DNS (Domain Name System)

adalah berbagai bentuk aktivitas jahat yang bertujuan mengganggu operasi normal

proses resolusi nama domain, yang sangat penting untuk berfungsinya internet.

Berikut adalah beberapa vektor serangan DNS yang umum:

DNS Spoofing (Poisoning Cache):

Ini melibatkan memasukkan informasi palsu ke dalam cache DNS, sehingga

permintaan DNS mengembalikan respons yang salah, mengarahkan pengguna ke situs

yang berpotensi berbahaya.

DNS Amplification Attacks: Ini

adalah bentuk serangan Distributed Denial of Service (DDoS) di mana penyerang

menggunakan server DNS yang dapat diakses publik untuk membanjiri target dengan

lalu lintas respons DNS. Mereka membuat sejumlah besar permintaan dengan alamat

IP palsu korban, menghasilkan lalu lintas yang luar biasa yang diarahkan pada

korban.

DNS Tunneling: Metode ini

menggunakan kueri dan respons DNS untuk meneruskan bentuk lalu lintas lain,

yang bisa berbahaya. Ini dapat digunakan untuk melewati firewall jaringan dan mengeksfiltrasi

data dari sistem yang disusupi.

DNS Hijacking: Dalam serangan

ini, penyerang mengalihkan lalu lintas permintaan DNS ke server DNS berbahaya,

mengarahkan pengguna ke situs web palsu atau mencegat lalu lintas internet.

NXDOMAIN Attack: Serangan ini

melibatkan pengiriman kueri untuk domain yang tidak ada ke server DNS, yang

menyebabkan kelebihan server dan potensi penolakan layanan.

Subdomain Attack: Penyerang dapat

mengeksploitasi kerentanan untuk membuat subdomain berbahaya di bawah domain

yang sah, yang dapat digunakan untuk berbagai aktivitas berbahaya.

Phantom Domain Attack: Di sini,

penyerang membuat satu set domain palsu dan mengonfigurasinya dengan server DNS

yang sangat lambat atau tidak responsif. Ketika DNS resolver yang sah mencoba

untuk menyelesaikan domain ini, itu macet, mengurangi kemampuannya untuk

melayani permintaan yang sah.

Random Subdomain Attack: Ini

melibatkan pengiriman banjir permintaan DNS untuk subdomain yang tidak ada dari

domain yang sah, membanjiri server DNS.

Domain Lock-Up Attack: Serangan

ini menargetkan server DNS rekursif dengan mengirimkan permintaan DNS yang

membutuhkan sumber daya yang signifikan untuk diselesaikan, sehingga mengikat

server.

DNS Reflection Attack: Mirip

dengan amplifikasi DNS, ini melibatkan pengiriman kueri kecil dengan alamat IP

palsu target ke berbagai server DNS, yang kemudian merespons target,

membanjirinya dengan lalu lintas respons.