idNSA.id - Para ahli dari Paloalto Unit 42 menerbitkan laporan yang menganalisis penampang antara berbagai jenis serangan bertema Coronavirus yang ditujukan untuk organisasi di berbagai industri.

Baru-baru ini organisasi dalam layanan kesehatan, penelitian, dan fasilitas pemerintah telah terkena serangan bertema Coronavirus yang mengerahkan banyak keluarga malware, termasuk ransomware dan pencuri informasi (yaitu AgentTesla ).

Peneliti PaloAlto mengutip serangan ransomware terhadap organisasi kesehatan pemerintah Kanada dan universitas riset medis Kanada, keduanya berusaha untuk mengeksploitasi pandemi yang sedang berlangsung.

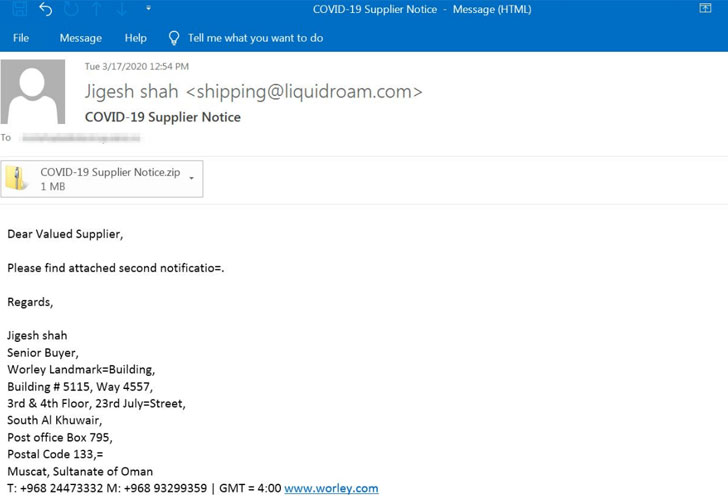

Para ahli juga mengamati serangan bertema Coronavirus yang menyebar infostealer varian (AgentTesla) terhadap berbagai entitas lain (misalnya, entitas riset pertahanan Amerika Serikat, agen pemerintah Turki yang mengelola pekerjaan umum, beberapa perusahaan teknologi dan komunikasi besar yang berkantor pusat di Kanada, Jerman, dan Inggris, dan organisasi medis / fasilitas penelitian medis berlokasi di Jepang dan Kanada).

Serangan terhadap organisasi kesehatan Kanada ditemukan antara 24 Maret dan 26 Maret, mereka mulai dengan coronavirus Kampanye phishing bertema yang dilakukan dalam beberapa bulan terakhir.

Penyerang menggunakan alamat palsu yang meniru Organisasi Kesehatan Dunia (noreply @ who [.] Int) untuk mengirim pesan phishing, email dikirim ke sejumlah orang yang bekerja di organisasi kesehatan yang secara aktif terlibat dalam upaya tanggapan Coronavirus.

“Antara 24 Maret 2020 pukul 18:25 UTC dan 26 Maret pukul 11:54 UTC, Unit 42 mengamati beberapa malicious email yang dikirim dari alamat palsu noreply @ who[.]int (alamat IP pengirim aktual pada saat serangan adalah 176.223.133[.]91) kepada beberapa orang yang terkait dengan organisasi kesehatan pemerintah Kanada secara aktif terlibat dalam upaya tanggapan COVID-19, dan universitas Kanada yang melakukan penelitian COVID-19. " membaca analisis yang diterbitkan oleh PaloAlto Networks. “Semua email berisi iming-iming phising Rich Text Format (RTF) dengan nama file 20200323-sitrep-63-hidup-19.doc, yang, ketika dibuka dengan aplikasi yang rentan, berupaya memberikan muatan ransomware menggunakan kerentanan komponen Microsoft yang diketahui bersama, CVE-2012-0158. ”

Pesan-pesan menggunakan lampiran format teks kaya (RTF) persenjataan yang mengeksploitasi buffer overflow CVE-2012-0158 di kontrol Microsoft ListView / TreeView ActiveX di perpustakaan MSCOMCTL.OCX.

Para ahli memperhatikan bahwa nama file yang digunakan dalam kampanye ini merujuk pada tanggal 23 Maret 2020, dan itu tidak diperbarui selama masa kampanye.

Setelah dieksekusi, biner ransomware menghubungi server C2 untuk mengunduh gambar yang berfungsi sebagai pemberitahuan infeksi ransomware utama yang ditampilkan pada perangkat korban, kemudian mengumpulkan detail host dan mengirimkannya ke C2 untuk membuat kunci khusus untuk mengenkripsi file pada desktop sistem dengan ekstensi ".locked20".

"Setelah server perintah dan kontrol (C2) jarak jauh berhasil menerima detail korban, itu kemudian mulai membuat kunci kustom berdasarkan pada nama pengguna / nama host dan mengirimkan kunci kembali ke host yang terinfeksi untuk diproses lebih lanjut." melanjutkan analisis. “Setelah kunci diterima dari server C2, host yang terinfeksi kemudian memulai permintaan HTTP POST ke sumber daya www.tempinfo.96 [.] Lt / wras / savekey.php yang berisi nama host dan kunci dekripsi utama untuk host, yang, dengan sendirinya, AES dienkripsi: "

Peneliti Palo Alto Networks menentukan bahwa jenis ransomware adalah ransomware berbasis sumber terbuka EDA2 yang awalnya dibuat untuk tujuan pendidikan.

“Tujuan dari blog ini adalah untuk memberikan pemahaman yang lebih dalam tentang beberapa jenis kampanye kejahatan dunia maya yang dihadapi oleh berbagai industri kritis yang berurusan dengan upaya respons mendesak dan kritis dari pandemi COVID-19. Jelas dari kasus-kasus ini bahwa aktor ancaman yang mendapat untung dari kejahatan dunia maya akan sejauh apa pun, termasuk menargetkan organisasi yang berada di garis depan dan menanggapi pandemi setiap hari. " menyimpulkan laporan.

Sumber Artikel: TheHackerNews