idNSA.id - Kelompok kejahatan persisten tingkat lanjut dengan tautan ke Iran telah memperbarui perangkat malwarenya untuk menyertakan implan berbasis PowerShell baru yang disebut PowerLess Backdoor, menurut penelitian baru yang diterbitkan oleh Cybereason.

Perusahaan keamanan siber yang bermarkas di Boston mengaitkan malware tersebut dengan kelompok peretasan yang dikenal sebagai Charming Kitten (alias Fosfor, APT35, atau TA453), sementara juga menyerukan eksekusi PowerShell yang mengelak dari backdoor.

"Kode PowerShell berjalan dalam aplikasi .NET, sehingga tidak meluncurkan 'powershell.exe' yang memungkinkannya untuk menghindari produk keamanan," Daniel Frank, peneliti malware senior di Cybereason, mengatakan "Perangkat yang dianalisis mencakup malware multi-level yang sangat modular yang mendekripsi dan menyebarkan muatan tambahan dalam beberapa tahap."

Pelaku kejahatan, yang aktif setidaknya sejak 2017, telah berada di balik serangkaian kampanye dalam beberapa tahun terakhir, termasuk di mana musuh menyamar sebagai jurnalis dan cendekiawan untuk menipu target agar memasang malware dan mencuri informasi rahasia.

Awal bulan ini, Check Point Research mengungkapkan rincian operasi spionase yang melibatkan kelompok peretas yang mengeksploitasi kerentanan Log4Shell untuk menyebarkan backdoor modular yang dijuluki CharmPower untuk serangan lanjutan.

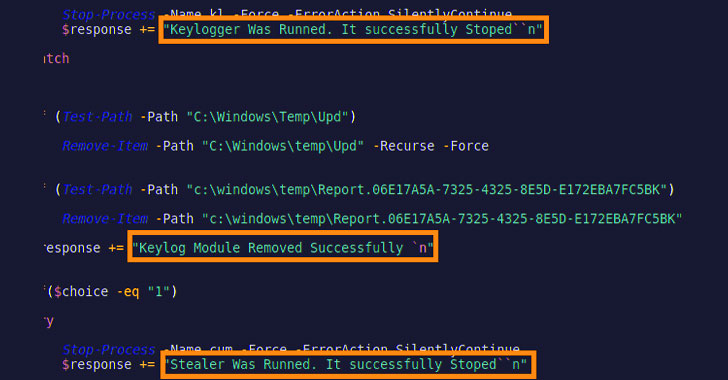

Penyempurnaan terbaru pada senjatanya, seperti yang terlihat oleh Cybereason, merupakan perangkat yang sepenuhnya baru yang mencakup PowerLess Backdoor, yang mampu mengunduh dan menjalankan modul tambahan seperti browser info-stealer dan keylogger.

Juga berpotensi terkait dengan pengembang backdoor yang sama adalah sejumlah artefak malware lainnya, termasuk perekam audio, varian pencuri informasi sebelumnya, dan apa yang para peneliti duga sebagai

Selain itu, infrastruktur tumpang tindih telah diidentifikasi antara kelompok Fosfor dan jenis ransomware baru yang disebut Memento, yang pertama kali muncul pada November 2021 dan mengambil langkah yang tidak biasa dengan mengunci file dalam arsip yang dilindungi kata sandi, diikuti dengan mengenkripsi kata sandi dan menghapus file asli, setelah upaya mereka untuk mengenkripsi file secara langsung diblokir oleh end point protection.

"Aktivitas Fosfor sehubungan dengan ProxyShell terjadi dalam rentang waktu yang hampir sama dengan Memento," kata Frank. " Hacker Iran juga dilaporkan beralih ke ransomware selama periode itu, yang memperkuat hipotesis bahwa Memento dioperasikan oleh hacker Iran."