idNSA - Perusahaan keamanan cyber meluncurkan layanan baru yang memungkinkan pengguna untuk memeriksa apakah domain atau alamat email adalah bagian dari kampanye spam Emotet.

Para ahli di seluruh dunia memperingatkan tentang lonjakan aktivitas Emotet, baru-baru ini Microsoft di Italia dan lembaga CERT / CSIRT Belanda melaporkan peningkatan yang signifikan dari serangan Emotet yang menargetkan sektor swasta dan entitas administrasi publik. Peringatan serupa dikeluarkan pada periode yang sama oleh Tim Tanggap Darurat Komputer (CERT) di Prancis, Jepang, dan Selandia Baru.

Emotet adalah infeksi malware yang menyebar melalui email spam yang berisi dokumen Word atau Excel yang berbahaya. Ketika dibuka dan makro diaktifkan, itu akan menginstal trojan Emotet di komputer korban.

Kampanye Emotet baru-baru ini menggunakan pesan spam dengan lampiran yang dilindungi kata sandi.

Trojan perbankan Emotet telah aktif setidaknya sejak 2014, botnet dioperasikan oleh pelaku ancaman yang dilacak sebagai TA542 . Pada pertengahan Agustus, malware tersebut digunakan dalam kampanye spam baru bertema COVID19

Kampanye spam baru-baru ini menggunakan pesan dengan dokumen Word yang berbahaya, atau tautan ke dalamnya, berpura-pura menjadi faktur, informasi pengiriman, informasi COVID-19 , resume, dokumen keuangan, atau dokumen yang dipindai.

Emotet malware juga digunakan untuk memberikan kode berbahaya lainnya, seperti Trickbot dan QBot trojan atau ransomware seperti Conti (TrickBot) atau ProLock (QBot) .

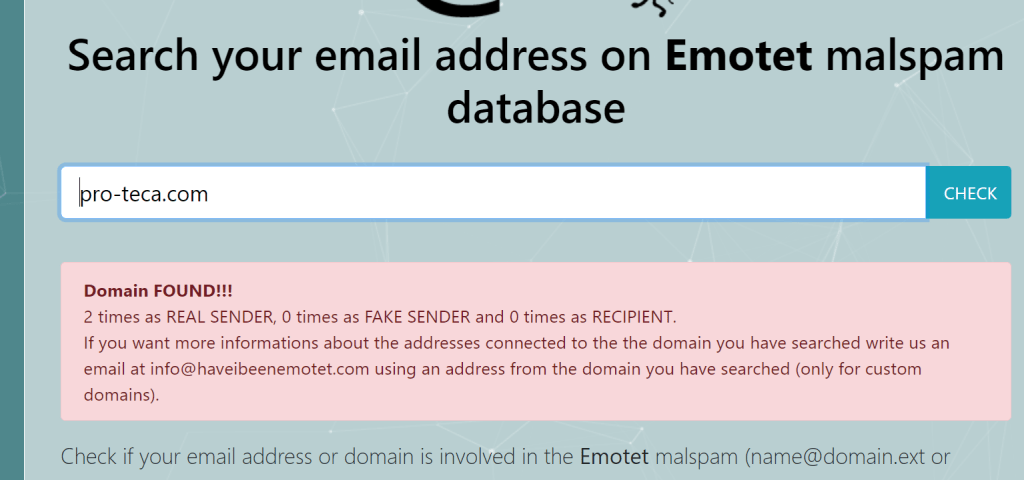

Sekarang saya sangat senang mengumumkan bahwa perusahaan keamanan siber Italia TG Soft meluncurkan layanan baru yang disebut Have I Been Emotet yang memungkinkan pengguna dan organisasi untuk memeriksa apakah domain atau alamat email terlibat / ditargetkan dalam kampanye spam Emotet.

TG Soft telah memantau email spam Emotet yang dikirim antara Agustus dan 23 September 2020. Para ahli menganalisis lebih dari 700.000 email keluar dan mengumpulkan lebih dari 2,1 juta alamat email.

Penggunaan layanan ini sangat sederhana, pengguna harus memberikan domain atau alamat email, pada gilirannya, platform akan melaporkan berapa kali alamat email atau domain tersebut digunakan sebagai pengirim email atau penerima.

Dengan menanyakan layanan Have I Been Emotet, alamat email atau domain dapat ditandai sebagai Sender (Fake atau Real), sebagai Recipient, atau kombinasi dari ketiganya. Sebuah Real Sender menunjukkan bahwa komputer menggunakan akun email ini telah disusupi dan digunakan untuk mengirimkan pesan spam. Sebuah Fake Sender menunjukkan bahwa alamat email yang diberikan oleh pengguna dikompromikan dan digunakan dalam kampanye spam. Recipient menunjukkan bahwa alamat email yang diberikan oleh pengguna adalah penerima email spam Emotet. Awas, keberadaan alamat email atau domain yang pernah digunakan sebagai penerima, bukan berarti organisasi pengguna tersebut telah terinfeksi.

Penerima bisa saja terinfeksi seandainya telah membuka lampiran yang digunakan di email spam dan mengaktifkan makro.

Jika domain ditandai sebagai pengirim ‘Real’ disarankan untuk memeriksa apakah telah disusupi.

Mari pertimbangkan misalnya email yang dibagikan oleh CSIRT Italia dalam peringatannya, kita dapat memverifikasi bahwa domain "pro-teca.com" terlibat dalam kampanye Emotet yang dipantau oleh TG Soft.

Sumber artikel / foto: securityaffairs