idNSA - Sebuah tim peneliti cybersecurity hari ini mengeluarkan sebuah perusahaan IT India yang sedikit dikenal yang diam-diam telah beroperasi sebagai layanan peretas global atau platform peretasan sebagai layanan.

Berbasis di Delhi, BellTroX InfoTech diduga menargetkan ribuan orang terkenal dan ratusan organisasi di enam benua dalam tujuh tahun terakhir. Layanan hack-for-rent tidak beroperasi sebagai grup yang disponsori negara tetapi kemungkinan sebagai perusahaan hack-for-rent yang melakukan cyberpageage komersial terhadap target yang diberikan atas nama penyelidik swasta dan klien mereka.

Menurut laporan terbaru yang diterbitkan oleh Citizen Lab Universitas Toronto, BellTroX — dijuluki 'Dark Basin' sebagai kelompok peretas — kelompok advokasi yang ditargetkan, politisi senior, pejabat pemerintah, CEO, jurnalis, dan pembela hak asasi manusia.

"Selama penyelidikan multi-year kami, kami menemukan bahwa Dark Basin kemungkinan melakukan spionase komersial atas nama klien mereka terhadap lawan yang terlibat dalam acara-acara publik terkenal, kasus-kasus kriminal, transaksi keuangan, berita, dan advokasi," tulis laporan itu.

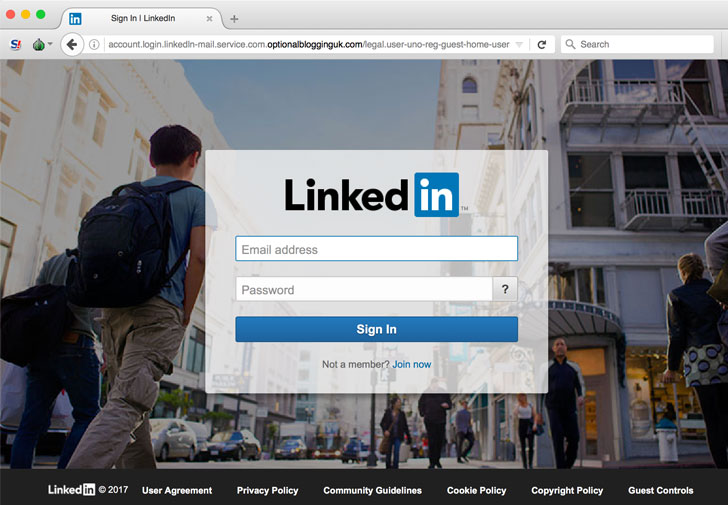

Citizen Lab memulai penyelidikannya ke dalam kelompok 'Dark Basin’ pada tahun 2017 setelah dihubungi oleh seorang jurnalis yang ditargetkan dengan halaman phishing yang disajikan melalui pemendek URL Phurl sumber terbuka yang di-host-sendiri.

Para peneliti menemukan bahwa penyerang menggunakan penyingkat URL yang sama untuk menyamarkan setidaknya 27.591 tautan phishing lainnya yang berisi alamat email target.

"Karena penyingkat membuat URL dengan kode pendek berurutan, kami dapat menghitungnya dan mengidentifikasi hampir 28.000 URL tambahan yang berisi alamat email target."

Awalnya dicurigai disponsori negara, kelompok peretasan kemudian diidentifikasi sebagai skema peretasan, dengan beragam target.

Yang menarik, Sumit Gupta, pemilik perusahaan BellTroX, pernah didakwa di California pada tahun 2015 karena perannya dalam skema retasan yang serupa, bersama dengan dua penyelidik swasta yang mengaku membayarnya untuk meretas akun eksekutif pemasaran.

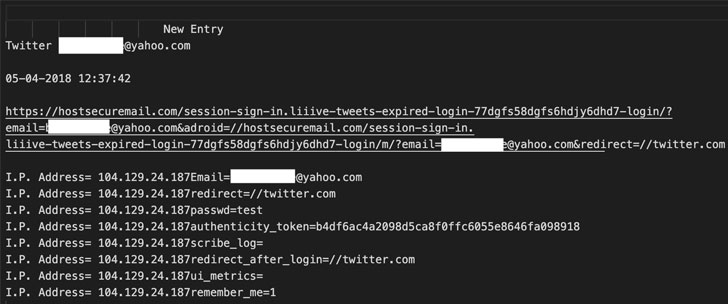

"Dark Basin meninggalkan salinan kode sumber kit phishing mereka yang tersedia secara online, dan juga file log" yang "mencatat setiap interaksi dengan situs web phising kredensial, termasuk aktivitas pengujian yang dilakukan oleh operator Dark Basin," kata Citizen Lab.

"Kami dapat mengidentifikasi beberapa karyawan BellTroX yang kegiatannya tumpang tindih dengan Dark Basin karena mereka menggunakan dokumen pribadi, termasuk CV, sebagai konten umpan ketika menguji penyingkat URL mereka."

"Mereka juga membuat posting media sosial yang menggambarkan dan mengambil kredit untuk teknik serangan yang berisi tangkapan layar tautan ke infrastruktur Basin Gelap."

Citizen Lab memberi tahu ratusan individu dan institusi yang ditargetkan oleh BellTroX dan berbagi temuan mereka dengan Departemen Kehakiman Amerika Serikat (DOJ) atas permintaan beberapa target.

"Dark Basin memiliki portofolio target yang luar biasa, dari pejabat pemerintah senior dan kandidat di beberapa negara hingga perusahaan jasa keuangan seperti hedge fund dan bank hingga perusahaan farmasi."

"Banyak target Dark Basin memiliki perasaan yang kuat tetapi belum dikonfirmasi bahwa penargetan terkait dengan perselisihan atau konflik dengan pihak tertentu yang mereka kenal."

Perusahaan Cybersecurity NortonLifeLock juga melakukan penyelidikan paralel terhadap operasi Dark Basin, dijuluki "Mercenary.Amanda" dan merilis daftar Indikator Kompromi (IoC).

Image: Wikimedia

Sumber Artikel : TheHackerNews