idNSA.id - Sebuah kelompok peretas yang dikenal karena serangannya di Timur Tengah, sejak 2017, baru-baru ini ditemukan meniru aplikasi chating yang sah seperti Telegram dan Threema untuk menginfeksi perangkat Android dengan malware baru yang sebelumnya tidak berdokumen.

"Dibandingkan dengan versi yang didokumentasikan pada tahun 2017, Android / SpyC23.A memiliki fungsionalitas mata-mata yang lebih luas, termasuk membaca pemberitahuan dari aplikasi chat, perekaman panggilan dan perekaman layar, dan fitur tersembunyi baru, seperti menutup pemberitahuan dari aplikasi keamanan Android bawaan," perusahaan keamanan siber ESET menjelaskan dalam analisisnya pada hari Rabu.

Pertama kali dirinci oleh Qihoo 360 pada tahun 2017 di bawah moniker Two-tailed Scorpion (alias APT-C-23 atau Desert Scorpion), malware seluler telah dianggap sebagai "surveillanceware" karena kemampuannya untuk memata-matai perangkat individu yang ditargetkan, mengeksfiltrasi log panggilan , kontak, lokasi, pesan, foto, dan dokumen sensitif lainnya dalam proses.

Pada tahun 2018, Symantec menemukan varian kampanye yang lebih baru yang menggunakan pemutar media berbahaya sebagai iming-iming untuk mengambil informasi dari perangkat dan mengelabui korban agar memasang malware tambahan.

Kemudian awal tahun ini , Check Point Research merinci tanda-tanda baru aktivitas APT-C-23 ketika operator Hamas menyamar sebagai gadis remaja di Facebook, Instagram, dan Telegram untuk memikat tentara Israel agar memasang aplikasi yang terinfeksi malware di ponsel mereka.

Versi terbaru dari spyware yang dirinci oleh ESET mengembangkan fitur-fitur ini, termasuk kemampuan untuk mengumpulkan informasi dari media sosial dan aplikasi chat melalui perekaman layar dan tangkapan layar, dan bahkan menangkap panggilan masuk dan keluar di WhatsApp dan membaca teks pemberitahuan dari media sosial aplikasi, termasuk WhatsApp, Viber, Facebook, Skype, dan Messenger.

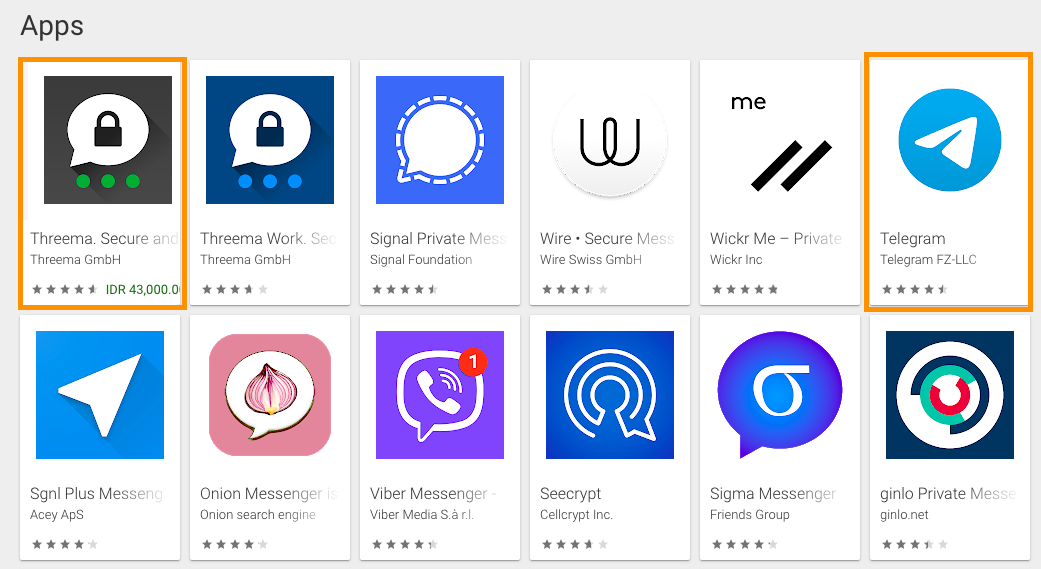

Infeksi dimulai saat korban mengunjungi toko aplikasi Android palsu bernama "DigitalApps", dan mengunduh aplikasi seperti Telegram, Threema, dan weMessage, yang menunjukkan bahwa motivasi grup di balik aplikasi chating yang meniru adalah untuk "membenarkan berbagai izin yang diminta oleh malware. "

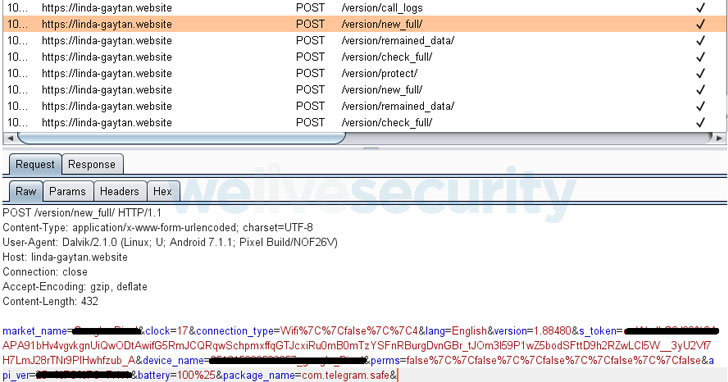

Selain meminta izin invasif untuk membaca pemberitahuan, mematikan Google Play Protect, dan merekam layar pengguna dengan kedok fitur keamanan dan privasi, malware berkomunikasi dengan server command-and-control (C2) untuk mendaftarkan korban yang baru terinfeksi. dan mengirimkan informasi perangkat.

Server C2, yang biasanya menyamar sebagai situs web dalam pemeliharaan, juga bertanggung jawab untuk menyampaikan perintah ke ponsel yang disusupi, yang dapat digunakan untuk merekam audio, memulai ulang Wi-Fi, mencopot aplikasi apa pun yang diinstal pada perangkat, dan lain-lain.

Terlebih lagi, ini juga dilengkapi dengan fitur baru yang memungkinkannya secara diam-diam melakukan panggilan sambil membuat overlay layar hitam untuk menutupi aktivitas panggilan.

"Penelitian kami menunjukkan bahwa grup APT-C-23 masih aktif, meningkatkan perangkat selulernya dan menjalankan operasi baru. Android / SpyC32.A - versi spyware terbaru grup - menampilkan beberapa peningkatan sehingga lebih berbahaya bagi korban," kata ESET .

Aplikasi yang diunduh dari toko aplikasi pihak ketiga yang curang telah menjadi saluran untuk malware Android dalam beberapa tahun terakhir. Selalu penting untuk tetap berpegang pada sumber resmi untuk membatasi risiko, dan memeriksa izin yang diminta oleh aplikasi sebelum menginstalnya di perangkat.

Sumber Artikel: TheHackerNews