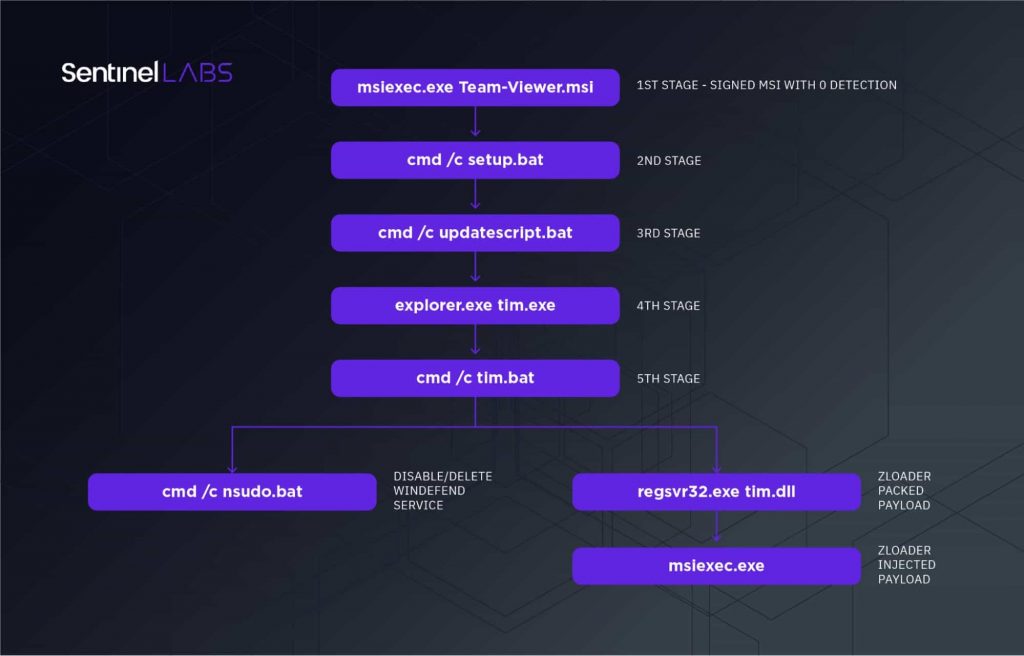

idNSA.id - Rantai infeksi dimulai ketika korban mengklik iklan dari Google di halaman hasil pencarian. Pengguna kemudian diarahkan ke situs TeamViewer palsu, yang dikendalikan oleh penyerang. Oleh karena itu, korban ditipu untuk mengunduh varian perangkat lunak yang ditandatangani tetapi palsu, berjudul Team-Viewer.msi.

Pemasang palsu berfungsi sebagai penetes tahap pertama, setelah itu serangkaian tindakan jahat dimulai, termasuk mengunduh penetes tahap berikutnya untuk merusak pertahanan mesin dan akhirnya mengunduh muatan ZLoader DLL.

Perlu dicatat bahwa ZLoader adalah trojan perbankan yang kaya fitur saat itu dan diyakini sebagai cabang dari malware perbankan ZeuS. Versi berikutnya mengimplementasikan modul VNC yang memberikan akses jarak jauh kepada musuh ke sistem yang terinfeksi. Sejak itu, malware telah aktif dalam pengembangan, dan baru-baru ini versi baru ZLoader telah diidentifikasi.

Peneliti SentinelLabs telah mengidentifikasi kampanye bertarget baru yang mengirimkan trojan perbankan ZLoader. Malware ini juga dikenal sebagai ZBot dan Silent Night yang telah menyebarkan infeksinya sejak 2016.

Kampanye terbaru yang melibatkan ZLoader ini diyakini menyasar lembaga keuangan di Australia dan Jerman. Kampanye ini bertujuan untuk mencegat permintaan web pengguna yang dibuat ke portal perbankan dan mencuri kredensial perbankan.

Untuk tetap berada di bawah radar, pelaku ancaman telah menyertakan serangkaian perintah untuk menonaktifkan Windows Defender. Trojan didistribusikan melalui Google AdWords setelah semua modul Windows Defender dinonaktifkan pada mesin yang ditargetkan.

Menurut peneliti Sentinel Labs, rantai infeksi mencakup penetes yang ditandatangani dan versi backdoor dari utilitas Windows wextract untuk menyematkan muatan ZLoader.

Para peneliti juga mencatat bahwa dalam beberapa kasus, aplikasi populer seperti Zoom dan Discord dieksploitasi, menunjukkan bahwa beberapa pelaku ancaman dapat terlibat atau beberapa kampanye aktif saat ini.