idNSA.id - Sebuah tim yang terdiri dari lima peneliti keamanan menganalisis beberapa layanan online Apple selama tiga bulan dan menemukan sebanyak 55 kerentanan, 11 di antaranya sangat parah.

Kelemahan ini termasuk 29 tingkat keparahan tinggi, 13 tingkat keparahan sedang, dan 2 kerentanan tingkat keparahan rendah - dapat memungkinkan penyerang untuk "sepenuhnya membahayakan aplikasi pelanggan dan karyawan, meluncurkan worm yang mampu secara otomatis mengambil alih akun iCloud korban, mengambil kode sumber untuk proyek internal Apple, sepenuhnya kompromi perangkat lunak gudang kontrol industri yang digunakan oleh Apple, dan ambil alih sesi karyawan Apple dengan kemampuan mengakses alat manajemen dan sumber daya sensitif. "

Kelemahan ini berarti pelaku kejahatan dapat dengan mudah membajak akun iCloud pengguna dan mencuri semua foto, informasi kalender, video, dan dokumen, selain meneruskan eksploitasi yang sama ke semua kontak mereka.

Penemuan tersebut dilaporkan oleh Sam Curry bersama dengan Brett Buerhaus, Ben Sadeghipour, Samuel Erb, dan Tanner Barnes selama periode tiga bulan antara Juli dan September.

Setelah hal itu diungkapkan secara bertanggung jawab kepada Apple, pembuat iPhone mengambil langkah untuk memperbaiki kekurangan tersebut dalam 1-2 hari kerja, dengan beberapa lainnya diperbaiki dalam waktu singkat 4-6 jam.

Sejauh ini, Apple telah memproses sekitar 28 kerentanan dengan pembayaran total $ 288.500 sebagai bagian dari program bug bountynya.

Bug kritis yang ditunjukkan oleh Sam Curry dan timnya adalah sebagai berikut:

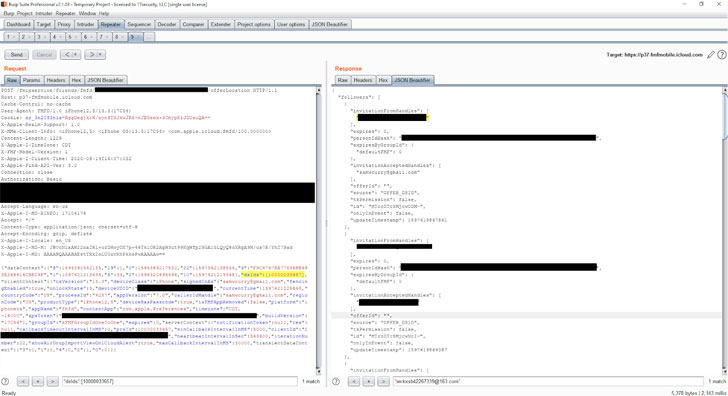

· Eksekusi Kode Jarak Jauh melalui Otorisasi dan Bypass Otentikasi

· Bypass Otentikasi melalui Izin yang Salah Konfigurasi memungkinkan Akses Administrator Global

· Injeksi Perintah melalui Argumen Nama File yang Tidak Dibersihkan

· Eksekusi Kode Jarak Jauh melalui Rahasia yang Bocor dan Alat Administrator yang Terkena

· Kebocoran Memori menyebabkan Kompromi Akun Karyawan dan Pengguna yang memungkinkan akses ke berbagai aplikasi internal

· Vertica SQL Injection melalui Parameter Input yang Tidak Dibersihkan

· XSS Tersimpan Wormable memungkinkan Penyerang untuk Mengompromikan Akun iCloud Korban Sepenuhnya

· XSS Tersimpan Wormable memungkinkan Penyerang untuk Mengompromikan Akun iCloud Korban Sepenuhnya

· Respon Penuh SSRF memungkinkan Penyerang Membaca Kode Sumber Internal dan Mengakses Sumber Daya yang Dilindungi

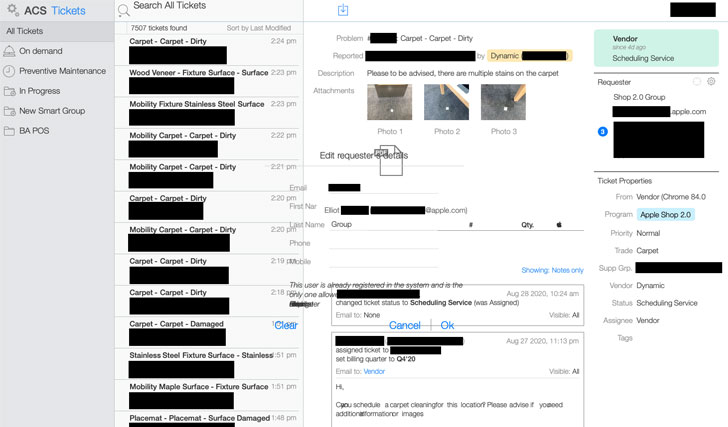

· Blind XSS memungkinkan Penyerang untuk Mengakses Portal Dukungan Internal untuk Pelacakan Masalah Pelanggan dan Karyawan

· Eksekusi PhantomJS Sisi Server memungkinkan penyerang untuk Mengakses Sumber Daya Internal dan Mengambil Kunci AWS IAM

Salah satu domain Apple yang terkena dampak termasuk situs Apple Distinguished Educators ("ade.apple.com") yang mengizinkan pengabaian otentikasi menggunakan kata sandi default ("### INvALID #%! 3"), sehingga memungkinkan penyerang untuk mengakses konsol administrator dan menjalankan kode arbitrer.

Demikian pula, kesalahan dalam proses pengaturan ulang kata sandi yang terkait dengan aplikasi bernama DELMIA Apriso, solusi manajemen gudang, memungkinkan untuk membuat dan memodifikasi pengiriman, informasi inventaris, memvalidasi lencana karyawan, dan bahkan mengambil kendali penuh atas perangkat lunak dengan membuat penipu pengguna.

Kerentanan terpisah juga ditemukan di layanan Apple Books for Authors yang digunakan oleh penulis untuk membantu menulis dan menerbitkan buku mereka di platform Apple Books. Secara khusus, dengan menggunakan alat unggah file ePub, para peneliti dapat memanipulasi permintaan HTTP dengan tujuan untuk menjalankan perintah sewenang-wenang di server "author.apple.com".

Di antara risiko kritis lainnya yang diungkapkan oleh para peneliti adalah risiko yang berasal dari kerentanan skrip lintas situs (XSS) di domain "www.icloud.com", yang beroperasi hanya dengan mengirimkan target dengan alamat iCloud.com atau Mac.com. email yang dibuat secara khusus yang, ketika dibuka melalui Apple Mail di browser, memungkinkan penyerang mencuri semua foto dan kontak.

Terlebih lagi, kerentanan XSS dapat di-wormable, artinya dapat dengan mudah disebarkan dengan mengirimkan email serupa ke setiap alamat iCloud.com atau Mac.com yang disimpan di kontak korban.

"Ketika kami pertama kali memulai proyek ini, kami tidak tahu bahwa kami akan menghabiskan lebih dari tiga bulan untuk menyelesaikannya," kata Sam Curry dalam posting blognya. "Ini awalnya dimaksudkan sebagai proyek sampingan yang akan kami kerjakan sesekali, tetapi dengan semua waktu luang ekstra dengan pandemi, kami masing-masing akhirnya menghabiskan beberapa ratus jam untuk itu."

Sumber Artikel: TheHackerNews, Foto: Threatpost