idNSA.id - Para peneliti telah mengungkapkan kelemahan keamanan yang mempengaruhi konsol database H2 yang dapat mengakibatkan remote code execution dengan cara yang menggemakan kerentanan Log4j "Log4Shell" yang terungkap bulan lalu.

Masalah tersebut, dilacak sebagai CVE-2021-42392, adalah "masalah kritis pertama yang diterbitkan sejak Log4Shell, pada komponen selain Log4j, yang mengeksploitasi akar penyebab kerentanan Log4Shell yang sama, yaitu JNDI remote class loading," peneliti JFrog Andrey Polkovnychenko dan Shachar Menashe berkata.

H2 adalah open-source relational database management system yang ditulis dalam Java yang dapat disematkan di dalam aplikasi atau dijalankan dalam mode client-server. Menurut Maven Repository, mesin database H2 digunakan oleh 6.807 artefak.

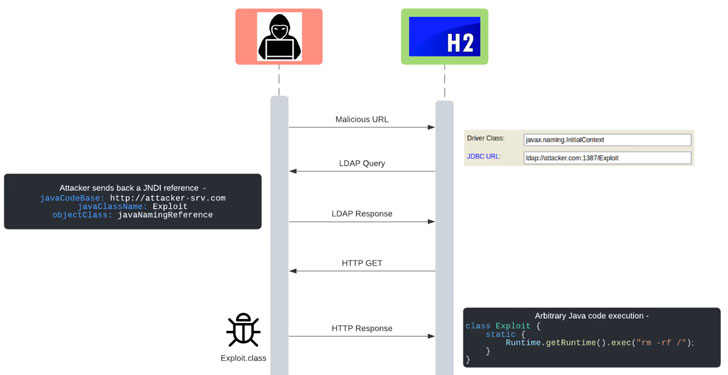

JNDI, kependekan dari Java Naming and Directory Interface, mengacu pada API yang menyediakan penamaan dan fungsionalitas direktori untuk aplikasi Java, yang dapat menggunakan API bersama dengan LDAP untuk menemukan sumber daya tertentu yang mungkin diperlukan.

Dalam kasus Log4Shell, fitur ini memungkinkan pencarian runtime ke server, baik di dalam maupun di luar jaringan, yang pada gilirannya, dapat dipersenjatai untuk memungkinkan code remote control execution yang tidak diautentikasi dan menanamkan malware di server dengan membuat pencarian JNDI berbahaya sebagai input ke aplikasi Java apa pun yang menggunakan versi rentan dari pustaka Log4j untuk mencatatnya.

"Mirip dengan kerentanan Log4Shell yang ditemukan pada awal Desember, URL yang dikendalikan penyerang yang menyebar ke pencarian JNDI dapat memungkinkan remote code execution yang tidak diautentikasi, memberi penyerang kendali tunggal atas pengoperasian sistem orang atau organisasi lain," Menashe, direktur senior penelitian keamanan JFrog , dijelaskan.

Cacat tersebut memengaruhi basis data H2 versi 1.1.100 hingga 2.0.204 dan telah diatasi dalam versi 2.0.206 yang dikirimkan pada 5 Januari 2022.

"Database H2 digunakan oleh banyak kerangka kerja pihak ketiga, termasuk Spring Boot, Play Framework, dan JHipster," tambah Menashe. "Meskipun kerentanan ini tidak seluas Log4Shell, itu masih dapat berdampak dramatis pada pengembang dan sistem produksi jika tidak ditangani dengan tepat."