idNSA.id - Microsoft sekarang

mengambil langkah-langkah untuk mencegah serangan brute force Remote Desktop

Protocol (RDP) sebagai bagian dari build terbaru untuk sistem operasi Windows

11 dalam upaya untuk meningkatkan dasar keamanan untuk memenuhi lanskap ancaman

yang berkembang.

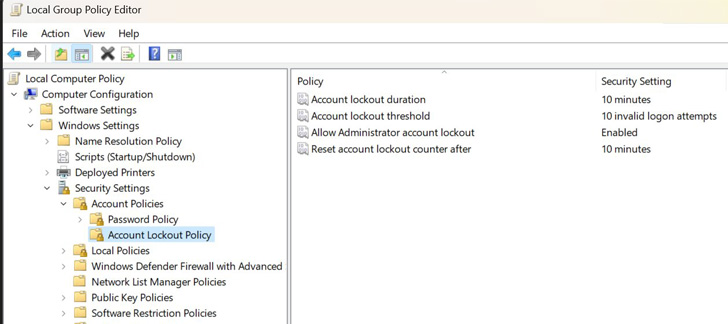

Untuk itu, kebijakan default

untuk build Windows 11 – khususnya, Insider Preview build 22528.1000 dan yang

lebih baru – akan secara otomatis mengunci akun selama 10 menit setelah 10

upaya masuk yang tidak valid.

“Win11 build sekarang memiliki

kebijakan penguncian akun DEFAULT untuk mengurangi RDP dan vektor kata sandi

brute-force lainnya,” David Weston, wakil presiden Microsoft untuk keamanan dan

perusahaan OS, mengatakan dalam serangkaian tweet minggu lalu. "Teknik ini

sangat umum digunakan dalam Ransomware yang Dioperasikan Manusia dan serangan

lainnya -- kontrol ini akan membuat brute force jauh lebih sulit yang luar

biasa!"

Perlu ditunjukkan bahwa

meskipun pengaturan penguncian akun ini sudah dimasukkan ke dalam Windows 10,

itu tidak diaktifkan secara default.

Fitur yang mengikuti keputusan perusahaan untuk melanjutkan pemblokiran makro Visual Basic Application (VBA) untuk dokumen Office, juga diharapkan akan di-backport ke versi Windows dan Windows Server yang lebih lama.

Selain makro berbahaya, brute

force RDP telah lama menjadi salah satu metode paling populer yang digunakan

oleh pelaku untuk mendapatkan akses tidak sah ke sistem Windows.

LockBit , yang merupakan salah

satu geng ransomware paling aktif di tahun 2022, diketahui sering mengandalkan

RDP untuk pijakan awal dan aktivitas lanjutan. Keluarga lain yang terlihat

menggunakan mekanisme yang sama termasuk Conti, Hive, PYSA, Crysis, SamSam, dan

Dharma.

Dalam menerapkan ambang batas

baru ini, tujuannya adalah untuk secara signifikan mengurangi efektivitas

vektor serangan RDP dan mencegah intrusi yang mengandalkan tebakan kata sandi

dan kredensial yang dikompromikan.

"Brute Force RDP adalah

metode paling umum yang digunakan oleh pelaku yang mencoba mendapatkan akses ke

sistem Windows dan mengeksekusi malware," kata Zscaler tahun lalu.

"Pelaku memindai [...]

port RDP yang terbuka untuk umum untuk melakukan serangan brute-force

terdistribusi. Sistem yang menggunakan kredensial yang lemah adalah sasaran

empuk, dan setelah disusupi, penyerang menjual akses ke sistem yang diretas di dark

web ke penjahat dunia maya lainnya ."

Yang mengatakan, Microsoft,

dalam dokumentasinya, memperingatkan potensi serangan Denial of Service (DoS)

yang dapat diatur dengan menyalahgunakan pengaturan kebijakan ambang penguncian

Akun.

"Seorang

pengguna dapat secara terprogram mencoba serangkaian serangan kata sandi

terhadap semua pengguna di organisasi," catatan perusahaan . "Jika

jumlah upaya lebih besar dari nilai ambang penguncian Akun, penyerang

berpotensi mengunci setiap akun."