idNSA.id – Meta Platforms mengungkapkan pihaknya mengambil langkah-langkah untuk mendeplatform tujuh Cyber Mercenary yang dikatakan melakukan penargetan "tanpa pandang bulu" terhadap jurnalis, pembangkang, kritikus rezim otoriter, keluarga oposisi, dan aktivis hak asasi manusia yang berlokasi di lebih dari 100 negara, di tengah meningkatnya pengawasan terhadap surveillance teknologi.

Untuk itu, perusahaan mengatakan telah memperingatkan 50.000 pengguna Facebook dan Instagram bahwa akun mereka dimata-matai oleh perusahaan, yang menawarkan berbagai layanan yang menjalankan keseluruhan spyware dari tool peretasan untuk menyusup ke ponsel hingga membuat akun media sosial palsu hingga memantau target. Itu juga menghapus 1.500 akun Facebook dan Instagram yang terkait dengan perusahaan-perusahaan ini.

"Industri pengawasan-untuk-disewa global menargetkan orang-orang di internet untuk mengumpulkan intelijen, memanipulasi mereka untuk mengungkapkan informasi dan membahayakan perangkat dan akun mereka," kata David Agranovich dan Mike Dvilyanski dari Meta." Perusahaan-perusahaan ini adalah bagian dari industri yang luas yang menyediakan perangkat lunak yang mengganggu dan layanan pengawasan tanpa pandang bulu kepada pelanggan mana pun."

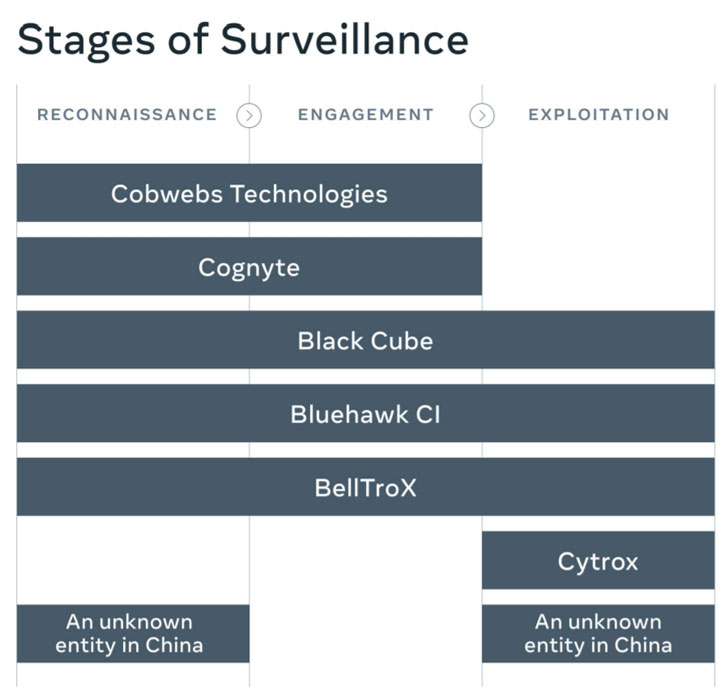

Empat dari perusahaan tentara bayaran cyber — Cobwebs Technologies, Cognyte, Black Cube, dan Bluehawk CI — berbasis di Israel. Juga termasuk dalam daftar adalah perusahaan India yang dikenal sebagai BellTroX, seorang Makedonia Utara bernama Cytrox, dan entitas tak dikenal yang beroperasi di luar China yang diyakini telah melakukan kampanye pengawasan yang berfokus pada kelompok minoritas di kawasan Asia-Pasifik.

Raksasa media sosial itu mengatakan mengamati para pemain komersial ini terlibat dalam kegiatan pengintaian, keterlibatan, dan eksploitasi untuk memajukan tujuan pengawasan mereka. Perusahaan mengoperasikan jaringan alat yang luas dan persona fiktif untuk membuat profil target mereka, menjalin kontak menggunakan taktik rekayasa sosial dan, pada akhirnya, mengirimkan perangkat lunak berbahaya melalui kampanye phishing dan teknik lain yang memungkinkan mereka mengakses atau mengendalikan perangkat.

Citizen Lab, dalam laporan independen, mengungkapkan bahwa dua orang Mesir yang tinggal di pengasingan, iPhone mereka disusupi pada Juni 2021 menggunakan spyware baru bernama Predator yang dibuat oleh Cytrox. Dalam kedua kasus, peretasan difasilitasi dengan mengirimkan tautan sekali klik ke target melalui WhatsApp, dengan tautan yang dikirim sebagai gambar yang berisi URL.

Sementara varian iOS Predator bekerja dengan menjalankan shortcut otomatisasi berbahaya yang diambil dari server jarak jauh, sampel Android yang digali oleh Citizen Lab memiliki kemampuan untuk merekam percakapan audio dan mengambil muatan tambahan dari domain yang dikendalikan penyerang jarak jauh. Perangkat Apple menjalankan iOS 14.6, versi terbaru dari sistem operasi seluler pada saat peretasan, menunjukkan persenjataan dari eksploitasi yang belum pernah terlihat sebelumnya untuk menargetkan iPhone. Tidak segera jelas apakah perusahaan telah memperbaiki kerentanan.

"Penargetan satu individu dengan Pegasus dan Predator menggarisbawahi bahwa praktik peretasan masyarakat sipil melampaui perusahaan spyware tentara bayaran tertentu," kata peneliti Citizen Lab. “Sebaliknya, ini adalah pola yang kami harapkan akan bertahan selama pemerintah otokratis dapat memperoleh teknologi peretasan yang canggih. Tidak adanya peraturan dan perlindungan internasional dan domestik, jurnalis, pembela hak asasi manusia, dan kelompok oposisi akan terus diretas ke masa mendatang."

Tindakan keras Meta juga mendekati analisis teknis terperinci dari FORCEDENTRY, eksploitasi iMessage tanpa klik yang sekarang di-patch yang digunakan oleh perusahaan Israel NSO Group yang diperangi untuk mengawasi jurnalis, aktivis, dan pembangkang di seluruh dunia.

Peneliti Google Project Zero (GPZ) Ian Beer dan Samuel Groß menyebutnya "salah satu eksploitasi paling canggih secara teknis" yang menggunakan sejumlah taktik cerdas untuk menyiasati perlindungan BlastDoor yang ditambahkan untuk membuat serangan semacam itu lebih sulit, dan mengambil alih perangkat untuk dipasang implan Pegasus.

Secara khusus, temuan dari GPZ menunjukkan bagaimana FORCEDENTRY memanfaatkan kekhasan dalam penanganan gambar GIF iMessage — kerentanan dalam standar kompresi gambar JBIG2 yang digunakan untuk memindai dokumen teks dari printer multifungsi — untuk mengelabui target agar membuka dan memuat PDF berbahaya tanpa memerlukan tindakan apapun dari mereka.