idNSA.id - Kerentanan utama telah ditemukan dalam modul Wi-Fi Realtek RTL8195A yang dapat dieksploitasi untuk mendapatkan akses root dan mengambil kendali penuh atas komunikasi nirkabel perangkat.

Terdapat 6 Kekurangan yang telah dilaporkan oleh para peneliti dari perusahaan keamanan dibidang IoT Israel, Vdoo. Pada laporan tersebut juga telah diberikan FAQ untuk teman-teman yang mengalami permasalahan dengan perangkat tersebut.

Modul The Realtek RTL8195A mandiri, berdaya rendah konsumsi Wi-Fi modul hardware ditargetkan pada perangkat embedded yang digunakan di beberapa industri seperti pertanian, rumah pintar, kesehatan, game, dan sektor otomotif.

Menggunakan API "Ameba", yang memungkinkan pengembang untuk berkomunikasi dengan perangkat melalui Wi-Fi, HTTP, dan MQTT , protokol messenger ringan untuk sensor kecil dan perangkat seluler.

Meskipun masalah yang ditemukan oleh Vdoo hanya diverifikasi pada RTL8195A, para peneliti mengatakan bahwa mereka juga memperluas ke modul lain, seperti RTL8711AM, RTL8711AF, dan RTL8710AF.

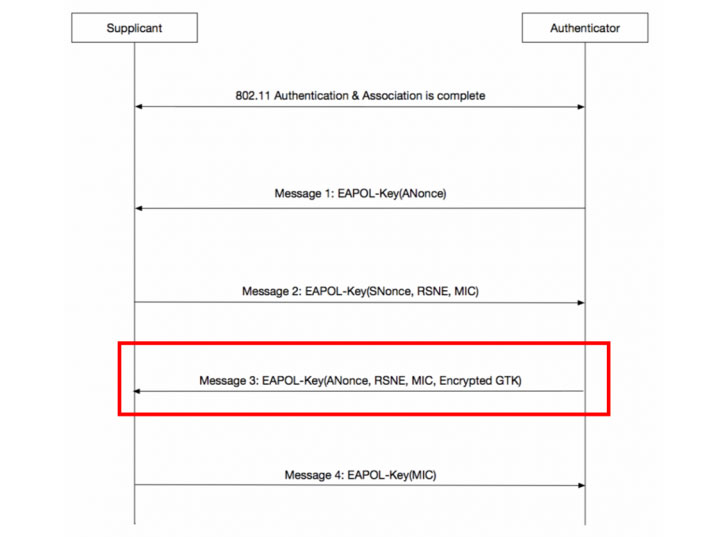

Kelemahan tersebut menyangkut mix stack overflow, dan pembacaan di luar batas yang berasal dari mekanisme for-way handshake modul Wi-Fi WPA2 selama otentikasi.

Yang paling utama di antaranya adalah kerentanan buffer overflow (CVE-2020-9395) yang memungkinkan penyerang yang berada di dekat modul RTL8195 untuk sepenuhnya mengambil alih modul, tanpa harus mengetahui kata sandi jaringan Wi-Fi (atau kunci yang dibagikan sebelumnya) dan terlepas dari apakah modul tersebut bertindak sebagai Access Point (AP) Wi-Fi atau klien.

Dua kelemahan lainnya dapat disalahgunakan untuk melakukan penolakan layanan, sementara tiga kelemahan lainnya, termasuk CVE-2020-25854, dapat memungkinkan eksploitasi perangkat klien Wi-Fi dan mengeksekusi kode arbitrer.

Jadi dalam salah satu skenario serangan potensial, musuh dengan pengetahuan sebelumnya tentang kata sandi untuk jaringan Wi-Fi WPA2 yang terhubung dengan perangkat korban dapat membuat AP berbahaya dengan mengendus SSID jaringan dan Pairwise Transit Key (PTK) - yang mana digunakan untuk mengenkripsi lalu lintas antara klien dan AP - dan memaksa target untuk terhubung ke AP baru dan menjalankan kode berbahaya.

Realtek, sebagai tanggapan, telah merilis Amoeba Arduino 2.0.8 dengan patch untuk semua 6 kerentanan yang ditemukan oleh Vdoo. Perlu dicatat bahwa versi firmware yang dirilis setelah 21 April 2020, sudah dilengkapi dengan perlindungan yang diperlukan untuk menggagalkan serangan pengambilalihan tersebut.

"Masalah ditemukan pada perangkat Realtek RTL8195AM, RTL8711AM, RTL8711AF, dan RTL8710AF sebelum 2.0.6," kata perusahaan dalam security bulletin. "A Stack-based Buffer overflow ada dalam kode klien yang menangani 4-way handshake WPA2 melalui paket EAPOL-Key yang salah format dengan buffer data kunci yang panjang."