idNSA – Kerentanan dengan dampak tinggi dalam protokol komunikasi modern yang digunakan oleh operator jaringan seluler (MNO) dapat dieksploitasi untuk mencegat data pengguna dan melakukan penyamaran, penipuan, dan serangan penolakan layanan (DoS), memperingatkan sebuah penelitian yang baru diterbitkan.

Temuan ini adalah bagian dari laporan Kerentanan baru dalam LTE dan 5G Networks 2020 yang diterbitkan oleh perusahaan cybersecurity yang bermarkas di London, Positive Technologies, pekan lalu.

"Makalah ini mencakup hasil penilaian keamanan yang dilakukan selama jangka waktu 2018-2019 atas nama 28 operator telekomunikasi di Eropa, Asia, Afrika, dan Amerika Selatan."

Disebut GPRS Tunneling Protocol ( GTP ), standar komunikasi berbasis Internet Protocol (IP) yang terpengaruh mendefinisikan seperangkat aturan yang mengatur lalu lintas data melalui jaringan 2G, 3G, dan 4G.

Ini juga membentuk dasar untuk jaringan inti GPRS dan penggantinya Evolved Packet Core ( EPC ), sehingga memungkinkan pengguna untuk tetap terhubung ke Internet saat bergerak dari satu tempat ke tempat lain.

"Protokol GTP berisi sejumlah kerentanan yang mengancam operator seluler dan klien mereka," kata perusahaan itu, "Akibatnya, penyerang dapat mengganggu peralatan jaringan dan meninggalkan seluruh kota tanpa komunikasi, menyamar sebagai pengguna untuk mengakses berbagai sumber daya, dan menggunakan layanan jaringan dengan mengorbankan operator atau pelanggan. "

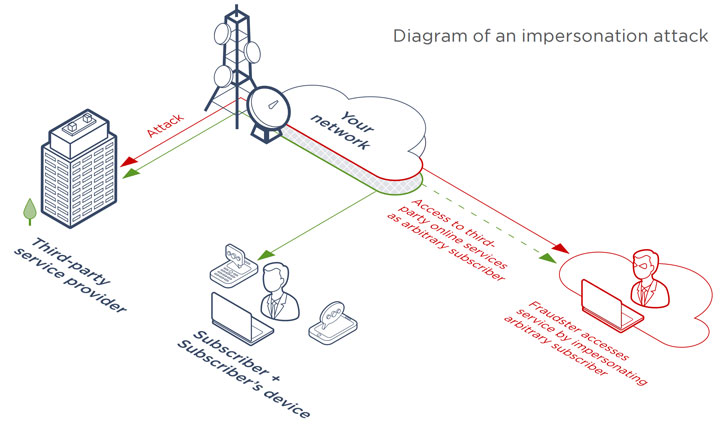

Kelemahan utama berasal dari fakta bahwa protokol tidak memeriksa lokasi aktual pelanggan, sehingga menyulitkan untuk memverifikasi apakah lalu lintas yang masuk sah.

Masalah arsitektur kedua berada dalam cara kredensial pelanggan diverifikasi, sehingga memungkinkan pelaku jahat untuk menipu simpul yang bertindak sebagai SGSN (Serving GPRS Support Node).

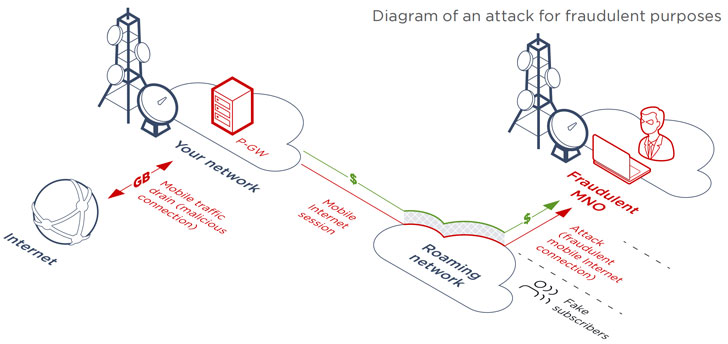

Yang lebih memprihatinkan adalah potensi penipuan dan peniruan identitas, di mana penyerang memanfaatkan pengidentifikasi yang dikompromikan untuk menggunakan Internet seluler dengan biaya pengguna yang sah.

Dalam skenario alternatif, aktor jahat dapat membajak data sesi pengguna yang berisi pengidentifikasi yang relevan (misalnya, nomor telepon) pelanggan nyata untuk berkedok sebagai individu itu dan mengakses Internet.

"Serangan ini juga dapat digunakan oleh MNO yang tidak jujur untuk membuat lalu lintas roaming, dengan MNO (secara keliru) membebani operator lain untuk aktivitas roaming yang tidak ada dari pelanggan operator itu," kata laporan itu.

"Di semua jaringan yang diuji, dimungkinkan untuk menggunakan Internet seluler dengan mengorbankan pelanggan dan operator lainnya."

Dengan jaringan 5G memanfaatkan EPC sebagai jaringan inti untuk komunikasi nirkabel, Positive Technologies mengatakan mereka sama-sama rentan terhadap serangan spoofing dan pengungkapan.

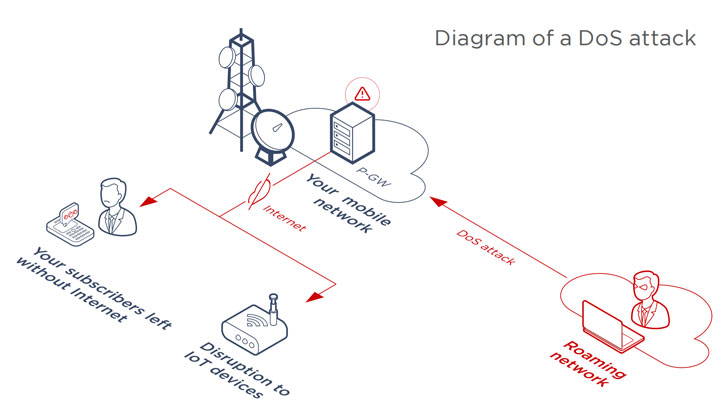

Ia menambahkan bahwa setiap jaringan yang diuji rentan terhadap penolakan layanan terhadap peralatan jaringan, sehingga mencegah pelanggan yang sah untuk terhubung ke Internet dan mengakibatkan terganggunya layanan komunikasi seluler.

"Kehilangan komunikasi massal sangat berbahaya untuk jaringan 5G, karena pelanggannya adalah perangkat IoT seperti peralatan industri, Smart Homes, dan infrastruktur kota," kata para peneliti.

Untuk mengurangi masalah keamanan, perusahaan mendesak operator untuk melakukan penyaringan IP berbasis daftar putih di tingkat GTP, di samping mengikuti rekomendasi keamanan GSMA untuk menganalisis lalu lintas secara real-time, serta mengambil tindakan untuk memblokir aktivitas tidak sah.

"Keamanan harus menjadi prioritas selama desain jaringan," laporan itu menyimpulkan. "Ini lebih benar sekarang daripada sebelumnya karena operator mulai menangani pembangunan jaringan 5G."

"Upaya untuk menerapkan keamanan sebagai renungan pada tahap selanjutnya mungkin jauh lebih mahal: operator mungkin perlu membeli peralatan tambahan, paling banter. Paling buruk, operator mungkin terjebak dengan kerentanan keamanan jangka panjang yang tidak dapat diperbaiki kemudian."

Sumber Artikel: TheHackerNews, Foto: CNet