idNSA.id - Microsoft menerbitkan analisis menarik serangan brute-force RDP yang menargetkan 45.000 telah dianalisis dalam studi yang telah dilakukan beberapa bulan.

Para peneliti dari Microsoft telah menganalisis data beberapa bulan untuk menyelidiki serangan brute force RDP yang terjadi pada pelanggan ATP Microsoft Defender. Studi ini melibatkan 45.000 mesin yang memiliki koneksi IP publik RDP dan setidaknya 1 jaringan gagal masuk, dilansir dari postingan Securityaffairs.

Para ahli menemukan bahwa rata-rata, beberapa ratus mesin per hari memiliki kemungkinan tinggi untuk menjadi sasaran oleh upaya serangan brute force RDP.

Para ahli memperhatikan bahwa serangan brute force berlangsung rata-rata 2-3 hari, dengan sekitar 90% kasus berlangsung selama 1 minggu atau kurang, dan kurang dari 5% berlangsung selama 2 minggu atau lebih.

Sekitar 0,08% dari serangan brute-force RDP berhasil, dan serangan brute-force RDP rata-rata bertahan 2-3 hari.

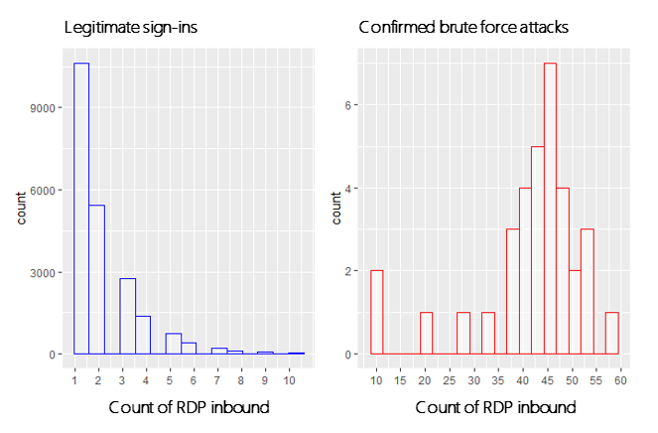

Para ahli mengumpulkan rincian tentang kedua peristiwa login RDP yang gagal dan berhasil, peristiwa ini masing-masing dikodekan dengan ID 4265 dan 4264. Para peneliti juga mengumpulkannama pengguna Sebuah pengguna / penyerang mungkin telah digunakan.

Dalam upaya untuk tetap di bawah radar, serangan berlangsung beberapa hari, bukan jam, ini berarti bahwa penyerang hanya mencoba beberapa kombinasi per jam dalam setiap hari.

"Dari ratusan mesin dengan serangan brute force RDP yang terdeteksi dalam analisis kami, kami menemukan bahwa sekitar 0,08% dikompromikan."

“Selanjutnya, di semua perusahaan dianalisis selama beberapa bulan, pada rata-rata tentang 1 mesin terdeteksi dengan kemungkinan besar dikompromikan akibat serangan brute force RDP setiap 3-4 hari. "

Menurut Microsoft, Belanda, Rusia, dan Inggris memiliki konsentrasi koneksi RDP masuk yang lebih besar dari penyalahgunaan tinggi AKU P.

Pakar Microsoft merekomendasikan penggunaan beberapa indikator untuk mendeteksi lalu lintas brute force masuk RDP pada mesin, seperti:

- Jam hari dan hari minggu koneksi gagal masuk dan RDP

- Waktu masuk yang berhasil setelah upaya yang gagal

- Jenis login ID peristiwa 4625 (difilter ke jaringan dan interaktif jarak jauh)

- Alasan kegagalan ID Peristiwa 4625 (difilter ke %% 2308, %% 2312, %% 2313)

- Jumlah kumulatif nama pengguna berbeda yang gagal masuk tanpa hasil

- Menghitung (dan jumlah kumulatif) dari proses masuk yang gagal

- Hitungan (dan jumlah kumulatif) dari RDP IP eksternal masuk

- Hitungan mesin lain yang memiliki koneksi masuk RDP dari satu atau lebih dari IP yang sama

“Pemantauan aktivitas mencurigakan di gagal masuk dan koneksi jaringan harus diambil serius — a deteksi anomali real-time mampu memperbarui sendiri dengan perubahan dinamika dalam suatu jaringan memang dapat memberikan solusi yang berkelanjutan. ”tutup Microsoft.

Image: Microsoft