idNSA.id - Peneliti ESET menemukan malware baru yang disebut CDRThief menargetkan sistem Voice over IP tertentu untuk mencuri catatan data panggilan (CDR).

Pakar keamanan dari ESET menemukan malware baru, dilacak sebagai CDRThief, yang menargetkan platform VoIP Linux, softswitch Linknat VOS2009 / 3000 , untuk mencuri catatan data panggilan (CDR) dari peralatan pertukaran telepon.

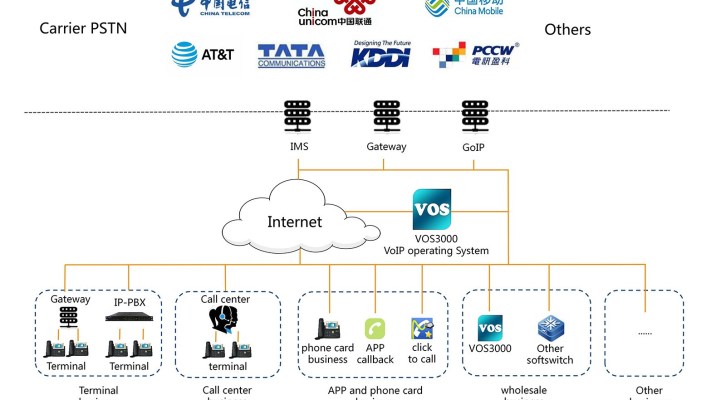

Platform VoIP Linknat VOS2009 dan VOS3000 yang menjadi target malware digunakan oleh dua softswitch produksi China (software switch).

Softswitch adalah komponen berbasis perangkat lunak dari jaringan VoIP yang menyediakan fitur kontrol panggilan, penagihan, dan manajemen, yang dijalankan pada server Linux standar.

CDRThief secara khusus menargetkan database internal MySQL yang berjalan di perangkat untuk mencuri metadata panggilan, termasuk alamat IP penelepon, nomor telepon, waktu mulai dan durasi panggilan, rute panggilan, dan jenis panggilan.

“Tujuan utama malware adalah untuk mengekstrak berbagai data pribadi dari softswitch yang dikompromikan, termasuk call detail records (CDR) . CDR berisi metadata tentang panggilan VoIP seperti alamat IP penelepon dan penerima, waktu mulai panggilan, durasi panggilan, biaya panggilan, dll. ” membaca analisis yang diterbitkan oleh ESET.

"Untuk mencuri metadata ini, malware menanyakan database internal MySQL yang digunakan oleh Softswitch."

Menurut para ahli, penyerang memiliki pengetahuan yang baik tentang arsitektur internal platform yang ditargetkan.

Biner ELF dari malware Linux ini dibuat dengan kompiler Go menggunakan simbol debug yang tidak diubah.

Untuk menghindari deteksi fungsi berbahaya, penulis mengenkripsi semua string yang tampak mencurigakan dengan cipher Corrected Block TEA (XXTEA) dan kemudian menjalankan pengkodean Base64.

Untuk mengakses database internal MySQL, malware membaca kredensial dari file konfigurasi Linknat VOS2009 dan VOS3000.

“Menariknya, kata sandi dari file konfigurasi disimpan dengan terenkripsi. Namun, malware Linux / CDRThief masih dapat membaca dan mendekripsi. Karenanya, penyerang menunjukkan pengetahuan yang mendalam tentang platform yang ditargetkan, karena algoritme dan kunci enkripsi yang digunakan tidak didokumentasikan sejauh yang kami tahu. ” melanjutkan analisis.

Peneliti ESET percaya bahwa pembuat malware CDRThief harus merekayasa balik biner platform untuk menganalisis proses enkripsi dan mengambil kunci AES yang digunakan untuk mendekripsi kata sandi database.

Analisis kode sumber malware mengungkapkan bahwa ia mengakses tabel di DB yang berisi log peristiwa sistem, informasi tentang gateway VoIP, dan metadata panggilan.

Malware mengeksfiltrasi data menggunakan JSON melalui HTTP setelah mengompresi dan mengenkripsinya dengan kunci publik RSA-1024 yang di-hardcode.

Para ahli memperhatikan yang lain tidak seperti backdoor Linux lainnya, CDRThief tidak mendukung eksekusi perintah shell dan tidak dapat mengekstrak file tertentu dari peralatan yang dikompromikan. Kami tidak dapat mengecualikan bahwa versi malware mendatang akan menyertakan fitur-fitur ini juga.

CDRThief dapat memulai dari lokasi mana pun di disk, menggunakan nama file apa pun. Setelah digunakan, malware mencoba memulai biner yang sah dari platform Linknat VOS2009 / 3000:

exec -a '/home/kunshi/callservice/bin/callservice -r

/home/kunshi/.run/callservice.pid'

Pada saat itu, para ahli belum dapat memberikan info tentang mekanisme persistensi yang diterapkan oleh malware tersebut. Para peneliti berspekulasi bahwa malware mungkin dimasukkan ke dalam rantai boot platform, kemungkinan menyamar sebagai biner sah yang dijuluki Linknat.

“Namun, karena malware ini mengeksfiltrasi informasi sensitif, termasuk metadata panggilan, tampaknya masuk akal untuk mengasumsikan bahwa malware tersebut digunakan untuk cyberespionage.” menyimpulkan analisis. “Sasaran lain yang mungkin untuk penyerang yang menggunakan malware ini adalah penipuan VoIP. Karena penyerang memperoleh informasi tentang aktivitas softswitch VoIP dan gateway mereka, informasi ini dapat digunakan untuk melakukan International Reveneu Share Fraud (IRSF) . ”

Sumber Artikel: SecurityAffairs