idNSA.id - Peneliti keamanan siber Intezer telah merinci

malware pencuri informasi baru, dijuluki YTStealer yang dikembangkan untuk

mencuri cookie otentikasi dari pembuat konten YouTube.

Malware ini kemungkinan besar tersedia sebagai layanan di Dark

Web. Setelah menjalankan malware, ia melakukan beberapa pemeriksaan environment

untuk menghindari eksekusi di sandbox. YTStealer meminjam kode yang melakukan pemeriksaan

yang berasal dari proyek open source yang dihosting di GitHub bernama Chacal.

“Jika YTStealer menemukan cookie otentikasi untuk YouTube,

itu melakukan sesuatu yang menarik. Untuk memvalidasi cookie dan untuk

mengambil lebih banyak informasi tentang akun pengguna YouTube, malware memulai

salah satu browser web yang diinstal pada mesin yang terinfeksi dalam headless

mode dan menambahkan cookie ke penyimpanan cookie-nya.” membaca posting yang

diterbitkan oleh Intezer.

“Dengan memulai browser web dalam headless mode, malware dapat mengoperasikan browser seolah-olah pelaku duduk di komputer tanpa pengguna memperhatikan apa pun. Untuk mengontrol browser, malware menggunakan library yang disebut Rod. Rod menyediakan interface tingkat tinggi untuk mengontrol browser melalui Protokol DevTools dan memasarkan dirinya sebagai tool untuk otomatisasi dan scraping web.”

YTStealer menggunakan Menggunakan browser web untuk menavigasi ke halaman Studio YouTube yang digunakan oleh pembuat konten untuk mengelola konten. Setelah mendapatkan akses ke studio YouTube, malware mengambil informasi tentang saluran pengguna, termasuk nama saluran, jumlah pelanggan, tanggal pembuatannya, status verifikasinya, dan apakah saluran tersebut dimonetisasi. Malware mengenkripsi semua data dengan kunci yang unik untuk setiap sampel dan mengirimkannya bersama dengan pengenal sampel ke server C2 yang terletak di nama domain youbot[.]solutions.

Domain ini

didaftarkan pada 12 Desember

2021, nama domain tersebut menautkannya ke perusahaan Amerika dengan nama

“YOUBOT SOLUTIONS LLC” yang mengklaim memberikan “solusi unik untuk mendapatkan

dan memonetisasi lalu lintas bertarget.”

“Daftar bisnis memiliki logo mata di lingkaran merah.

Pencarian gambar Google menggunakan ikon mengembalikan beberapa hasil dengan

gambar yang sama. Semua hasil berada di bawah domain aparat[.]com. Aparat

adalah situs berbagi video Iran yang didirikan pada tahun 2011. Gambar yang

cocok digunakan sebagai gambar profil untuk pengguna di situs tersebut. Halaman

profil menyediakan tautan ke akun Twitter.” melanjutkan laporannya.

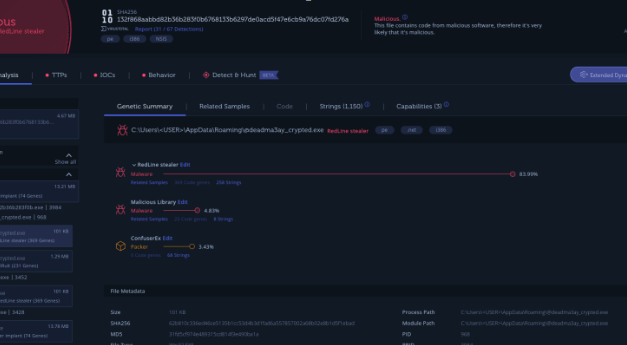

Analisis file yang didrop atau download sampel YTStealer mengungkapkan bahwa kebanyakan dari mereka tidak hanya menjatuhkan YTStealer. Dropper juga dimuat dengan pencuri lain, termasuk pencuri RedLine dan Vidar.

Banyak

dropper yang menyamar sebagai penginstal untuk perangkat lunak pengeditan video

yang sah, seperti Adobe Premiere Pro, Filmora, dan HitFilm Express; tool audio

seperti Ableton Live 11 dan FL Studio; mod game untuk Counter-Strike: Global

Offensive dan Call of Duty; dan versi cracked dari produk keamanan