idNSA.id - Seorang aktor ancaman Iran yang baru ditemukan mencuri kredensial Google dan Instagram milik target berbahasa Farsi di seluruh dunia menggunakan stealer berbasis PowerShell baru yang dijuluki PowerShortShell oleh peneliti keamanan di SafeBreach Labs.

Pencuri info juga digunakan untuk pengawasan Telegram dan mengumpulkan informasi sistem dari perangkat yang disusupi yang dikirim ke server yang dikendalikan penyerang bersama dengan kredensial yang dicuri.

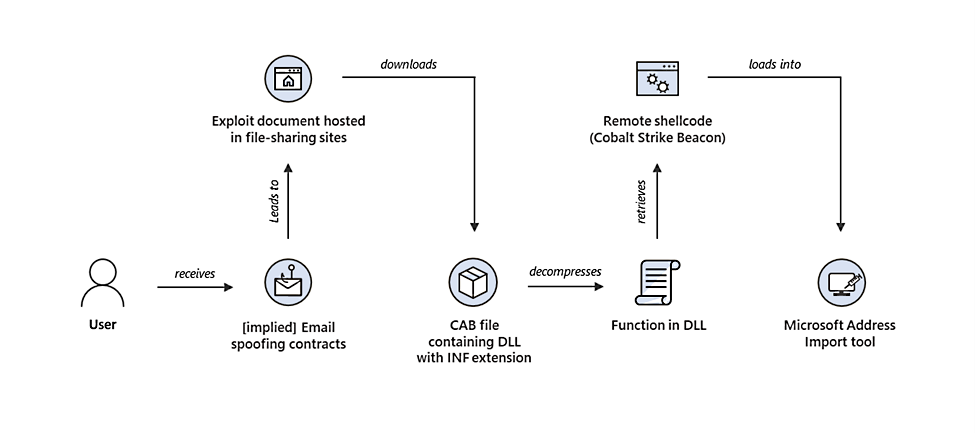

Seperti yang ditemukan oleh SafeBreach Labs, serangan (dilaporkan secara publik pada bulan September di Twitter oleh Shadow Chaser Group) dimulai pada bulan Juli sebagai email spear-phishing.

Mereka menargetkan pengguna Windows dengan lampiran Winword berbahaya yang mengeksploitasi bug eksekusi kode jarak jauh (RCE) Microsoft MSHTML yang dilacak sebagai CVE-2021-40444 .

Payload pencuri PowerShortShell dijalankan oleh DLL yang diunduh pada sistem yang disusupi. Setelah diluncurkan, skrip PowerShell mulai mengumpulkan data dan cuplikan layar, memindahkannya ke server perintah-dan-kontrol penyerang.

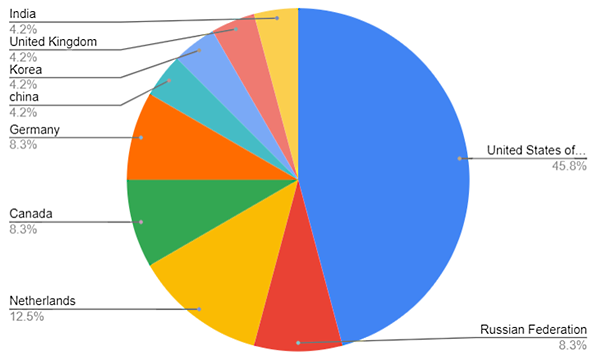

"Hampir setengah dari korban berada di Amerika Serikat. Berdasarkan konten dokumen Microsoft Word - yang menyalahkan pemimpin Iran atas ‘Corona massacre’ dan sifat data yang dikumpulkan, kami berasumsi bahwa para korban mungkin adalah orang Iran yang tinggal di luar negeri. dan mungkin dilihat sebagai ancaman bagi rezim Islam Iran," kata Tomer Bar, Direktur Riset Keamanan di SafeBreach Labs.

“Musuh mungkin terkait dengan rezim Islam Iran karena penggunaan pengawasan Telegram adalah tipikal dari aktor ancaman Iran seperti Infy, Ferocious Kitten, dan Rampant Kitten.”

Bug CVE-2021-40444 RCE yang memengaruhi mesin rendering MSTHML IE telah dieksploitasi secara liar sebagai zero-day dimulai dengan 18 Agustus, lebih dari dua minggu sebelum Microsoft mengeluarkan penasihat keamanan dengan solusi parsial , dan tiga minggu sebelum patch dirilis .

Baru-baru ini, itu dieksploitasi bersama dengan iklan berbahaya oleh geng ransomware Magniber untuk menginfeksi target dengan malware dan mengenkripsi perangkat mereka.

Microsoft juga mengatakan beberapa pelaku ancaman, termasuk afiliasi ransomware, menargetkan bug Windows MSHTML RCE ini menggunakan dokumen Office jahat yang dikirim melalui serangan phishing.

Serangan ini menyalahgunakan kelemahan CVE-2021-40444 "sebagai bagian dari kampanye akses awal yang mendistribusikan pemuat Cobalt Strike Beacon kustom."

Beacon yang dikerahkan berkomunikasi dengan infrastruktur berbahaya yang terhubung dengan beberapa kampanye kejahatan dunia maya, termasuk namun tidak terbatas pada ransomware yang dioperasikan manusia.

Tidak mengherankan bahwa semakin banyak penyerang menggunakan eksploitasi CVE-2021-40444 sejak aktor ancaman mulai berbagi tutorial dan eksploitasi bukti konsep di forum peretasan bahkan sebelum bug di-patch.

Hal ini kemungkinan memungkinkan aktor dan kelompok ancaman lain untuk mulai mengeksploitasi kelemahan keamanan dalam serangan mereka sendiri.

Informasi yang dibagikan secara online mudah diikuti dan memudahkan siapa saja untuk membuat versi kerja mereka sendiri dari eksploitasi CVE-2021-40444, termasuk server Python yang dapat mendistribusikan dokumen berbahaya dan file CAB ke sistem yang disusupi.