Sebuah kelompok peretasan Cina telah ditemukan memanfaatkan rantai eksploitasi baru di perangkat iOS untuk menginstal sebuah implan spyware yang menargetkan minoritas Muslim Uighur di wilayah otonomi Xinjiang, Cina.

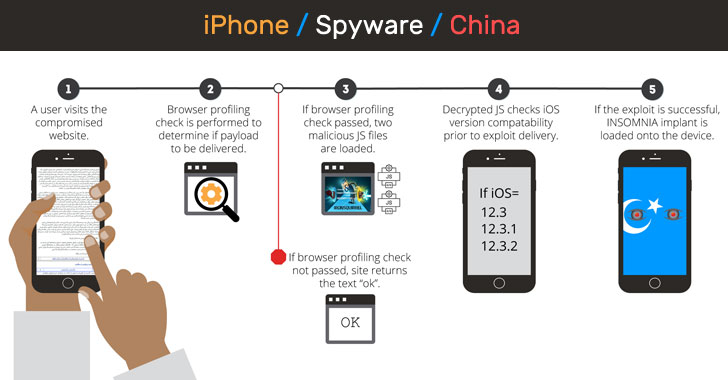

Temuan ini, yang diterbitkan oleh perusahaan forensik digital Volexity , mengungkapkan bahwa eksploit - bernama "Insomnia" - bekerja melawan iOS versi 12.3, 12.3.1, dan 12.3.2 menggunakan cacat di WebKit yang ditambal oleh Apple dengan rilis iOS 12.4 pada bulan Juli 2019.

Volexity mengatakan serangan itu dilakukan oleh kelompok peretasan yang disponsori negara yang disebutnya Evil Eye , aktor ancaman yang sama yang dikatakan berada di balik serangkaian serangan terhadap Uyghur September lalu menyusul pengungkapan bom oleh tim Project Zero Google .

Tiongkok telah lama menganggap Xinjiang sebagai tempat berkembang biak bagi " separatis, teroris dan ekstremis agama ," dengan penduduk di wilayah itu - Muslim etnik Turki - dilemparkan ke kamp konsentrasi , dan menjadi sasaran penganiayaan dan pengawasan teknologi tinggi .

Watering Holes Attacks Menargetkan Website Uyghur

Kampanye malware yang sebelumnya dieksploitasi sebanyak 14 kerentanan mulai dari iOS 10 hingga iOS 12 selama setidaknya dua tahun melalui sekumpulan kecil situs web berbahaya yang digunakan sebagai lubang air untuk meretas perangkat.

Menurut Volexity, Insomnia dimuat pada perangkat pengguna iOS menggunakan taktik yang sama, memberikan akses root penyerang, sehingga memungkinkan mereka untuk mencuri informasi kontak dan lokasi, dan menargetkan berbagai pesan instan dan klien email, termasuk Signal, WeChat dan ProtonMail.

Dalam laporannya, perusahaan mengatakan bahwa setelah paparan tahun lalu, aktor Evil Eye menghapus kode berbahaya dari situs web yang dikompromikan dan menurunkan infrastruktur server perintah-dan-kontrol (C2), hingga mulai mengamati "aktivitas baru di seluruh beberapa situs web Uyghur yang sebelumnya telah dikompromikan "mulai Januari 2020.

Layak menunjukkan bahwa mesin browser open-source WebKit adalah dasar untuk Safari dan browser web pihak ketiga lainnya di iOS seperti Google Chrome dan Firefox karena pembatasan yang diberlakukan oleh Aplikasi Apple Pedoman Tinjauan Toko (Bagian 2.5.6).

"Volexity berhasil mengonfirmasi eksploitasi telepon yang berjalan 12.3.1 melalui browser seluler Apple Safari, Google Chrome, dan Microsoft Edge," kata tim peneliti.

Serangan baru watering hole membahayakan enam situs web yang berbeda (misalnya, situs web Akademi Uyghur atau akademiye [.] Org), yang, ketika dikunjungi, memuat implan Insomnia pada perangkat.

Spyware Now menargetkan ProtonMail dan Signal

Adapun Spyware, tampaknya merupakan versi terbaru dari implan yang dirinci oleh grup keamanan Project Zero Google, tetapi dengan dukungan untuk komunikasi HTTPS dan kemampuan tambahan untuk mengirimkan informasi tentang setiap aplikasi yang diinstal pada perangkat serta memeras beberapa data dari aplikasi email dan pesan aman seperti ProtonMail dan Signal.

Untuk dicatat, malware itu sendiri tidak membiarkan penyerang membaca konten pesan terenkripsi yang diterima melalui ProtonMail atau Sinyal; alih-alih, itu mencuri lampiran yang pernah disimpan ke penyimpanan perangkat.

Seorang juru bicara dari ProtonMail mengkonfirmasi kepada The Hacker News bahwa aplikasi iOS-nya tidak menyimpan email yang didekripsi di penyimpanan perangkat; sebaliknya, ketika pengguna membuka email, itu didekripsi dan hanya disimpan dalam memori untuk waktu yang singkat pengguna memiliki layar pesan terbuka.

“Yang mengatakan, penting untuk diingat bahwa sekali perangkat dikompromikan, menjadi semakin sulit untuk melindungi data yang disimpan secara lokal. Itu sebabnya kami menyarankan agar pengguna mengaktifkan perlindungan PIN / TouchID / FaceID di Pengaturan aplikasi ProtonMail. Ini menambahkan tingkat perlindungan tambahan yang penting, 'kata layanan email terenkripsi ujung ke ujung.

"Seperti dicatat pada September 2019, Volexity mencurigai bahwa para penyerang Mata Jahat juga menargetkan iPhone berdasarkan server C2 para penyerang yang akan offline tidak lama setelah temuan Project Zero dipublikasikan," para peneliti menyimpulkan.

"Temuan yang lebih baru ini mengkonfirmasi kecurigaan bahwa penyerang memang kemungkinan sama. Sekarang dapat dikonfirmasi bahwa dalam enam bulan terakhir, situs Uyghur telah menyebabkan malware untuk semua platform utama, yang mewakili perkembangan yang cukup besar dan upaya pemeliharaan oleh penyerang. untuk memata-matai populasi Uyghur. "

"Volexity juga mencatat bahwa malware tidak memiliki mekanisme untuk kegigihan. Ini menunjukkan bahwa para penyerang harus bekerja dengan cepat untuk mendapatkan data yang mereka inginkan dari perangkat sebelum reboot.

Sumber Artikel: TheHackerNews