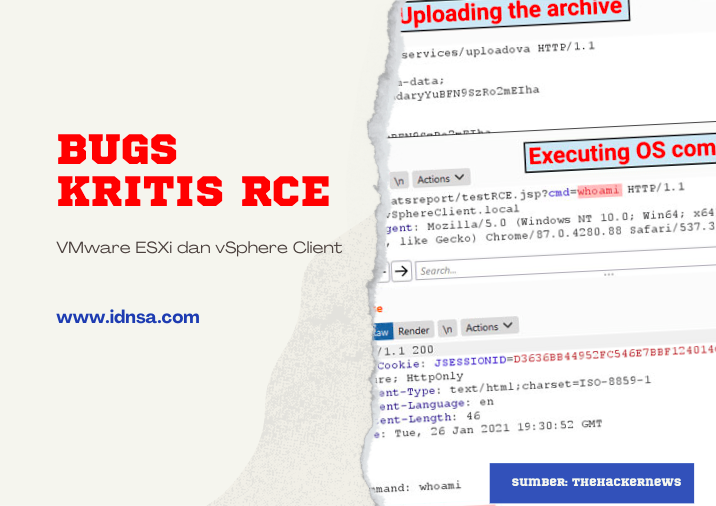

idNSA.id - VMware telah mengatasi beberapa kerentanan kritis remote code execution (RCE) dalam platform manajemen infrastruktur virtual VMware ESXi dan vSphere Client yang memungkinkan penyerang untuk menjalankan perintah dengan bebas dan mengendalikan sistem yang terpengaruh.

"Malicious actor dengan akses jaringan ke port 443 dapat mengeksploitasi masalah ini untuk menjalankan perintah dengan hak istimewa yang tidak terbatas pada sistem operasi yang menjadi host vCenter Server," kata perusahaan dalam nasehatnya.

Kerentanan, dilacak sebagai CVE-2021-21972, memiliki skor CVSS 9,8 dari maksimum 10, menjadikannya sebagai kerentanan yang kritis dan dalam tingkat yang parah.

"Menurut pendapat kami, kerentanan RCE di Server vCenter dapat menimbulkan ancaman yang tidak kalah dengan kerentanan terkenal di Citrix (CVE-2019-19781)," kata Mikhail Klyuchnikov dari Positive Technologies, yang menemukan dan melaporkan cacat tersebut ke VMware.

Dengan akses ini, penyerang kemudian dapat berhasil bergerak melalui jaringan perusahaan dan mendapatkan akses ke data yang disimpan di sistem yang rentan, seperti informasi tentang mesin virtual dan pengguna sistem, kata Klyuchnikov.

Secara terpisah, kerentanan kedua (CVE-2021-21973, skor CVSS 5.3) memungkinkan pengguna yang tidak sah untuk mengirim permintaan POST, memungkinkan musuh untuk melakukan serangan lebih lanjut, termasuk kemampuan untuk memindai jaringan internal perusahaan dan mengambil secara spesifik tentang port terbuka dari berbagai jasa.

Masalah pengungkapan informasi, menurut VMware, berasal dari kerentanan SSRF (Server Side Request Forgery) karena validasi URL yang tidak tepat di plugin vCenter Server.

VMware juga menyediakan solusi untuk memulihkan CVE-2021-21972 dan CVE-2021-21973 untuk sementara hingga pembaruan dapat diterapkan. Langkah-langkah mendetail dapat ditemukan di sini .

Perlu dicatat bahwa VMware memperbaiki kerentanan injeksi perintah dalam produk Replikasi vSphere-nya ( CVE-2021-21976 , skor CVSS 7.2) awal bulan ini yang dapat memberikan hak administratif kepada pelaku yang buruk untuk menjalankan perintah shell dan sampai RCE.

Terakhir, VMware juga menyelesaikan bug heap-overflow (CVE-2021-21974, skor CVSS 8.8) di protokol lokasi layanan (SLP) ESXi, yang berpotensi memungkinkan penyerang di jaringan yang sama untuk mengirim permintaan SLP berbahaya ke perangkat ESXi dan mengambil kendali dari itu.

OpenSLP menyediakan kerangka kerja untuk memungkinkan aplikasi jaringan menemukan keberadaan, lokasi, dan konfigurasi layanan jaringan di jaringan perusahaan.

Perbaikan terbaru untuk ESXi OpenSLP hadir setelah patch serupa ( CVE-2020-3992 ) November lalu yang dapat dimanfaatkan untuk memicu penggunaan setelah bebas dalam layanan OpenSLP, yang mengarah ke eksekusi kode jarak jauh.

Tidak lama kemudian, laporan upaya eksploitasi aktif muncul, dengan geng ransomware yang menyalahgunakan kerentanan untuk mengambil alih mesin virtual yang tidak ditambal, ditempatkan di lingkungan perusahaan, dan mengenkripsi hard drive virtual mereka.

Sangat disarankan agar pengguna menginstal pembaruan untuk menghilangkan risiko yang terkait dengan kelemahan, selain "menghapus interface Server vCenter dari perimeter organisasi, jika sudah terserang, dan mengalokasikannya ke VLAN terpisah dengan daftar akses terbatas di jaringan internal. "