idNSA.id - Pelaku kejahatan cyber memanfaatkan layanan hosting video cloud untuk melakukan serangan di lebih dari 100 situs web real estate yang dioperasikan oleh Sotheby's Realty yang melibatkan inject malecious skimmer untuk mencuri informasi pribadi yang sensitif.

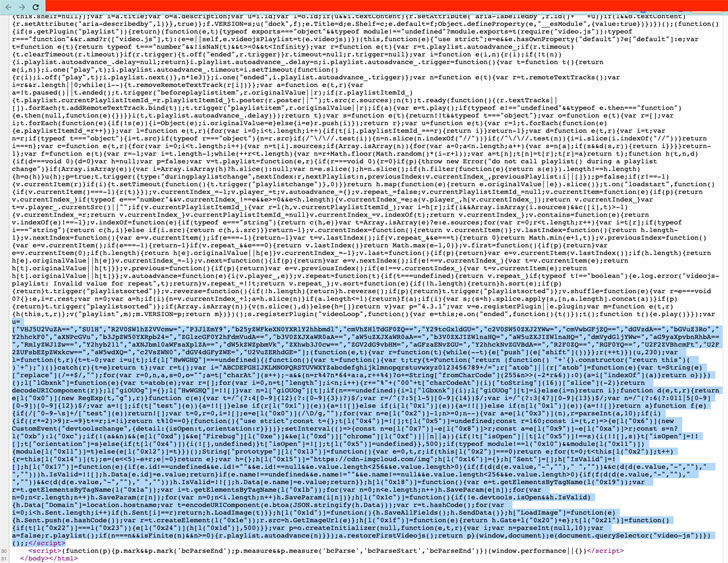

"Penyerang menyuntikkan kode JavaScript skimmer ke dalam video, jadi setiap kali orang lain mengimpor video, situs web mereka juga disematkan dengan kode skimmer," kata peneliti Unit 42 Palo Alto Networks dalam sebuah laporan yang diterbitkan minggu ini.

Serangan skimmer, juga disebut formjacking, berkaitan dengan jenis serangan dunia maya di mana pelaku cyber memasukkan kode JavaScript berbahaya ke situs web target, paling sering ke halaman checkout atau pembayaran di portal belanja dan e-niaga, untuk mengumpulkan informasi berharga seperti kartu kredit detail yang dimasukkan oleh pengguna.

Dalam inkarnasi terbaru dari serangan Magecart, operator di balik kampanye melanggar akun Brightcove milik Sotheby dan menyebarkan kode berbahaya ke pemutar platform video cloud dengan merusak skrip yang dapat diunggah untuk menambahkan penyesuaian JavaScript ke pemutar video.

"Penyerang mengubah skrip statis di lokasi yang dihostingnya dengan melampirkan kode skimmer. Setelah pembaruan pemutar berikutnya, platform video mencerna kembali file yang dikompromikan dan menyajikannya bersama dengan pemutar yang terpengaruh," kata para peneliti, menambahkan bahwa itu berfungsi dengan layanan video dan perusahaan real estate untuk membantu menghapus malware.

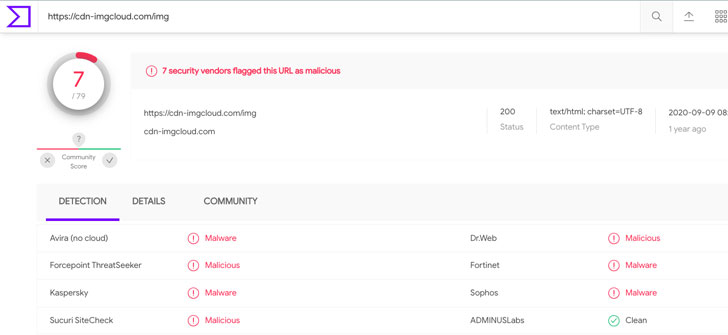

Kampanye tersebut dikatakan telah dimulai pada awal Januari 2021, menurut MalwareBytes, dengan informasi yang dikumpulkan — nama, email, nomor telepon, data kartu kredit — dieksfiltrasi ke server jarak jauh "cdn-imgcloud[.]com" yang juga berfungsi sebagai domain koleksi untuk serangan Magecart yang menargetkan CDN Amazon CloudFront pada Juni 2019.

"Pelanggan Brightcove mengalami masalah keamanan yang berasal dari video yang disimpan oleh pelanggan pada solusi pihak ketiga, dan tidak ada pelanggan lain, atau pengguna akhir mereka, yang berisiko karena insiden ini," kata perusahaan dalam sebuah pernyataan.

Untuk mendeteksi dan mencegah injection kode berbahaya ke situs online, disarankan untuk melakukan pemeriksaan integritas konten web secara berkala, belum lagi melindungi akun dari upaya pengambilalihan dan berhati-hati terhadap kemungkinan skema rekayasa sosial.

"Skimmer itu sendiri sangat polimorfik, sulit dipahami dan terus berkembang," kata para peneliti. "Bila dikombinasikan dengan platform distribusi cloud, dampak skimmer jenis ini bisa sangat besar."